序

一日收到领导的任务需要对一站点进行一系列不可言说的行为,故事由此开始

请注意一下内容厚码!!!!!

信息收集

经过搜索引擎关键字,子域名爆破,情报威胁查询,查出来一堆域名,# 但实际访问过去居然只有主站和一个商城分站,一个用来下载app的分站存活??线上线下铺得这么大,资产就这么点?我是不信的。不管了,先干它一炮

主站遇阻

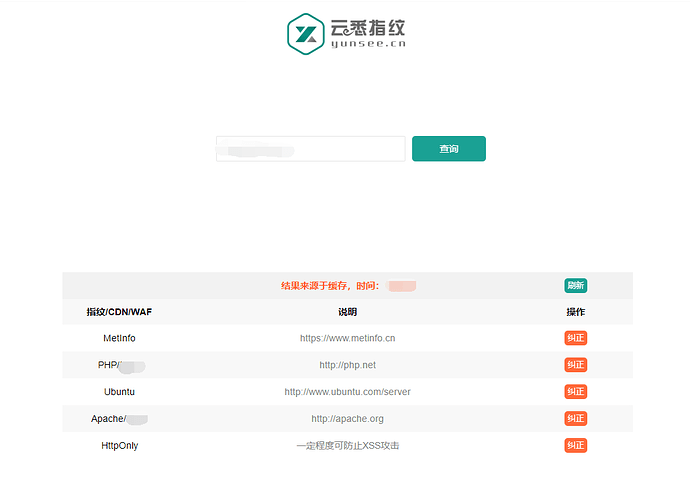

先是习惯性的把主站丢到云溪查一下cms,

可以看到是metinfo 6.X ,

主站功能点:

会员注册已关闭,后台地址已改(搜索引擎+工具都没爆破出来),留言板关闭

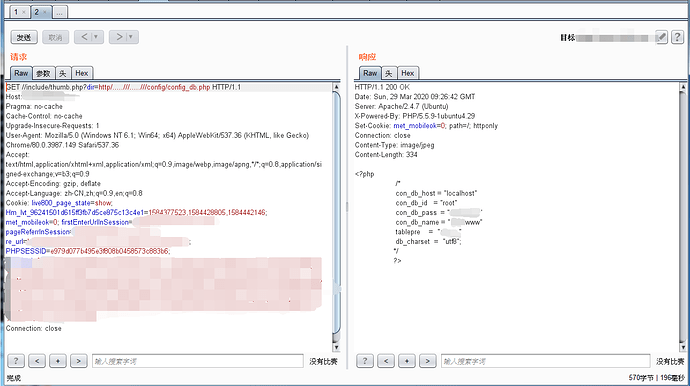

我印象中这玩意的洞挺多的,搜索引擎一顿找,骚姿势试了个遍什么sql注入,前台getshell都是需要知道后台路径或者开启会员注册功能才能用得上,也就一个任意文件读取能用的。

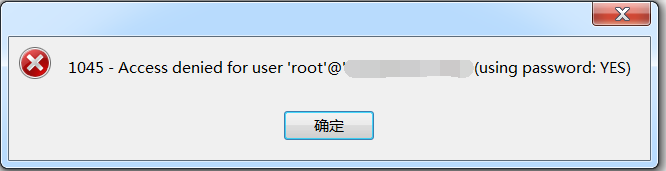

读取主站的数据库配置文件,root权限,要是能连上就爽了

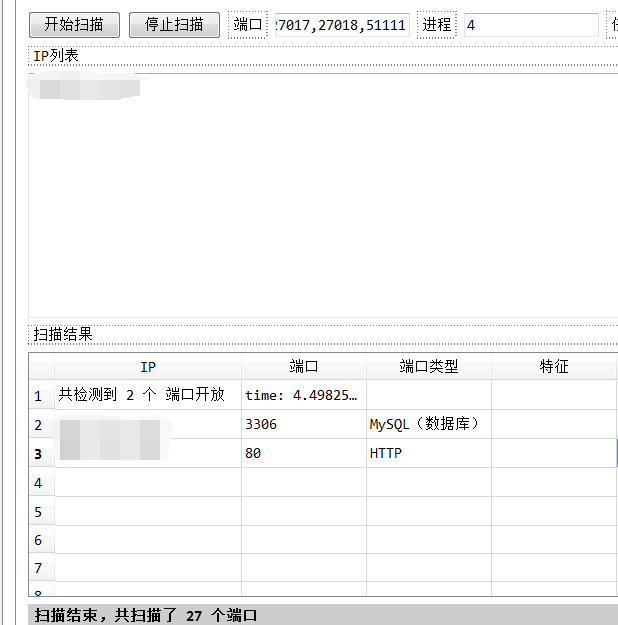

对主站进行端口扫描,哦豁,看起来运气还不错,数据库端口外联

但现实是残酷的

子站突破

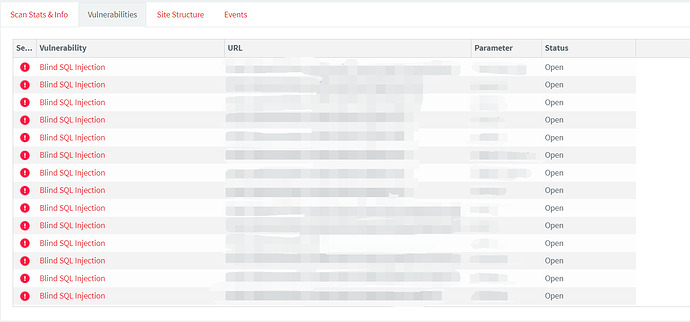

心情如同过山车一样瞬间跌至谷底,切到avws看看商城子站的扫描结果

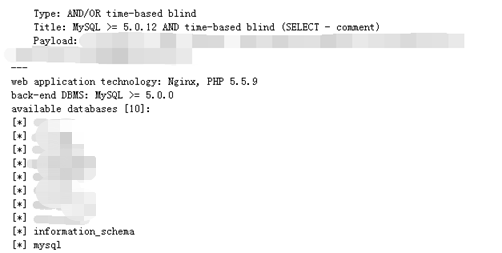

跑出一堆盲注,其实都是同一个参数,赶紧丢到sqlmap

看到库名我瞪时就是一哆嗦,资金,用户控制中心…,看来是一网打尽了,鸡蛋放在一个篮子里真是太好了。

结果还是高兴得太早,非root权限,文件肯定是写不进去的,想用 load_file读文件也不行,执行sql-shell 能执行的命令也就能查个mysql版本和查个库,搞毛啊???这莫不是站库分离?而且是云上的数据库,服务器地址都是某里云的,数据库十有八九也上了某云。

时间盲注真的注起来蛋疼,老老实实的读了条管理员的密码找后台看看能不能getshell。

用库名+域名成功访问到了子站-用户控制中心,这域名挺个性的啊,难怪这么难找。看到这登录框我心都凉了半截,账户我有了,密码我也有了,还要手机验证码????剧本不是这么写的啊………

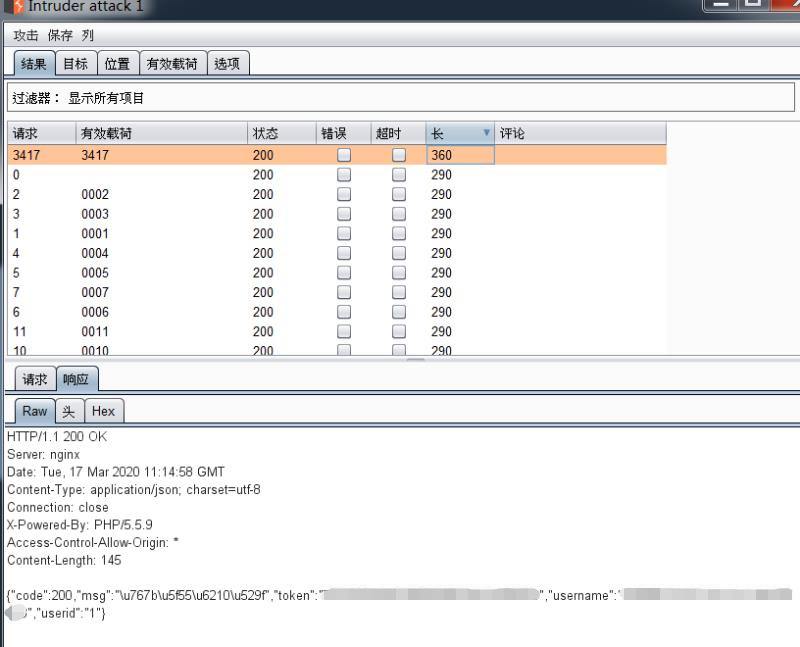

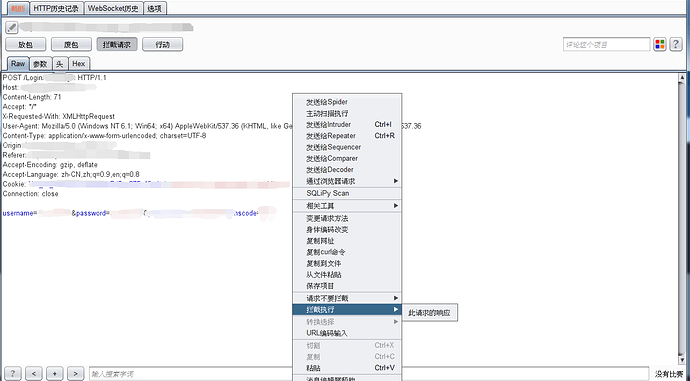

把我逼得没辙了,只能爆破验证码了,先试试4位数的纯数字。

运气不错爆出来了,但验证码只能用一次,拿着爆破出来的验证码去登录会提示验证码已过期,扣着脚想了一会就有办法了。

用burp把响应包给拦了给重放一次爆破成功的响应包不就行了

抓包放包,成功登录后台

点开一个看看

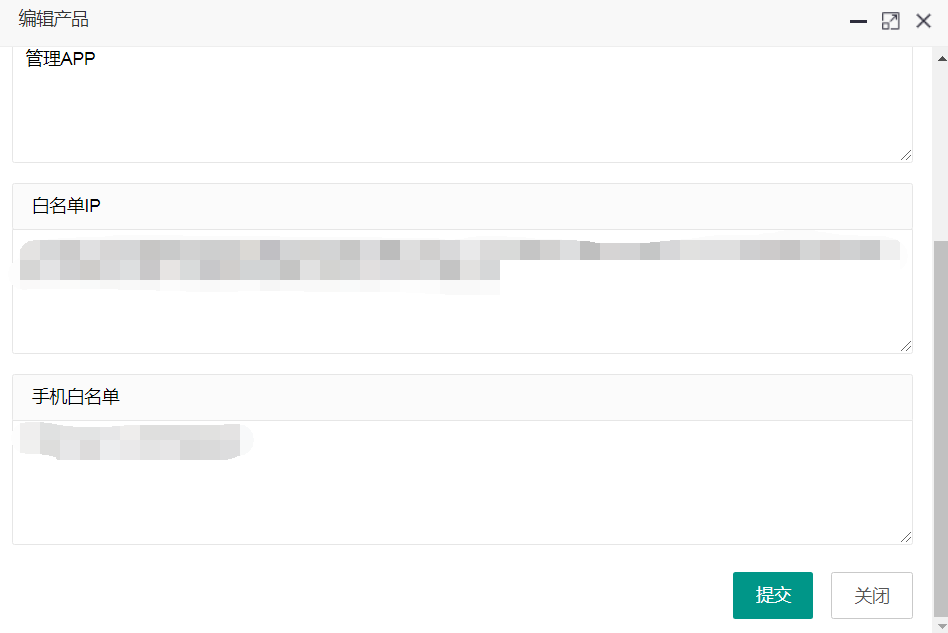

经常爆破管理员的验证码动静太大,创建了一个自己的账户,添加到了白名单。一个个系统登录上去翻看看有什么好玩的。

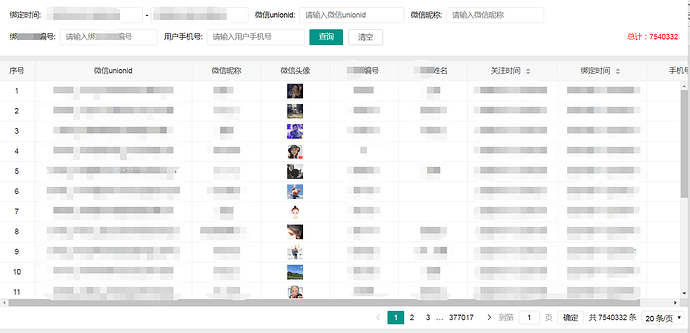

光是微信过来的会员就750万,这还没算付费的核心用户,再看看提现的金额,让我闭着眼睛数数看看有几个零…………我滴乖乖,差不多十个亿,如果再算上营业额还得了。

吹完了牛逼还得接着getshell,但我在几个后台兜兜转转,上传点基本上都是直接传到某里云的oss上,还能不能愉快玩耍了???

柳暗花明

既然拿不了shell,就把这事情搁了一天,第二天吃饭的时候突然想起,库名字+域名=子站点啊,我不妨试试其他几个子站,差点把这茬给忘了。

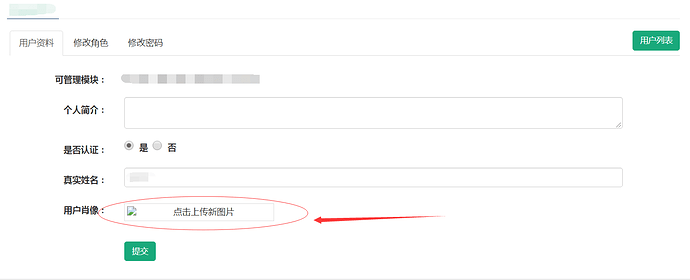

在一个废弃子站的用户头像上传处,仅前端判断图片格式,用burp抓包改格式,成功getshell

幸福来得就是那么突然,没必要在一个地方死磕不是?

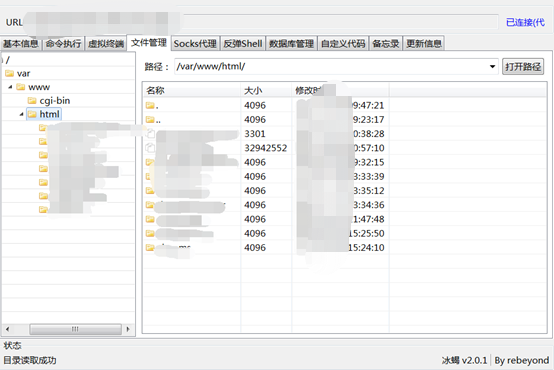

用冰蝎连接,正好其他系统也在同一服务器上,省得还要打一通内网了。

看了一下,果然是某里云上的库,后面的事情就不用多说了,

扒内裤,打包东西删记录走人。