2024-4-15 22:15:26 Author: www.securityinfo.it(查看原文) 阅读量:1 收藏

CERT-AGID 106 – 12 Aprile 2024: il Banking nel mirino con 12 campagne!

Apr 15, 2024 Attacchi, Malware, News, Phishing, Vulnerabilità

Nella settimana che è andata dal 6 al 12 aprile il CERT-AGID si è trovato a gestire e analizzare ben 30 campagne malevole. Ventiquattro di queste erano specificamente mirate a bersagli in Italia, mentre le altre sei, di respiro internazionale, hanno comunque avuto impatti anche sul suolo italiano.

Come reazione a questa minaccia, sono stati forniti 227 indicatori di compromissione (IOC) ai soggetti accreditati, raccolti attraverso le operazioni di monitoraggio.

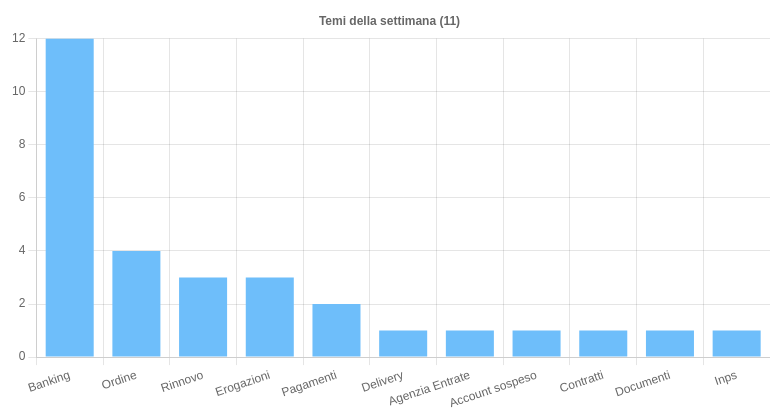

Andamento settimanale

Nell’ultima settimana, sono stati isolati 11 argomenti chiave attraverso i quali sono state condotte operazioni nocive in Italia. Il Banking, solitamente il tema prediletto dagli attaccanti, stavolta è stato oggetto di particolari attenzioni se è vero che è stato oggetto di 12 tentativi di phishing e smishing. Anche in questa settimana si notano 2 campagne volte a compromettere i dispositivi Android con il malware Irata.

Con 4 campagne segue il tema Ordine, sfruttato per le campagne malware AgentTesla e Formbook, mentre a quote 3 troviamo Rinnovo ed Erogazioni, tema impiegato quest’ultimo per le campagne di smishing INPS. Il resto dei temi è stato sfruttato per veicolare campagne di malware e di phishing di vario tipo.

Fonte: CERT-AGID

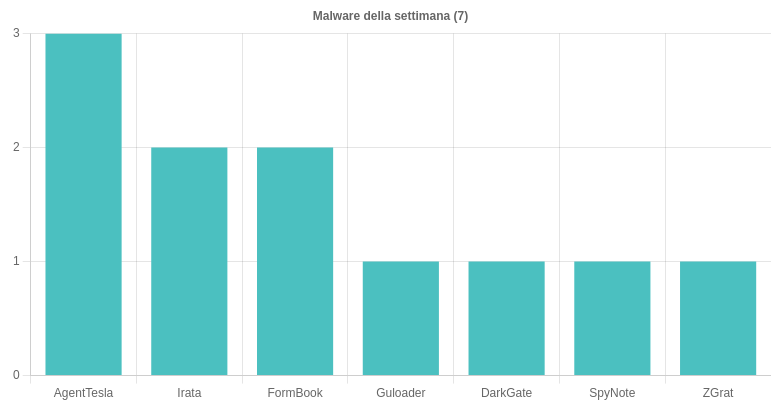

Malware della settimana

Per quanto riguarda il malware, sono state rilevate sette famiglie particolarmente attive questa settimana. Tra queste, spiccano tre campagne di AgentTesla, di cui due italiane e una generica, legate ai temi “Ordine” e “Delivery”, diffuse mediante email contenenti allegati nei formati IMG, 7Z e Z.

Sono poi state contrastate due campagne di Irata a tema Banking e veicolate attraverso SMS con link per il download di APK dannosi. Sono anche state osservate in Italia altre due campagne di Formbook, con temi “Ordine” e “Pagamenti”, anch’esse diffuse via email con allegati RAR.

Guloader è stata protagonista di una campagna italiana sul tema “Contratti”, tramite email con allegati ZIP. Una campagna generica di DarkGate, incentrata su “Documenti”, è stata diffusa in Italia tramite email con allegati XLS e connessioni SMB utilizzate per scaricare script JS o VBS malevoli.

SpyNote è stato invece individuato in una campagna italiana focalizzata sull’INPS per compromettere dispositivi Android attraverso fine pagine web, i cui dettagli e indicatori di compromissione sono stati resi noti in un comunicato specifico.

Infine, ZGrat è stato rilevato in una campagna generica legata ai “Pagamenti”, veicolata tramite email con allegati 7z.

Fonte: CERT-AGID

Phishing della settimana

Questa settimana dieci brand sono stati presi di mira da campagne di phishing e smishing. Particolarmente rilevante è stata una campagna di phishing mirata all’acquisizione di credenziali PEC, oltre alle campagne riguardanti l’INPS, in corso negli ultimi due anni, a tema Assegno Unico INPS, mirate al furto di documenti di identità e veicolate tramite SMS ed email.

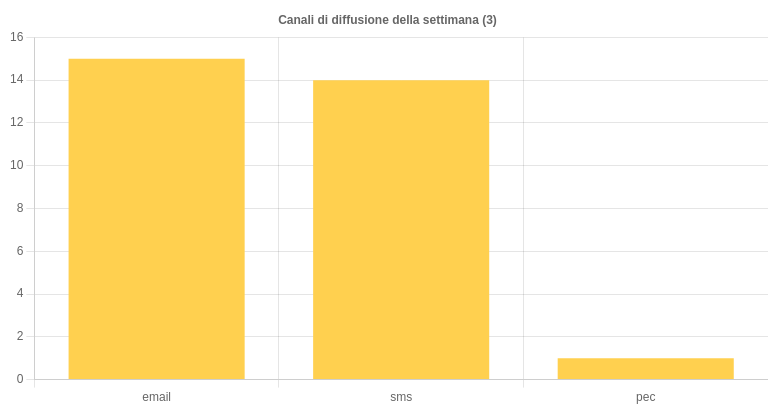

Modalità e canali di diffusione

L’ultima settimana ha visto l’uso di 9 diverse tipologie di file per veicolare gli attacchi. I file APK sono stati i più utilizzati (3 volte), seguiti da 7Z e RAR (2 volte). Seguono a quota 1 i file HTML, IMG, ZIP, XLS, VBS e Z.

Fonte: CERT-AGID

Per quanto riguarda i canali di diffusione, l’email è stata utilizzata in 15 occasioni, mentre gli SMS sono stati impiegati 14 volte. La PEC è invece è stata utilizzata in 1 occasione.

Altro in questa categoria

如有侵权请联系:admin#unsafe.sh