I ricercatori di Proofpoint hanno identificato una campagna takeover di account cloud che, mediante tecniche di spear phishing, ha colpito decine di ambienti Microsoft Azure e compromesso centinaia di account di utenti.

Phishing ai danni degli utenti Azure: i dettagli

La campagna malevola, rilevata a fine novembre 2023 ma ancora in corso, integra tecniche di phishing e ATO (cloud account takeover) per l’acquisizione degli account nel cloud. In pratica, gli attori delle minacce prendono di mira gli utenti con attacchi di spear phishing propinando documenti condivisi con al loro interno link che reindirizzano verso pagine web fraudolente.

Ottimizza l'esperienza di acquisto omnicanale: centralizza i tuoi contenuti digitali sul cloud

Tale campagna, secondo Proofpoint, starebbe prendendo di mira ruoli aziendali di alto livello quali account manager e amministratori delegati, evidenziando una strategia adottata dai cyber criminali volta a compromettere account con vari livelli di accesso, di responsabilità e funzioni organizzative.

Infatti, un accesso iniziale riuscito ha spesso portato a una sequenza di attività post-compromissione non autorizzate, con la manipolazione dell’autenticazione multi-fattore (MFA), l’esfiltrazione di dati, il phishing interno/esterno, frodi finanziarie e addirittura la modifica delle regole e-mail per coprire e cancellare tracce dell’attività illecita.

Analisi dei modelli e delle tecniche di attacco

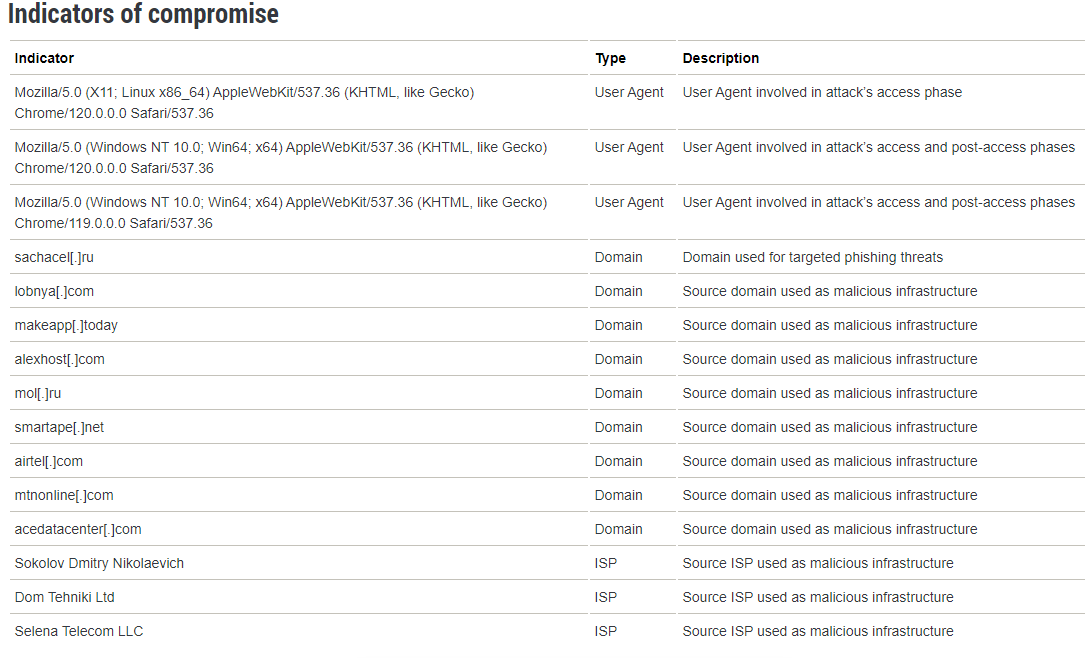

L’analisi dei modelli e delle tecniche comportamentali ha permesso ai ricercatori di Proofpoint di identificare specifici IoC (Indicatori di Compromissione).

In particolare, sarebbe stato rilevato, per la prima fase della catena d’attacco, l’uso di uno specifico user-agent Linux per accedere in modo non autorizzato all’applicazione “OfficeHome” e ad altre applicazioni native di Microsoft365 (Office365 Shell WCSS-Client, Office 365 Exchange Online, My Signins, My Apps, My Profile).

Inoltre, l’analisi forense avrebbe portato alla luce anche l’infrastruttura operativa degli attaccanti costituita da diversi proxy, servizi di hosting e domini.

“Gli aggressori sono stati osservati mentre utilizzavano servizi proxy per allineare l’apparente origine geografica delle attività non autorizzate con quella delle vittime mirate, eludendo le politiche di geo-fencing.”, si legge nel rapporto. “Inoltre, l’uso di servizi proxy che si alternano frequentemente consente agli attori delle minacce di mascherare la loro vera posizione e crea un’ulteriore sfida per i difensori che cercano di bloccare le attività dannose”.

Nonostante questo, però, l’utilizzo di alcuni ISP locali di rete fissa russi e nigeriani, avrebbe svelato la posizione geografica degli autori della campagna (in Russia e Nigeria), sebbene Proofpoint non abbia al momento attribuito a nessun attore noto la campagna in oggetto.

Possibili misure di mitigazione

Si consigliano a tutte le organizzazioni alcune buone pratiche per proteggere i dati e i sistemi da possibili da attacchi informatici come questi.

Oltre a valutare l’implementazione di un’adeguata soluzione di sicurezza, occorre rendere sempre consapevole tutto il personale di ogni ordine e grado su come riconoscere e prevenire le minacce quali il phishing, il malspam, gli attacchi brute force e di impersonificazione attraverso la pianificazione di sessioni di training e formative periodiche.

Si consiglia, altresì, ai supporti tecnici aziendali di valutare sui propri apparati di sicurezza anche l’implementazione degli IoC della campagna malevola resi pubblici dai ricercatori.

Fonte: Proofpoint.

@RIPRODUZIONE RISERVATA