当我们讨论 TLS 证书时,请与代码自签名证书区分开。这里说的证书是用作 TLS 协议的数字证书,用于保护网络通信。人们还谈论另一种类型的数字证书,那就是代码签名证书。代码签名证书用于确保代码在签名后未被更改或重签名。虽然有多种方法可以跟踪这些证书以及它们被用于恶意活动的情况,但我们将重点关注 TLS 通信中使用的数字证书。

越来越多的Web应用都从HTTP切换到了更安全的HTTPS,利用TLS来保证传输的安全。同时,恶意软件也在利用TLS协议加密数据来隐藏自身的流量特征。因此针对使用TLS协议通信的恶意软件,我们需要建立TLS证书的情报库,许多安全研究人员开始主动测绘互联网中暴露的TLS服务端口以收集TLS信息。而这其中,有些安全研究人员愿意公开分享这些测绘数据,例如从2013年就开始测绘活动的Rapid7公司,他们将测绘数据共享在scans.io网站上。密西根大学除了在上述网站共享数据,还建立了censys.io网站,为互联网用户搜索TLS信息提供了极大地便利。

这些免费数据在共享给所有人使用的同时,也存在着局限性,考虑到成本问题,这些免费项目在测绘时只会扫描TLS常用端口,例如:HTTPS/443、SMTPS/465、IAMPS/993、POPS/995。如果你发现有一款恶意软件使用了非标准TLS端口通信,那么这个恶意软件的TLS信息在这些免费数据中存在的可能性就很小了。而且,这种主动扫描测绘的数据,实时性并不高。如果你自己在网络中也对流量进行了分析,并且保存了TLS链接数据,那么在针对非标准TLS通信的恶意软件检测上,就非常有帮助了。

基于TLS证书的威胁狩猎在检测恶意软件使用的基础设施时非常有用,就像我们此前提到过的被动DNS数据库。在对攻击组织进行归因时,攻击组织可以很容易地将新的IP解析到恶意域名上。TLS证书也是如此,攻击组织在迁移攻击基础设施时,TLS证书也会随之迁移。因此通过TLS证书我们可以追踪攻击者迁移基础设施的痕迹。

CVE-2014-1761是Office Word办公软件的远程代码执行漏洞。微软有一篇介绍利用这个漏洞进行攻击的攻击组织分析文章,见参考链接。在这篇文章中,我们可以得到攻击者基础设施指纹:

Hash(sha1): df 72 40 fb 9b cd 53 12 eb a5 f9 c2 dd e7 a2 9a 1d c8 f3 55

域名:www.latamcl.com

IP:185.12.44.51

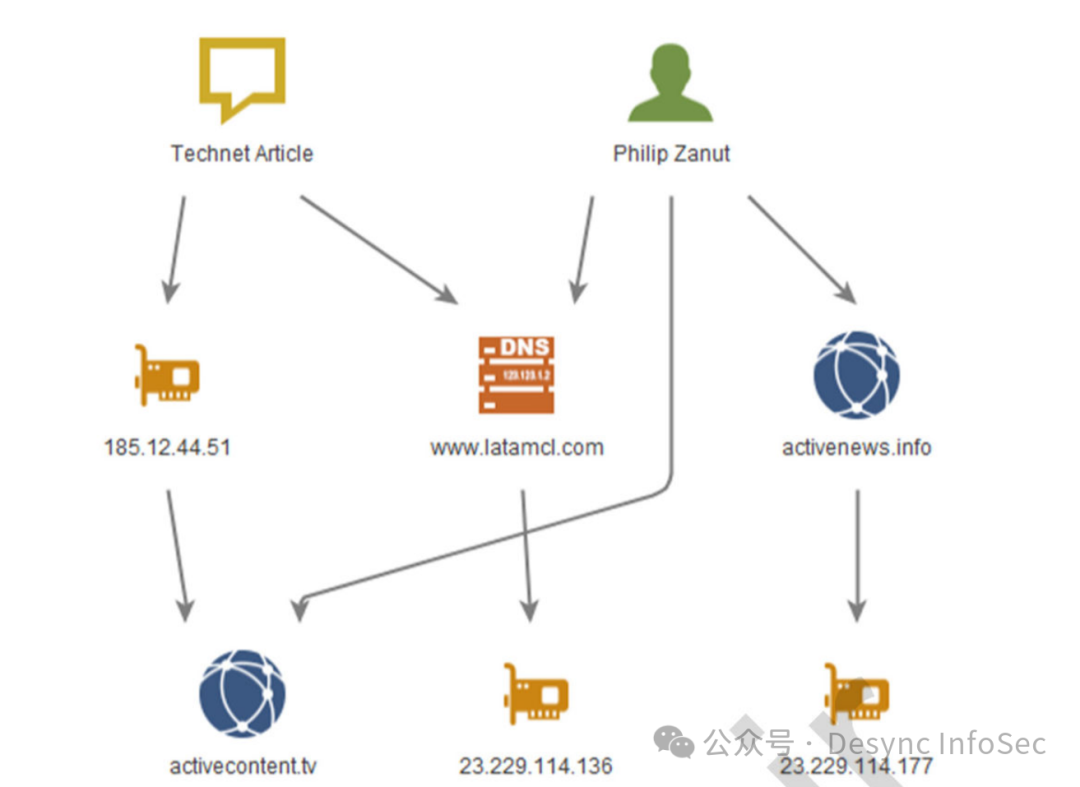

根据当年的情报数据,IP:185.12.44.51 存在另一个域名的解析记录,activecontent.tv。同时,域名:www.latamcl.com存在另一个IP的解析记录:23.229.114.136。并且查询这个域名的Whois信息,我们得到了域名的注册人信息:Philip Zanut。根据这个注册人,我们找到了他注册的另一个域名:activenews.info。该域名解析到IP:23.229.114.177。这个IP与第一个域名解析到的IP属于同一个C段。

至此,我们还没有用到证书信息,现在通过共享数据查询这个证书指纹,发现互联网上使用了这个证书的资产共六个IP:

最终我们通过一篇文章拓线出的情报信息如下图:

参考链接:https://msrc.microsoft.com/blog/2014/03/security-advisory-2953095-recommendation-to-stay-protected-and-for-detections/

如有侵权请联系:admin#unsafe.sh