男子窃取出卖军工涉密文件,国安抓捕画面曝光;

1月10日是第四个中国人民警察节,国家安全部公布了三起间谍案的细节:

“国安宣工作室”发布2024年国安警察形象宣传片《我是谁》,片中出现了两个间谍被抓捕的画面。

国家安全部在微信公众号文章《边境线上的国安卫士》中披露,有一起重大间谍案的嫌疑人潜逃至云南西双版纳,在准备偷渡出境时被国安干警抓获。

天降横财的“好事”

宣传片中第一个出镜的间谍名叫陈伟,他出生于1985年,曾是某军工科研院所下属公司网络管理员,向境外间谍情报机关提供军工涉密文件。

2011年的一天,陈伟在公司门口“偶遇”了一名自称彼得的外国人。彼得声称,自己是一名技术专家,想在中国购买一些技术资料。

陈伟工作的科研院所属于核心涉密单位,他负责内部网络维护,有条件接触到很多涉密文件。这样天降横财的好事让陈伟心动了。他决定接受这笔交易,开始在互联网帮彼得找资料。

为了获得更高的报酬,陈伟盯上了单位的内网,凭借工作便利,窃取了大量涉密文件给彼得。

随着窃取的文件越来越多,密级越来越高。陈伟也逐步意识到,彼得并非普通的技术专家,而是一名间谍。他心生恐惧,提出终止合作。

然而,彼得却以陈伟此前提供的情报为把柄,要挟他继续提供涉密情报。在彼得的步步紧逼下,陈伟又继续窃取了大量机密。

2014年,陈伟从单位辞职。

2015年3月,北京市国家安全局对陈伟实施抓捕。

2019年3月,北京市第二中级人民法院以间谍罪判处陈伟无期徒刑,剥夺政治权利终身。

调查证实,陈伟共窃取并向境外间谍情报机关提供了该科研院所文件共5500多份,其中机密级146份、秘密级1753份,以及其他大量内部文件。

航天专家被策反

第二个出镜的间谍名叫赵学军,是我国航天领域的一名科研人员,属于重要涉密人员 ,被策反后向境外间谍情报机关出卖我国科研进展情况。

2009年,赵学军赴西方某国留学,刚到国外就被当地一名外籍男子盯上。

此前在单位,赵学军一直觉得自己的专业才能没有得到充分的重视。刚到国外人生地不熟的他,不仅受到对方的热情宴请,自己的专业学识还被对方大加赞赏,赵学军的自尊心得到了极大的满足。

后来,赵学军的家属赴国外探亲,对方不仅热情邀请赵学军和家人共同出游、观看演出,还精心准备了礼物。

心里认定了这个异国他乡的好友后,赵学军开始按照对方的需求,提供航天领域相关专业知识,并以咨询费的名义收取相应的报酬。

在即将回国之前,这位外国朋友向赵学军展示了自己的真实面目。

“他说我是替情报部门工作的,我们也急需想了解,你正好也比较符合我们的需求,希望你能够到我们这来工作,一个月是一千美元,如果你做好了的话,有出色的报告,可以再加八百美元。”赵学军回忆说。

思虑再三,赵学军还是选择了与境外间谍情报机关合作。

回国后,赵学军利用在科研院所工作的便利条件,大量搜集我国航天领域核心要害情报,并使用境外间谍情报机关提供的专业间谍器材,将情报提供给对方。其间收取数十万元间谍经费。

2019年6月,国家安全机关对赵学军采取强制措施。

2022年8月,赵学军因间谍罪被判处有期徒刑7年,剥夺政治权利3年,并处没收个人财产人民币20万元。

经审查认定,赵学军向境外提供的情报属于我国航天领域最新研究进展情况。

国安干警化装“船老大”抓获外逃间谍

1月10日,国家安全部在微信公众号发布了《边境线上的国安卫士》一文。

文中披露,有一起重大间谍案的嫌疑人潜逃至云南西双版纳,在准备偷渡出境时被国安干警抓获。

据新华社报道,经依法调查,此人系境外间谍情报机关策反后安插在我要害部门的工作人员,这次成功抓捕为我方避免了重大损失。

某年8月的一天中午,湿热,气温接近四十摄氏度。化装成船老大的国安干警宋斌(化名),已经在澜沧江边守了一个多星期。

此前接上级通报,一起重大间谍案的嫌疑人李某已潜逃至西双版纳,可能会从这里偷渡出境。

根据时间推断,李某应该已经抵达边境。

当天下午2点左右,小路尽头闪出了一个身影,头戴鸭舌帽,背着双肩包。随着身影越来越近,宋斌根据形貌判断,来人就是李某。

看到宋斌,李某主动迎了上来,询问宋斌是否可以载自己“过河”。

攀谈了几句,确认李某身份无误后,宋斌果断亮明了身份——“我是国安警察!”

李某当即跪在地上,“大哥,放我一马”,并从随身的背包里取出厚厚的几摞美元和人民币,表示“出境后还有重谢。”

“妄想!”宋斌一把将李某控制住,与不远处冲过来的战友一道,将其押送回国家安全机关。

后来谈起当时的惊心动魄,宋斌开玩笑说:“我也算是经受住金钱诱惑了。”

文章指出,对于国安干警来说,在西双版纳960多公里人迹罕至的边境线上,寻找可能危害国家安全的线索,是“太平常的一件事情”。

随着中老铁路顺利开通,位于西双版纳的磨憨口岸成为国际社会关注的重要关隘。那里的国安干警又在维护国家安全的新战场上,打响了一场场新的战斗。

思科又曝一严重漏洞,可被黑客利用获取 root 权限

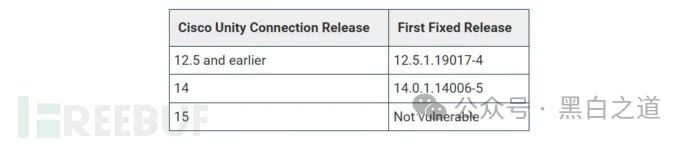

近日,思科修补了一个关键的 Unity Connection 安全漏洞,该漏洞可让未经认证的攻击者在未打补丁的设备上远程获得 root 权限。

Unity Connection 是一个完全虚拟化的消息和语音邮件解决方案,适用于电子邮件收件箱、Web 浏览器、Cisco Jabber、Cisco Unified IP Phone、智能手机或平板电脑,支持高可用性和冗余。

该漏洞(CVE-2024-20272)出现在该软件基于网络的管理界面上,是由于特定 API 缺乏身份验证以及对用户提供的数据验证不当造成的。攻击者可通过向目标和易受攻击系统上传任意文件,在底层操作系统上执行命令。成功利用后,攻击者可以在系统上存储恶意文件,在操作系统上执行任意命令,并将权限提升至 root。

幸运的是,思科的产品安全事故响应小组(PSIRT)表示,目前还没有证据表明该漏洞已被利用的情况出现。

利用 PoC 漏洞进行命令注入

昨天(1月10日),思科宣布修补了多款产品中的十个中等严重性安全漏洞,这些漏洞允许攻击者升级权限、发起跨站脚本(XSS)攻击、注入命令等。

其中一个漏洞的概念验证利用代码已在网上公布,该漏洞是思科 WAP371 无线接入点基于 Web 的管理界面中的一个命令注入漏洞,被追踪为 CVE-2024-20287。

尽管攻击者可以利用这个漏洞在未打补丁的设备上以 root 权限执行任意命令,但要成功利用这个漏洞还需要管理凭据。

思科表示,由于思科WAP371设备已于2019年6月达到报废年限,因此不会发布固件更新来修补CVE-2024-20287安全漏洞。

同时,该公司建议网络上有 WAP371 设备的客户尽快迁移到思科 Business 240AC 接入点。

去年10 月,思科还修补了两个零日漏洞(CVE-2023-20198 和 CVE-2023-20273),这些漏洞在一周内被利用入侵了 50,000 多台 IOS XE 设备。

文章来源 :封面新闻、freebuf

精彩推荐

如有侵权请联系:admin#unsafe.sh