洞见网安 2024-01-07

0x1 靶机实战(10):OSCP备考之VulnHub Tre 1

OneMoreThink 2024-01-07 22:17:51

本文介绍了对VulnHub上的Tre 1靶机的渗透测试过程。通过主机发现、端口发现、漏洞发现等步骤,发现了主机开放的端口、提供的服务、使用的组件及版本。对8082端口和80端口的HTTP服务进行漏洞分析,未找到Nday漏洞,但在80端口中的/cms/目录发现了Mantis Bug Tracker系统,经过尝试登录和目录扫描,最终获取了MySQL数据库的账号密码。通过这些步骤,成功提升权限至tre用户,并记录了后续过程中的关键步骤和发现。

0x2 Windows 系统服务

生有可恋 2024-01-07 22:10:22

Windows系统服务管理是维护系统稳定性和资源优化的重要方面。通过services.msc窗口,用户可以查看和管理各种Windows系统服务。一些服务是必需的,而另一些则可以选择性地停用以提高系统性能。例如,Print Spooler、Windows Search、Bluetooth Support Service等服务在不需要的情况下可以停止。通过命令行工具如net start和net stop,用户可以方便地启动或停止特定服务。使用sc命令可以查询服务的详细信息,包括服务的真实名称和状态。Python脚本示例展示了如何通过pywin32模块过滤和打印运行和停止的服务。需要注意的是,并非所有服务都可以手动停止,有些服务可能会在停止后自动重新启动,这涉及到服务属性和相互依赖关系。总体而言,Windows系统服务的管理需要在管理员权限下进行,而服务的启停应根据系统需求和依赖关系谨慎操作。

0x3 【实战】记一次攻防演练,成功拿下服务器并获取几十个数据库权限+十多个web后台

无影安全实验室 2024-01-07 20:08:09

在攻防演练中,通过发现一个可复用验证码的登录页,作者成功绕过错误提示,爆破进入后台。后发现大量个人体检报告和订单信息,利用上传点传入木马获取web权限。尽管权限较低,但通过Viper成功提权,连接30多个数据库,拿下多个web后台权限。通过数据库渗透获取管理员账号密码,扩大控制权。整个过程突显了漏洞发现和利用中的多种渗透技术。

0x4 RPC安全体系化建设-学习探索Window RPC安全机制

暴暴的皮卡丘 2024-01-07 17:17:22

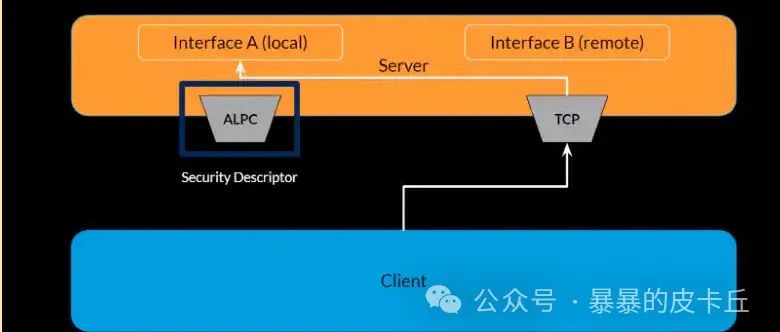

远程过程调用(RPC)是进程间通信的一种形式,允许客户端调用由RPC服务器公开的过程,无需详细编码远程交互信息。Microsoft的RPC实现MS-RPC广泛应用于Windows系统中的许多服务,如任务计划、打印机管理等。RPC工作基于接口定义语言(IDL),分配UUID作为唯一标识符来寻址服务器公开的接口。服务器通过注册协议序列和终结点侦听传入RPC连接。RPC安全性涉及身份验证、绑定、端点和接口安全性。身份验证可基于绑定设置,服务器可注册身份验证信息,而客户端需使用正确的身份验证方法和服务主体名称进行身份验证。端点安全性可通过安全描述符进行设置,允许或拒绝访问。接口安全性可通过设置安全回调、安全描述符和接口标志来保护接口。系统策略可限制未经身份验证的RPC客户端访问。一个好的RPC安全建设需要身份验证、权限控制、基础安全、安全检测以及日志审计等方面的完善措施。

0x5 从Reids漏洞聊到getshell手法,再到计划任务和主从复制原理

麋鹿安全 2024-01-07 16:27:52

本文介绍了Redis在网络安全中的若干漏洞和渗透手法,包括未授权访问(CVE-2022-0543)、沙盒逃逸、命令执行等。文章详细阐述了漏洞复现的步骤,涉及Redis的默认设置、主从复制RCE、写文件工具、以及利用计划任务获取shell和写webshell的手法。其中,主从复制RCE利用Redis主从同步机制,通过伪造数据快照传输恶意exp.so文件至目标服务器,实现远程命令执行。文章还介绍了CVE-2022-0543漏洞,通过Redis嵌入的Lua脚本引擎,攻击者可逃逸沙盒执行任意命令。此外,文章提到了写文件工具RedisWriteFile,并说明了通过计划任务写shell和webshell的原理。最后,文章展示了利用Redis设置SSH免密登录,通过写入公钥实现SSH登录目标服务器。整体内容详实,适合网络安全学习者深入了解Redis漏洞利用与渗透手法。

0x6 揭秘垂直越权漏洞:某企业后台管理网站的安全隐患

雾都的猫 2024-01-07 16:02:38

该文章揭示了某企业后台管理网站存在的垂直越权漏洞,通过模拟授权测试,作者发现了普通管理员账号可以通过替换Cookie中的Token和SESSION值获得超级管理员权限。文章总结了垂直越权测试的基本方法,包括获取添加用户的数据包、判断用户等级、修改传输用户编号等。为防止垂直越权,建议使用基于角色访问控制机制,对关键参数进行间接映射,实施双重验证机制,验证用户身份,以及加密资源ID等措施。最后,强调永远不要相信用户输入,对可控参数进行严格检查和过滤。文章提供了对垂直越权漏洞的详细分析,并为网络安全学习者提供了防范措施。

0x7 免杀对抗-宏免杀

小黑子安全 2024-01-07 08:43:50

该文章介绍了宏免杀技术的实施步骤及其对抗安全检测的效果。首先详细说明了如何利用EvilClippy工具生成恶意宏代码,并通过踩踏操作隐藏和混淆宏代码,从而提高免杀效果。文章列出了具体的操作步骤,包括在Word中创建宏、使用EvilClippy工具踩踏宏代码等。另外,还介绍了对于远程宏引用的利用,在阿里云OSS上传带有上线代码的宏文档,并触发加载远程文档的路径变更,导致无法运行宏代码。最后,作者提到了在恶意文件评测平台上对原生态宏文件和经过踩踏的宏文件进行免杀效果测试,指出经过处理的宏文件免杀效果大大提高。整体内容详细介绍了宏免杀技术的操作步骤和对抗安全检测的效果,对于研究网络安全的学习者具有一定的参考价值。

0x8 文件上传之条件竞争

黄公子学安全 2024-01-07 02:16:11

条件竞争漏洞在Web应用开发中常常被忽视,因为它不太容易被发现,通常需要代码审计来识别。这种漏洞出现在多个线程同时访问共享资源时,没有进行适当的锁或同步操作,导致运行结果依赖于不受控制的时间顺序。条件竞争漏洞存在于操作系统、数据库、Web等多个层面,可能会导致严重的问题。文章介绍了条件竞争漏洞的原理和产生条件,包括并发执行流、共享对象、改变对象。作者进行了实验,搭建了一个站点,在上传文件时发现了条件竞争漏洞。通过抓包工具Fiddler,作者成功模拟了多次请求来触发漏洞。条件竞争漏洞虽然不容易被发现,但仍然可能对Web应用的安全性产生严重影响。

0x9 云函数隐藏C2

Relay学安全 2024-01-07 00:01:02

本文介绍了如何使用云函数隐藏C2服务器的方法。作者首先介绍了使用腾讯云云函数服务来运行代码而无需管理服务器的概念,然后详细讲解了配置云函数的步骤。接着,作者提供了一个Python代码示例,展示了如何通过云函数与C2服务器进行通信,包括GET和POST请求。文章还提到了触发器的创建和管理,以及路径配置的方法。随后,作者介绍了C2配置文件的内容,包括设置样本名称、睡眠时间、抖动等参数,并且展示了HTTP请求的配置和服务器配置。文章还提到了Cobalt Strike 4.7中的c2lint问题,并建议使用Cobalt Strike 4.3来检验profile文件的正确性。最后,作者分享了如何启动Cobalt Strike 4.7监听器,并提供了一些注意事项,包括端口和Hosts配置。总之,本文详细介绍了在云函数平台上隐藏C2服务器的步骤和配置,以及一些相关的注意事项。

本站文章为人工采集,目的是为了方便更好的提供免费聚合服务,如有侵权请告知。

具体请在留言告知,我们将清除对此公众号的监控,并清空相关文章。 所有内容,均摘自于互联网,不得以任何方式将其用于商业目的。 由于传播,利用此文所提供的信息而造成的任何直接或间接的后果和损失,均由使用者本人负责,本站以及文章作者不承担任何责任。

如有侵权请联系:admin#unsafe.sh