2023-12-22 09:2:19 Author: 白泽安全实验室(查看原文) 阅读量:12 收藏

APT攻击

攻击活动

数据泄漏

恶意软件

勒索软件

APT攻击

披露APT组织OilRig多个依赖云服务进行C2通信的恶意下载程序

近日,ESET的研究人员揭露了具有伊朗背景的APT组织OilRig(也称APT34、Lyceum或Siamesekitten)在2022年的一系列依赖于合法云服务API进行C2通信和数据泄露的新型恶意软件下载程序,包括SampleCheck5000(SC5k v1-v3)、OilCheck、ODAgent和OilBooster。据悉,这些下载程序并非OilRig所独有,但其复杂程度较低,并通常会给系统带来不必要的困扰。目前,受此类软件影响的受害者全部位于以色列,目标包括医疗保健部门、制造公司和地方政府组织。其中,SC5k是一个C#/.NET应用程序,其负责使用Microsoft Office Exchange Web Services (EWS) API下载并执行其他的OilRig工具。SC5k v2版本引入了一些更改,使分析师更难检索和分析恶意负载,SC5k v3则引入了新的渗透功能。ODAgent于2022年2月首次被检测到,同样是一个C#/.NET下载器,它与OilRig的Marlin后门类似,使用Microsoft OneDrive API进行C2通信,但其功能仅限于下载和执行有效负载以及窃取暂存的文件。OilCheck是一个于2022年4月被发现的C#/.NET下载器,它使用基于REST的Microsoft Graph API来访问共享的Microsoft Office 365 Outlook电子邮件帐户,进而实现C2通信。OilBooster则是一个基于Microsoft Visual C/C++编写的64位可移植可执行文件,具有从远程服务器下载文件、执行shell命令和窃取数据的功能。与OilCheck 一样,它使用Microsoft Graph API连接到Microsoft Office 365帐户,不同的是,它使用此API与攻击者控制的OneDrive帐户进行交互,以进行C2通信和渗透。OilBooster使用共享OneDrive帐户的C2通信协议如下图所示。

来源:

https://www.welivesecurity.com/en/eset-research/oilrig-persistent-attacks-cloud-service-powered-downloaders/

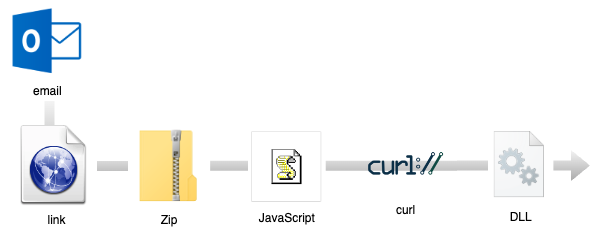

APT组织TA577通过冒充AnyDesk网站分发PikaBot恶意软件

近日,Malwarebytes的研究人员观察到攻击者正通过冒充AnyDesk品牌网站的Google恶意广告活动传播PikaBot恶意软件。据悉,PikaBot于2023年2月首次被发现,是TA577组织的首选有效载荷之一。该组织曾参与QakBot、IcedID、SystemBC以及Cobalt Strike等有效载荷的分发,且其与勒索软件感染活动有关。研究人员表示,PikaBot的典型分发链常以包含外部网站链接的电子邮件开始,用户经被诱骗将下载包含恶意JavaScript的zip压缩文档。JavaScript会创建一个随机目录结构,并利用curl实用程序从外部网站检索恶意负载,再通过rundll32执行恶意的paylod。PikaBot的核心模块则被注入到合法的SearchProtocolHost.exe进程中,其加载程序还会通过使用间接系统调用以隐藏其注入过程,使恶意软件更具隐蔽性。攻击链图如下图所示。

来源:

https://www.malwarebytes.com/blog/threat-intelligence/2023/12/pikabot-distributed-via-malicious-ads?&web_view=true

APT组织Konni利用邮件安全检查手册为诱饵开展窃密行动

近日,奇安信的研究人员发现了一些针对韩国地区的恶意LNK文件,该LNK文件运行后将释放诱饵文件和VBS脚本,其中一个样本使用的诱饵HWP文档为关于如何进行电子邮件安全检查的指导手册。经进一步溯源分析,研究人员发现恶意样本与Konni组织关联紧密。据悉,Konni最开始是Cisco Talos团队于2017年披露的一类远控木马,其活动时间可追溯到2014年,攻击目标涉及俄罗斯、韩国地区。2018年,Palo Alto发现该类恶意软件与APT37有关的木马NOKKI存在一些关联。2019年起,ESTsecurity将Konni单独作为疑似具有东亚背景的APT组织进行报告和披露,并发现该组织与Kimsuky有一定联系。此外,调查显示,本次发现的Konni样本不再像以往攻击活动中投递多个脚本文件,仅以单一脚本文件执行攻击者下发的代码,攻击者可通过收集的感染主机信息决定是否展开进一步行动,并且使用的C2服务端很可能托管在攻陷网站上,反映出该团伙在提升行动隐蔽性上所做的努力。同时,这些样本也说明Konni组织借用了APT37经常使用的构造LNK文件的方法,对LNK文件体积进行膨胀处理,并且只释放诱饵文档和单个脚本文件。值得注意的是,LNK文件目前已经成为多个APT组织投递恶意软件的常用手段,主要是因为它能以假乱真地模仿出各类诱饵文件,非常适合网络钓鱼。攻击链图如下图所示。

来源:

https://mp.weixin.qq.com/s/bdAb1Bbgtd3amuziu2_Tsw

UNC2975组织通过恶意广告活动传播DANABOT和DARKGATE后门

近期,Mandiant的研究人员发现UNC2975组织开展了一场恶意广告活动。该活动可以追溯到2023年6月19日,攻击者通过利用搜索引擎流量以及宣传以无人认领资金为主题的恶意网站,进而传播PAPERDROP和PAPERTEAR恶意软件下载器,最终部署了DANABOT和DARKGATE后门。据悉,UNC2975至少从2021年起,就一直利用此技术在受害者机器上分发第二阶段有效载荷的下载器恶意软件,该组织还通常使用社交媒体、微软和谷歌广告来宣传虚假网站。值得注意的是,DANABOT后门基于Delphi编写,它作为恶意软件即服务可供多个附属机构购买其访问权限。目前,Mandiant确定了UNC2975组织利用PAPERDROP和PAPERTEAR下载和执行有效载荷DANABOT和DARKGATE的三个不同的感染链。攻击链之一如下图所示。

来源:

https://www.mandiant.com/resources/blog/detecting-disrupting-malvertising-backdoors

疑似Kasablanka组织针对纳卡地区开展钓鱼攻击

近期,360的安全人员发现疑似Kasablanka组织的钓鱼攻击活动。Kasablanka组织是一个主要针对中东、中亚以及东欧等地区进行攻击的黑客组织。本次活动中,攻击者伪装为亚美尼亚共和国国家安全局发送精心构造的诱饵邮件,呼吁相关人员团结一致对抗新的战争威胁。邮件附件包含一个doc文档。当用户打开恶意文档后,文档将提示启用宏。不过安全人员表示该种攻击手法只能针对使用Office 2016以下版本的用户,更高版本的Office将展示宏代码。宏代码将一段Powershell代码保存为bat文件,随后隐藏执行bat脚本。脚本将从远程服务器下载恶意载荷。恶意载荷是一个exe可执行文件,文件通过内存加载执行Powershell代码下载后续恶意载荷mta.dll。mta.dll是一个C#编写的可执行文件,经解码可生成一段shellcode并通过内存映射的方式执行,最终部署VenomRAT木马。VenomRAT木马可启用键盘记录功能,远端服务器还可下发多种插件,涉及文件管理、文件搜索、远程桌面,远程摄像头、上传/下载文件、进程管理、注册表管理、浏览器密码窃取和反向代理等众多功能。安全人员在追踪过程中,还发现了一个模仿卡拉巴赫电信网站karabakhtelecom.com的C2服务器域名,可以看出此次攻击活动是一起有计划有针对性的行动。攻击链图如下图所示。

来源:

https://mp.weixin.qq.com/s/DZwbJ8-UTji29kH2on90fQ

攻击活动

攻击者通过SugarGh0st远控木马利用钓鱼邮件进行地域性攻击

近期,深信服的研究人员发现了一起针对乌兹别克斯坦共和国与韩国终端用户的地域网络攻击事件。据悉,在该起事件中,攻击者疑似以钓鱼邮件为入口点,设计了三款以PDF与Word文档进行伪装的lnk文件,并使用特殊文件名以诱导用户点击,进而通过两条不同的感染链最终释放了SugarGh0st远控木马。其中,SugarGh0st基于C++编写,由Gh0st改编而来,拥有键盘记录、屏幕截图、文件/进程任意操作、信息窃取和远程命令执行等功能。调查显示,在两条感染链中,攻击者均采用对lnk文件赋值特殊"目标"的方式,将终端命令写入其中,当受害者点击后将自动执行预制恶意命令,从而完成感染链攻击。期间,释放的SugarGh0st样本是一个32位的动态链接库文件,它会在内存中解密,随后自动运行。在执行初期,SugarGh0st使用硬编码的C2域作为标记,创建一个互斥锁。上线后,它将每隔10秒对C2进行一次连接,并发送相关信息,如计算机名称、操作系统版本、驱动器信息、特殊注册表项值、Windows版本号等。攻击链图如下图所示。

来源:

https://mp.weixin.qq.com/s/oIPJf1hxyg76LApFhUtHwg

数据泄漏

抵押贷款公司Mr. Cooper遭遇数据泄露影响了1470万人

近日,Mr. Cooper正在发送数据泄露通知,警告称最近的一次网络攻击已经泄露了 1470 万曾经或曾经在该公司抵押贷款的客户的数据。Mr. Cooper(前身为 Nationstar Mortgage LLC)是一家位于达拉斯的抵押贷款公司,拥有约9000 名员工并拥有数百万客户。该贷方是美国最大的服务商之一,为 9370 亿美元的贷款提供服务。2023 年 11 月初,该公司宣布在 2023 年 10 月 30 日的一次网络攻击中遭到破坏,并于次日发现。为了应对未经授权的入侵,该公司被迫关闭所有 IT 系统,包括用于支付贷款和抵押贷款的在线支付门户。事件披露一周后,Mr. Cooper宣布,已发现证据表明进行攻击的网络入侵者不幸访问了客户数据。经澄清,没有任何财务信息被泄露,但被泄露的具体数据仍有待正在进行的调查。近日,该公司向缅因州总检察长办公室提交了一份报告,告知该事件影响了14690284人。已暴露给网络犯罪分子的信息包括:全名、家庭地址、电话号码、社会安全号码 (SSN)、出生日期、银行帐号。

来源:

https://apps.web.maine.gov/online/aeviewer/ME/40/176a338a-f640-43d5-b975-5996823e7ce4.shtml

恶意软件

研究人员披露Radamanthys信息窃取恶意软件新功能

近日,Checkpoint的研究人员观察到Rhadamanthys恶意软件开发人员最近发布了两个新版本,通过在原先的基础上增强改进,不断扩展其窃取和间谍功能。据悉,Rhadamanthys是一种C++信息窃取程序,于2022年8月首次出现,目标是电子邮件、FTP和在线银行服务帐户凭据。该窃取程序常以订阅模式出售给网络犯罪分子,并通过各种渠道被分发给受害者,包括恶意广告、带有恶意的torrent下载、电子邮件、YouTube视频等。研究人员经对Rhadamanthys 0.5.0版本进行分析后发现,该版本引入了一个新的插件系统。插件可以为恶意软件添加多种功能,同时允许攻击者通过仅加载所需的特定功能来最大程度地减少其暴露痕迹的概率。新的插件系统表明了Rhadamanthys向更加模块化和可定制框架的转变。0.5.0版本还改进了存根构建和客户端执行流程,修复了针对加密货币钱包的系统,以及修复了Discord代币获取功能。其他值得注意的改进包括增强从浏览器窃取数据、更新用户面板上的搜索设置以及修改Telegram通知的选项。此外,与Rhadamanthys捆绑的插件是"Data Spy",它可以监视RDP的成功登录尝试并捕获受害者的凭据。目前,Radamanthys运营商已发布了Rhadamanthys 0.5.1版本,可见其开发进展迅速,每个新版本都添加了一些功能,使该工具变得更强大,更容易吸引网络犯罪分子。

来源:

https://research.checkpoint.com/2023/rhadamanthys-v0-5-0-a-deep-dive-into-the-stealers-components/

勒索软件

Play勒索软件采用双重勒索模式攻击了全球300个组织

根据澳大利亚和美国的新联合网络安全咨询,截至 2023 年 10 月,Play 勒索软件背后的威胁行为者估计已影响了约 300 个实体。Play 勒索软件攻击者采用双重勒索模式,在窃取数据后对系统进行加密,并影响了北美、南美、欧洲和澳大利亚的广泛企业和关键基础设施组织。Play 也称为 Balloonfly 和 PlayCrypt,于 2022 年出现,利用 Microsoft Exchange 服务器(CVE-2022-41040 和 CVE-2022-41082)和 Fortinet 设备(CVE-2018-13379 和 CVE-2020-12812)中的安全漏洞来攻击企业并部署文件加密恶意软件。

来源:

https://www.cisa.gov/news-events/alerts/2023/12/18/fbi-cisa-and-asds-acsc-release-advisory-play-ransomware

Vans和North Face的总公司VF Corp遭受勒索软件攻击

美国全球服装和鞋类巨头 VF 公司(旗下拥有 Supreme、Vans、Timberland 和 The North Face 等品牌)披露了一起导致运营中断的安全事件。VF Corp. 是一家总部位于科罗拉多州的服装公司,拥有 13 个全球知名品牌。该公司拥有 35000 名员工,年收入达 116 亿美元。除上述品牌外,VF Corp. 还拥有 Dickies、Eastpak、Kipling、Napapijri、AND1、JanSport、Icebreaker、Altra Running 和 SmartWool。在周五向美国 SEC(证券交易委员会)提交的 8-K 表格披露中,VF 向股东通报了 2023 年 12 月 13 日发生的网络攻击。为了应对检测到的网络未经授权访问,该公司关闭了部分系统,并聘请了外部专家来帮助遏制攻击。然而,威胁行为者设法加密了公司的一些计算机并窃取了个人数据。然而,攻击者设法加密了公司的一些计算机并窃取了个人数据。目前尚不清楚被盗数据是否仅影响员工、供应商、经销商、合作伙伴或客户。目前,还没有勒索软件组织对该事件负责。

来源:

https://www.sec.gov/ix?doc=/Archives/edgar/data/0000103379/000095012323011228/d659095d8k.htm

往期推荐

APT组织Lazarus使用基于D语言的恶意软件针对多个行业开展攻击——每周威胁情报动态第156期(12.08-12.14)

国家安全机关会同有关部门开展地理信息数据安全风险专项排查治理

如有侵权请联系:admin#unsafe.sh