2023.12.08~12.14

攻击团伙情报

APT29在大规模利用漏洞CVE -2023-42793以瞄准 JetBrains TeamCity

Operation Blacksmith:Lazarus 使用以 DLang 编写的基于 Telegram 的恶意软件以攻击全球组织

“X象”组织针对我国科研机构的钓鱼攻击事件分析

疑似Lazarus(APT-Q-1)涉及npm包供应链的攻击样本分析

披露关于Star Blizzard最新TTP的详细信息

APT-C-56(透明部落)利用OLE对象部署CrimsonRAT木马的攻击活动分析

Konni组织伪装为韩国网络监管人员实施攻击活动

土耳其Teal Kurma间谍组织及SnappyTCP恶意软件揭秘

TA422组织向欧洲和北美地区发起大量攻击

攻击行动或事件情报

TA4557组织近期再次向招聘人员分发钓鱼邮件

威胁行为者滥用 OAuth 应用程序进行攻击

UTG-Q-003:微软应用商店7ZIP供应链投毒事件始末

ActiveMQ远程代码执行漏洞遭Kinsing组织利用

ITG05 行动利用以色列与哈马斯冲突的诱饵来传播 Headlace 恶意软件

恶意代码情报

起底Kuiper勒索组织

近期越南地区GaperBotnet僵尸网络分析

新的 Linux 远程访问木马Krasue瞄准泰国

xorbot:一个检出率趋近于零的新型僵尸网络家族

GULOADER恶意软件下载器详情披露

钓鱼邮件通过恶意压缩文件传播远控木马

漏洞情报

微软补丁日通告:2023年12月版

攻击团伙情报

01

APT29在大规模利用漏洞CVE -2023-42793以瞄准 JetBrains TeamCity

披露时间:2023年12月14日

情报来源:https://www.cisa.gov/sites/default/files/2023-12/aa23-347a-russian-foreign-intelligence-service-svr-exploiting-jetbrains-teamcity-cve-globally_0.pdf

相关信息:

研究人员发现俄罗斯对外情报局 (SVR) 网络攻击者(也称为高级持续威胁 29 (APT 29)、Dukes、CozyBear 和 NOBELIUM/Midnight Blizzard)正在大规模利用漏洞CVE -2023-42793 ,目标是自 2023 年 9 月起托管 JetBrains TeamCity 软件的服务器。

软件开发人员使用 TeamCity 软件来管理软件编译、构建、测试和发布并使之自动化。如果遭到入侵,访问 TeamCity 服务器将使恶意行为者能够访问该软件开发人员的源代码、签名证书,并颠覆软件编译和部署流程,恶意行为者可进一步利用这些访问权限开展供应链操作。

02

Operation Blacksmith:Lazarus 使用以 DLang 编写的基于 Telegram 的恶意软件以攻击全球组织

披露时间:2023年12月11日

情报来源:https://blog.talosintelligence.com/lazarus_new_rats_dlang_and_telegram/

相关信息:

研究人员最近发现了由 Lazarus Group 发起的一项新活动,并将其称为“Operation Blacksmith”,该活动至少使用了三个基于DLang的新恶意软件系列,其中两个是远程访问木马 (RAT),其中一个使用 Telegram 机器人和通道作为命令和控制(C2)通信的媒介。研究人员将这种基于 Telegram 的 RAT 跟踪为“NineRAT”,将非基于 Telegram 的 RAT 跟踪为“DLRAT”,将基于 DLang 的下载器跟踪为“BottomLoader”。

最新调查结果表明APT 组织 Lazarus Group 的策略发生了明确的转变。在过去的一年半中,研究人员发现三种不同的远程访问木马(RAT),这些木马在开发过程中使用了不常见的技术,例如 QtFramework、PowerBasic 和现在的 DLang。

这次活动中的发现存在重叠,该组织与朝鲜国家支持的组织Onyx Sleet (PLUTIONIUM)(也称为 Andariel APT 组织)有一致的战术、技术和程序 (TTP)。Andariel被广泛认为是 Lazarus 旗下的一个 APT 子组织。

在此次活动中Lazarus 将制造业、农业和物理安全公司作为攻击目标。

03

“X象”组织针对我国科研机构的钓鱼攻击事件分析

披露时间:2023年12月8日

情报来源:https://mp.weixin.qq.com/s/gH6cWCn8PswJ4d2ef7ZSeQ

相关信息:

研究人员监测到,2023年下半年,境外某APT组织通过模仿我国"慧眼行动"官方机构,向相关科研机构发送鱼叉式网络钓鱼邮件,并以附件形式投放特洛伊木马,进而实施后续攻击。据悉,"慧眼行动"是我国一项科研成果征集活动,发件邮箱使用的域名为2023年7月11日新注册的域名,其部分字符串模仿"慧眼行动"官方的域名。

邮件包含一个压缩包附件,包内为一个构造的可执行文件。该文件基于文件名、图标和与正常文件捆绑三种伪装方式,模仿成相关活动的申报客户端。其中,初始诱饵可执行程序实际上是第一阶段木马下载器,样本采用混淆的方式将C2地址隐藏在无意义的字符串中。打开后,它将会下载运行第二阶段下载器,然后解密出一个链接地址以下载运行最终的后门程序。该后门程序功能则较为简单,主要负责在受害者机器与攻击者C2服务器之间建立管道SHELL以实现远程控制。

经综合研判,确认相关攻击来自南亚某国,但目前尚无充分信息将其关联到已知威胁组织或完全判定是一个新的攻击组织,因此临时追踪为"X象"组织。此外,基于攻击过程和其所仿冒的相关信息分析,攻击者正以我国高校、科研院所、创新企业、科研机构等为目标,通过社工伪装试图实现对相关科研人员电脑的远程控制,进而窃取相关科研信息成果,以及进行其他的相关活动,对我国构成严重安全威胁。

04

疑似Lazarus(APT-Q-1)涉及npm包供应链的攻击样本分析

披露时间:2023年12月8日

情报来源:https://mp.weixin.qq.com/s/f5YE12w3x3wad5EO0EB53Q

相关信息:

Lazarus是疑似具有东北亚背景的APT组织,奇安信内部跟踪编号APT-Q-1。该组织因2014年攻击索尼影业开始受到广泛关注,其攻击活动最早可追溯到2007年。Lazarus早期主要针对政府机构,以窃取敏感情报为目的,但自2014年后,开始以全球金融机构、虚拟货币交易场等为目标,进行敛财为目的的攻击活动。此外,该组织还针对安全研究人员展开攻击。近年来,Lazarus频繁发起软件供应链攻击,今年上半年披露的3CX供应链攻击事件被认为出自该组织之手。

奇安信威胁情报中心近期发现一批较为复杂的下载器样本,这类样本经过多层嵌套的PE文件加载,最终从C2服务器下载后续载荷并执行。其中一个C2服务器IP地址在不久前被披露用于一起软件供应链攻击事件,攻击者通过伪装为与加密有关的npm包投递恶意软件。结合上述报告内容和下载器样本自身的信息,可以确认这些下载器恶意软件与此次npm包供应链攻击事件有关。

根据下载器和其他相关样本的代码特征,我们关联到Lazarus组织的历史攻击样本,加上Lazarus常用供应链攻击手段,所以我们认为此次npm包投毒事件背后的攻击者很可能为Lazarus。

05

披露关于Star Blizzard最新TTP的详细信息

披露时间:2023年12月7日

情报来源:https://www.microsoft.com/en-us/security/blog/2023/12/07/star-blizzard-increases-sophistication-and-evasion-in-ongoing-attacks/

相关信息:

研究人员在12月7日披露了关于俄罗斯团伙Star Blizzard的最新TTP。自2022年以来,Star Blizzard改进了检测绕过功能,仍然专注于电子邮件凭据泄露。研究人员确认了该团伙的5种新绕过技术,包括使用服务器端脚本来防止自动扫描、使用邮件营销平台服务隐藏真实的发件人地址、使用DNS提供商来隐藏VPS基础设施的IP、使用有密码保护的PDF诱饵或托管PDF诱饵的基于云的文件共享平台的链接以及为参与者注册的域转向更加随机的域生成算法(DGA)。

06

APT-C-56(透明部落)利用OLE对象部署CrimsonRAT木马的攻击活动分析

披露时间:2023年12月7日

情报来源:https://mp.weixin.qq.com/s/8zpPPl6JIXqa4QEpiKC5GQ

相关信息:

APT-C-56(透明部落)(Transparent Tribe)又名APT36、ProjectM、C-Major,是一个具有南亚背景的APT组织,其主要针对印度等周边国家发动网络攻击,善于运用社会工程学进行鱼叉攻击向目标用户投递带宏的doc、ppam和xls等类型诱饵文档,并且还开发出了属于自己的专属木马CrimsonRAT等工具,此外透明部落组织还被发现与SideCopy组织存在基础设施重叠。

研究人员捕获到了一批针对印度国防、金融、大学等单位的攻击样本。当受害者打开这些诱饵文档后,恶意文件将会从自身嵌入的OLE(Object Linking and Embedding)对象中释放出恶意载荷,该载荷为透明部落组织专属的CrimsonRAT远控程序。需要说明的是,该组织前期攻击中喜欢将恶意载荷数据直接嵌入到宏代码中,而最近几轮攻击中偏向通过OLE对象释放恶意载荷,本篇文章主要分析利用OLE对象释放载荷的情况。

07

Konni组织伪装为韩国网络监管人员实施攻击活动

披露时间:2023年12月6日

情报来源:https://asec.ahnlab.com/ko/59625/

相关信息:

近期,研究人员发现Konni组织伪装为韩国网络监管人员实施钓鱼攻击活动。Konni组织是一个有朝鲜国家背景的APT组织,自2014年以来一直持续活动。最早Konni这一名称作为恶意软件被披露,后期安全研究人员开始将Konni跟踪为一个威胁组织。该组织经常使用与朝鲜相关的内容或当前社会热点事件来进行鱼叉式钓鱼攻击,构造包含多个阶段负载的感染链,向目标投递木马后门。

此次攻击活动中,攻击者向目标发送电子邮件,邮件内容表示目标身份信息泄露,要求目标下载附件核对身份信息。附件是一个伪装成word文档的exe文件,当用户双击运行该文件后,文件将在指定路径保存其.data段存放的内容。文件将提取出多个jse脚本文件、一个Powershell脚本和一个普通word文档。用户将看到word文档中的内容,同时jse脚本运行,创建计划任务,运行ps1脚本,与C2服务器进行通信。由于脚本暂时无法连接C2服务器,安全人员无法进一步确认C2服务器传递的命令。目前脚本将每分钟重复运行一次。

08

土耳其Teal Kurma间谍组织及SnappyTCP恶意软件揭秘

披露时间:2023年12月5日

情报来源:https://www.pwc.com/gx/en/issues/cybersecurity/cyber-threat-intelligence/tortoise-and-malwahare.html

相关信息:

Teal Kurma(又名Sea Turtle、Marbled Dust,、Cosmic Wolf)是一个致力于情报收集和监视活动的土耳其间谍组织,该组织在2018年至2020年期间非常活跃,曾参与大规模且长期的域名服务器(DNS)劫持攻击,并且主要关注欧洲和中东地区,目标实体涵盖政府、电信、IT服务运营商、非政府组织等各种私营和公共部门。

据悉,至少自2017年以来,Teal Kurma便常利用已知漏洞(如CVE-2021-44228、CVE-2021-21974和CVE-2022-0847)进行初始访问。一旦进入网络,攻击者就会运行一个shell脚本(upxa.sh),通过将可执行文件放入磁盘,以调用其控制的Web服务器。最近,研究人员详细介绍了Teal Kurma组织在2021年至2023年间一直在积极利用但未被公开披露的SnappyTCP webshell恶意软件。其中,SnappyTCP是一种适用于Linux/Unix的简单反向TCP shell,具有基本的C2功能,也用于在系统上建立持久性。该恶意软件至少有两个主要变体:一种使用明文通信,另一种则使用OpenSSL通过TLS创建安全连接。

09

TA422组织向欧洲和北美地区发起大量攻击

披露时间:2023年12月5日

情报来源:https://www.proofpoint.com/us/blog/threat-insight/ta422s-dedicated-exploitation-loop-same-week-after-week

相关信息:

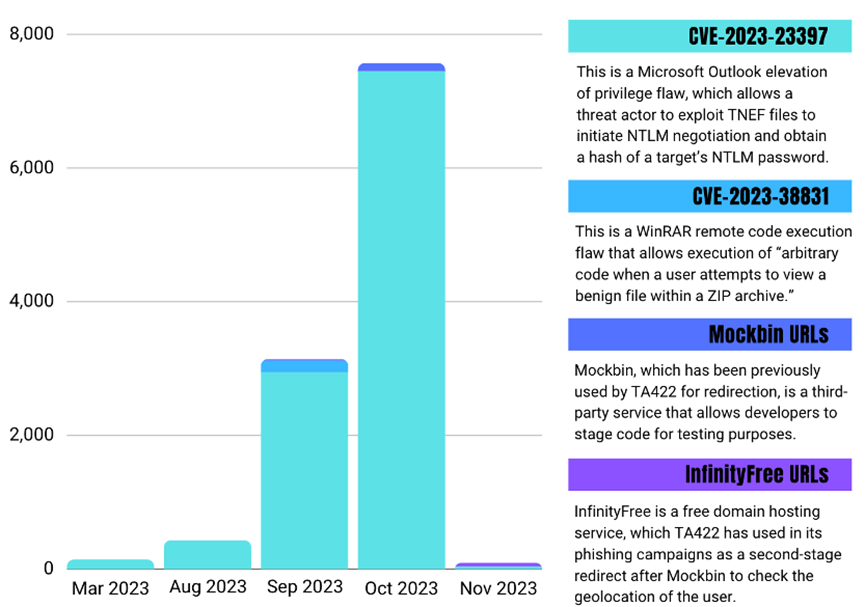

近期,研究人员分析了TA422近期的一些攻击活动。TA422组织,是一个被美国归属于俄罗斯GRU情报局的黑客组织,与APT28、Forest Blizzard、Pawn Storm、Fancy Bear、BlueDelta等组织有重叠活动,该组织常进行钓鱼攻击活动,并且经常利用历史漏洞进行渗透。自2023年3月以来,安全人员观察到TA422组织频繁地向欧洲和北美发起历史漏洞攻击活动以及钓鱼攻击活动,针对行业包括政府、航空航天、教育、金融、制造和技术部门,利用的历史漏洞有CVE-2023-38831(WinRAR远程执行漏洞)和CVE-2023-23397(Microsoft Outlook特权提升漏洞),安全人员还捕获到超过一万封钓鱼邮件。

攻击者在2023年9月以金砖国家峰会和欧洲议会会议为主题制造钓鱼邮件,试图利用CVE-2023-38831漏洞控制受害主机。此外,安全人员还观察到攻击者发送主题为"测试会议"的电子邮件,利用CVE-2023-23397漏洞进行攻击,若用户打开电子邮件携带的恶意附件,存在漏洞的Outlook将向位于UNC路径的文件发起NTLM协商请求,这使得目标无需交互即可泄露NTLM凭据。不仅如此,该组织还存在滥用Mockbin服务的情况,攻击者利用该服务将受害者重定向至InfinityFree服务器,引导用户下载打开恶意文件,从而感染受害主机。

攻击行动或事件情报

01

TA4557组织近期再次向招聘人员分发钓鱼邮件

披露时间:2023年12月12日

情报来源:https://www.proofpoint.com/us/blog/threat-insight/security-brief-ta4557-targets-recruiters-directly-email

相关信息:

研究人员称,TA4557组织至少从2023年10月开始便一直通过直接向招聘人员发送电子邮件,进而传播恶意软件。据悉,TA4557自2018年以来一直活跃,是一个出于经济动机的威胁组织,曾分发More_Eggs后门,常使用以求职者为主题的钓鱼诱饵,并具有独特的攻击链。此外,该组织似乎与网络犯罪组织FIN6的相关活动存在重叠,其使用的恶意软件也曾被Cobalt Group和Evilnum组织使用。

研究人员表示,TA4557在最近的活动中首先指示收件人访问其初始邮件地址的域名来逃避可疑域的自动检测。一旦受害者访问网站,其页面将模仿候选人的简历或工作网站。期间,网站会使用过滤来确定是否将用户引导至攻击链的下一阶段。若通过过滤检测,他们将被定向到包含纯文本简历的页面或会被定向到候选人网站。随后,启动包含快捷方式文件(LNK)的zip文件的下载链。LNK文件一旦执行,它就会实施LOTL技术,即利用"ie4uinit.exe"中的合法软件功能,从"ie4uinit.inf"文件中存储的位置下载并执行scriptlet。该scriptlet负责解密并通过创建一个新的regsrv32进程来使用Windows Management Instrumentation (WMI)执行恶意的DLL。恶意DLL则采用反沙箱和反分析技术,它包含一个专门设计的循环,用于检索破译More_Eggs后门所需的RC4密钥,进而释放More_Eggs后门以及MSXSL可执行文件。其中,More_Eggs主要用于建立持久性、分析机器并释放额外的有效负载。

02

威胁行为者滥用 OAuth 应用程序进行攻击

披露时间:2023年12月12日

情报来源:https://www.microsoft.com/en-us/security/blog/2023/12/12/threat-actors-misuse-oauth-applications-to-automate-financially-driven-attacks/

相关信息:

研究人员观察到威胁参与者发起了网络钓鱼攻击,以危害没有强大身份验证机制且有权创建或修改 OAuth 应用程序的用户帐户。威胁行为者滥用具有高权限的 OAuth 应用程序来部署虚拟机 (VM) 进行加密货币挖掘,在商业电子邮件泄露 (BEC) 后建立持久性,并使用目标组织的资源和域名发起垃圾邮件活动。

研究人员持续跟踪滥用 OAuth 应用程序进行各种恶意活动的攻击。这篇博文将介绍了威胁行为者破坏用户帐户并滥用 OAuth 应用程序进行经济驱动的攻击的案例,概述了为组织缓解此类攻击的建议,并提供了有关研究人员如何检测相关活动的详细信息。

03

UTG-Q-003:微软应用商店7ZIP供应链投毒事件始末

披露时间:2023年12月12日

情报来源:https://mp.weixin.qq.com/s/t_3tPC9xObrWHm0PYf0Cxw

相关信息:

奇安信威胁情报中心在日常终端运营过程中发现了一个异常的行为,一个名为WindowsPackageManagerServer的进程经过复杂的操作最终启动了免杀的Lumma Stealer,我们随即展开了调查,并最终在微软应用商店找到了对应的恶意安装包,内容为俄语版的7Zip软件。经过我们的测试微软应用商店并没有上架官方的7ZIP安装程序,如果用户搜索“7z”相关的关键词则会展示该恶意安装包。

我们第一时间将该情况上报给了微软,目前该恶意软件已经从微软应用商店下架。通过溯源发现该安装包最早出现于2023年一月份,几乎免杀了一整年。我们内部将该团伙命名为UTG-Q-003,并将该事件细节和IOC公开给开源社区,供友商分析排查。

04

ActiveMQ远程代码执行漏洞遭Kinsing组织利用

披露时间:2023年12月11日

情报来源:https://blog.sekoia.io/activemq-cve-2023-46604-exploited-by-kinsing-and-overview-of-this-threat/

相关信息:

11 月初,多份报告描述了利用 ActiveMQ 漏洞 CVE-2023-46604 来部署 HelloKitty 勒索软件。概念验证和 Metasploit 开发模块于 11 月初发布。所有这些因素导致研究人员部署了一个易受攻击的Linux版本的ActiveMQ作为蜜罐来监控该漏洞的利用。

研究人员的蜜罐很快就受到了 Kinsing 的攻击。虽然该漏洞也被利用来部署一些反向 shell,但根据观察,Kinsing 仍然是唯一的主要入侵集 (IS)。

本博文旨在介绍Kinsing对CVE-2023-46604漏洞利用的技术分析,以及对该 IS 的更详细分析,包括其基础设施和加密货币资产。

05

ITG05 行动利用以色列与哈马斯冲突的诱饵来传播 Headlace 恶意软件

披露时间:2023年12月8日

情报来源:https://securityintelligence.com/x-force/itg05-ops-leverage-israel-hamas-conflict-lures-to-deliver-headlace-malware/

相关信息:

研究人员近日披露,从2023年8月初至2023年12月,他们已捕获8个涉及以色列-哈马斯战争的诱饵文件。据悉,本次活动利用学术、金融和外交中心为诱饵主题创建钓鱼文件,旨在投递ITG05组织独有的Headlace后门,具有高度针对性,并影响了全球至少13个国家的目标。其中,ITG05被追踪为一个可能由俄罗斯国家资助的组织,它由多个活动集群组成,并与APT28、UAC-028、和Forest Blizzard存在重叠。

进一步调查显示,活动主要瞄准对人道主义援助分配有直接影响的欧洲实体,诱饵内容涉及利用联合国、以色列银行、美国国会研究服务处、欧洲议会、乌克兰智库、法国数字教育服务机构和阿塞拜疆-白俄罗斯政府间委员会相关的多个合法文件。其中一些诱饵包含在利用CVE-2023-38831漏洞的.RAR压缩文档中,其他诱饵则使用了DLL劫持来运行Headlace。目前,匈牙利、土耳其、澳大利亚、波兰、比利时、乌克兰、德国、阿塞拜疆、沙特阿拉伯、哈萨克斯坦、意大利、拉脱维亚和罗马尼亚等国家已成为目标。另外,值得注意的是,受影响的所有国家中,除了一个国家,其余国家都是联合国人权理事会成员。

恶意代码情报

01

起底Kuiper勒索组织

披露时间:2023年12月12日

情报来源:https://mp.weixin.qq.com/s/eIWH2p22HYybnmmuT8vizg

相关信息:

近期,研究人员发掘了Kuiper勒索组织的相关情报数据,成功获取到三个版本的Kuiper勒索样本,以及一些解密密钥、入侵脚本、勒索源代码、密钥信息和部分受害者资料。Kuiper勒索组织最早出现于2023年9月,窃取了大量受害者的各种敏感文件数据,包括PDF、文档、表格和图片等文件类型,目前已有国内资产受到该勒索组织攻击的影响。

研究人员通过还原其入侵过程,揭示了该组织的技术手段、策略和程序工具。以下是该组织的特征:

Kuiper勒索组织利用开源工具和漏洞,成功获取受害主机的初始访问权限,并使用transfer作为中转传输工具,将受害者数据传输至指定目标。

Kuiper勒索软件采用Go语言交叉编译,支持WindowLinux和MacOS系统,采用AES/ChaCha与RSA组合加密方案,具有启动安全模式、域内扩散等多种功能。

Kuiper勒索组织对国家政府机构、教育机构以及重大基础设施企业等定向进行勒索攻击,有明显的目标锁定策略。

02

近期越南地区GaperBotnet僵尸网络分析

披露时间:2023年12月11日

情报来源:https://mp.weixin.qq.com/s/x3QFjqYV9gqviLVTxlaHkA

相关信息:

随着网络中安全环境逐步的完善,往往攻击者使用的网络资产在极短的时间就会受到各类安全设备以及安全运维人员的围追堵截。攻击者不仅完不成预计指标甚至还要频繁遭受跟换网络资产的损失。所以近几年使用DDR(Deep Drop Resolver)的方式越来越受到欢迎。如以telegramBot,github的方式来完成信息上传和组件下发以及更新的方式也被频繁使用于apt的攻击活动中(如saaiwc、drakpink、摩诃草等),代替以往攻击组件中uploader、downloader的职责,用于规避安全设备对于网络资产的拦截。

本次研究人员捕获到一批活跃于越南地区的僵尸网络样本,他们自称自己为“Gaper Botnet“,在某通讯软件上以59$/1月的价格向外兜售病毒软件和黑客服务。在这些样本中同样使用了github+telegramBot的方式来规避安全设备审查。

03

新的 Linux 远程访问木马Krasue瞄准泰国

披露时间:2023年12月7日

情报来源:https://www.group-ib.com/blog/krasue-rat/

相关信息:

12月7日,研究人员称其发现了针对电信公司Linux系统的木马Krasue,自2021年以来一直没有被发现。Krasue的二进制文件包含一个rootkit的7个变种,该rootkit支持多个Linux内核版本,并基于3个开源项目的代码。研究人员表示,该恶意软件的主要功能是维持对主机的访问,这可能表明它是通过僵尸网络部署的,或者由初始访问代理出售给攻击者。目前,Krasue似乎仅针对泰国的电信公司。

04

xorbot:一个检出率趋近于零的新型僵尸网络家族

披露时间:2023年12月7日

情报来源:https://mp.weixin.qq.com/s/7iPxctbQqSH-qh9lC72-zQ

相关信息:

2023年11月初,研究人员监测到一类elf文件正在大范围传播并伴随着产生了大量疑似加密的外联通信流量,但主流杀毒引擎对该文件检出率却趋近于零。经过进一步人工的分析,研究人员确认了一个具备较强隐匿性的新型僵尸网络家族。鉴于该家族在加解密算法中使用了多轮xor运算,将该木马命名为xorbot。

不同于大量基于开源代码二次开发而来的僵尸网络家族,xorbot是从0开始构建的,采用了全新的架构,并且开发者极其重视木马的隐匿性,甚至为了取得更好的隐匿效果不惜牺牲传播效率,木马最新版本在初始版本的基础上添加大量的垃圾代码,使得文件体积增加了30多倍;在流量侧也是煞费苦心,初始上线交互阶段发送的数据随机生成,并且还引入了加解密算法对关键信息加密存储,使得针对通信流量中字符特征检测的方式失效。

05

GULOADER恶意软件下载器详情披露

披露时间:2023年12月6日

情报来源:https://www.elastic.co/security-labs/getting-gooey-with-guloader-downloader

相关信息:

研究人员近日分析了一种名为GULOADER(也称为CloudEyE)的shellcode下载器。该恶意软件多年来一直高度活跃,同时仍在不断发展,最近的主要变化之一是增强了反分析技巧。

调查显示,GULOADER被预先打包在NSIS(Nullsoft脚本化安装系统)安装程序中,主要包含NSIS脚本、System.Dll、Shellcode组件。其中,NSIS脚本文件包含了配置相关信息,System.Dll文件被放置在临时文件夹中以执行GULOADER shellcode,其加密的shellcode则被隐藏在嵌套文件夹中。GULOADER还会通过使用不同的Windows API函数通过回调执行shellcode,来避免用于以进程注入的传统Windows API为中心的检测。

此外,GULOADER的标志技术之一是其向量异常处理(VEH)功能,此功能使Windows应用程序能够在异常通过标准异常进程路由之前拦截和处理异常,使分析师和工具难以跟踪恶意代码。

06

钓鱼邮件通过恶意压缩文件传播远控木马

披露时间:2023年12月13日

情报来源:https://mp.weixin.qq.com/s/PyN4jS1AMKQU4-f_ORp5UA

相关信息:

近期,研究人员在运营工作中发现一起通过电子邮件传播的远控木马威胁事件。在该起事件中,攻击者通过钓鱼邮件释放一个恶意的压缩文件,并在该压缩文件中精心设计了一款将图标伪装成“Adobe”的恶意.lnk文件,以诱导用户点击,完成后续的连锁攻击。经分析,攻击链的最终阶段将放释一款全新的远控木马程序,因其使用名称“Saw”,故将其命名为SawRAT。

攻击者采用对.lnk文件赋值特殊目标路径的方式,将包含“cmd”的命令写入,以自动执行预制恶意命令。当受害者点击恶意lnk文件后,将自动复制当前目录下的恶意zip文件到敏感目录,解压后并执行恶意脚本文件,随后启动远控木马SawRAT。

漏洞情报

01

微软补丁日通告:2023年12月版

披露时间:2023年12月14日

情报来源:https://msrc.microsoft.com/update-guide/releaseNote/2023-Dec

相关信息:

研究人员近期发布了12月安全更新。本次安全更新修复了总计34个安全漏洞(不包含8个Microsoft Edge(Chromium)漏洞和一个此前披露的AMD零日漏洞),其中存在30个重要漏洞(Important)、4个严重漏洞(Critical)。在漏洞类型方面,主要包括10个特权提升漏洞、8个远程代码执行漏洞、6个信息泄露漏洞、5个拒绝服务漏洞、5个欺骗漏洞。

本次发布的安全更新涉及Microsoft Office、Microsoft Bluetooth Driver、Windows DHCP Server、Windows Kernel、Windows Win32K等多个产品和组件。

以下为重点关注漏洞列表:

CVE-2023-35628:Windows MSHTML平台远程代码执行漏洞,该漏洞的CVSSv3评分为8.1分。成功利用此漏洞的攻击者可以在目标服务器上执行远程代码。

CVE-2023-35641:Internet连接共享(ICS)远程代码执行漏洞,该漏洞的CVSSv3评分为8.8分。成功利用此漏洞的攻击者可以在目标服务器上执行远程代码。

CVE-2023-35630:Internet连接共享(ICS)远程代码执行漏洞,该漏洞的CVSSv3评分为8.8分。成功利用此漏洞的攻击者可以在目标服务器上执行远程代码。

CVE-2023-36006:针对SQL Server Microsoft WDAC OLE DB提供程序的远程代码执行漏洞该漏洞的CVSSv3评分为8.8分。成功利用该漏洞可允许攻击者在目标服务器上执行远程代码。

点击阅读原文至ALPHA 6.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh