阅读须知

亲爱的读者,我们诚挚地提醒您,WebSec实验室的技术文章仅供个人研究学习参考。任何因传播或利用本实验室提供的信息而造成的直接或间接后果及损失,均由使用者自行承担责任。WebSec实验室及作者对此概不负责。如有侵权,请立即告知,我们将立即删除并致歉。感谢您的理解与支持!

01

漏洞描述

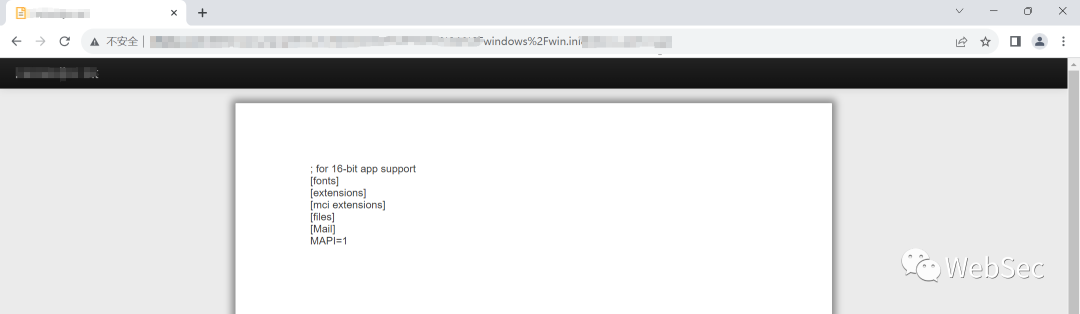

此在线文档预览系统是一套用于在Web环境中展示和预览各种文档类型的系统,如文本文档、电子表格、演示文稿、PDF文件等。此系统某接口存在任意文件读取漏洞。

02

资产测绘

Hunter语法:app.name="I Doc View"Fofa语法:title="I Doc View"

03

漏洞复现

04

修复建议

输入验证和过滤:对用户输入进行严格的验证和过滤,确保只允许访问预期的文件。这可以使用白名单或黑名单来实现,具体取决于你的需求和系统架构。

文件路径检查:在读取文件之前,验证用户请求的文件路径是否合法。可以使用绝对路径、相对路径或者基于应用程序特定的标识符来指定文件路径。确保路径解析是可靠的,并避免使用用户提供的输入直接拼接成路径。

权限控制:限制应用程序对文件系统的访问权限。确保应用程序只能访问必要的文件,而不能读取敏感文件或系统文件。使用操作系统级别的权限控制机制,如操作系统用户和文件权限设置。

推荐阅读

渗透实战|记一次简单的Docker逃逸+反编译jar接管云主机

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5MDA5NzUzNA==&mid=2247485721&idx=1&sn=9a1d17bd925523801d1471cbb3b4915f&chksm=ce24ffc64922adb616ed1eecc29c663035375ed4bca211137df30c39487465aaa9ad45ec8054&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh