关于JSpector

工具要求

工具下载

git clone https://github.com/hisxo/JSpector.git

(向右滑动,查看更多)

工具安装

1、打开Burp Suite,点击“Extensions”标签页,然后点击“Installed”标签中的“Add”按钮。 2、在打开的“Extension Details”对话框中,选择“Python”作为“Extension Type”扩展类型。 3、点击“Select file”按钮,切换到项目所在目录并选择“JSpector.py”工具主脚本文件,并点击“Next”下一步按钮。 4、当弹出“JSpector extension loaded successfully”提示信息,即表示工具已安装完成,然后点击“Close”按钮关闭弹窗即可。

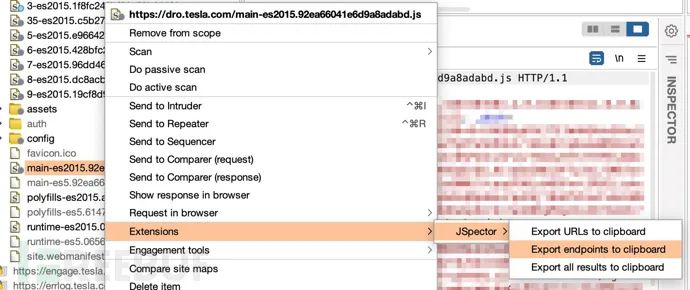

工具使用

工具运行截图

项目地址

文章来源: http://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651250535&idx=4&sn=9d2a6d01888e8a73710cac11574dfc67&chksm=bd1d4dec8a6ac4fa8354c960e31063d51ab1e9cb700fcec02327b167116b387962d8c2ac5b43&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh