2023.12.01~12.07

攻击团伙情报

Higaisa 组织近期活动分析,利用仿冒页面进行钓鱼攻击

BlueNoroff传播攻击 macOS 用户的新木马

来自俄罗斯的组织Forest Blizzard利用 CVE-2023-23397访问电子邮件帐户

Kimsuky组织最新活动使用AutoIt重写恶意软件

APT-C-28(ScarCruft)组织针对韩国部署Chinotto组件的活动分析

披露Kimsuky针对韩国研究机构的攻击活动

攻击行动或事件情报

针对与俄罗斯有关的影响力网络 Doppelgänger 持续行动进行分析

攻击者通过虚假发票活动部署LUMMA恶意软件

许多伊朗黑客组织将其网络行动扩展至美国等其他地方

攻击者利用SpyLoan 应用程序进行敲诈勒索

UAC-0006组织近期活动披露

Rare Wolf组织使用Mipko Employee Monitor监控受害主机

新黑客AeroBlade 瞄准美国航空航天工业

利用Decoy Dog针对俄罗斯联邦的组织进行攻击

恶意代码情报

新的 macOS 木马代理搭载破解软件

最近DarkGate的活动和趋势

揭晓“Vetta Loader”:一款自定义加载程序袭击意大利并通过受感染的 USB 驱动器传播

TrickMo 回归:银行木马以新功能卷土重来

发现针对中东、非洲和美国组织的新工具集

新的 SugarGh0st RAT 针对乌兹别克斯坦政府和韩国

“云即玩”模拟器恶意捆绑流氓软件,用户需提高警惕

漏洞情报

披露影响 OT/IoT 路由器的 21 个新漏洞

威胁行为者利用CVE-2023-26360进行对政府服务器的初始访问

攻击团伙情报

01

Higaisa 组织近期活动分析,利用仿冒页面进行钓鱼攻击

披露时间:2023年12月6日

情报来源:https://mp.weixin.qq.com/s/2cxW68ION9Ch2Fg37_cDqw

相关信息:

近期,研究人员留意到 Cyble 研究情报实验室最新发布的 Higaisa APT 威胁活动报告。根据报告内容,该组织采用了仿冒 OpenVPN 官网的手段,在针对中国网民的钓鱼网站上传送了恶意安装包。我们通过鹰眼威胁情报中心又发现了该组织的其他多个钓鱼活动,攻击主要将恶意模块与多个常规软件进行捆绑,伪装成正常安装包并通过钓鱼网站、下载站等途径传播。这些安装包在外观设计上与正规软件极为相似,从而有效地诱使用户进行下载安装。用户一旦在本地设备执行,攻击者便可以植入恶意模块并建立后门,再通过后门远程控制受害者计算机、部署木马软件等操作。

02

BlueNoroff传播攻击 macOS 用户的新木马

披露时间:2023年12月5日

情报来源:https://securelist.com/bluenoroff-new-macos-malware/111290/

相关信息:

研究人员发现了一种针对 macOS 的新型恶意加载程序,可能与APT 团伙BlueNoroff 及其正在进行的名为RustBucket的活动有关。众所周知,威胁行为者会攻击金融组织,特别是其活动与加密货币有任何关系的公司,以及持有加密资产或对该主题感兴趣的个人。早期的 RustBucket 版本通过伪装成 PDF 查看器的应用程序传播其恶意负载。相比之下,这种新品种是在一个 ZIP 存档中发现的,其中包含一个名为“加密资产及其对金融稳定的风险”的 PDF 文件,并带有显示相应标题页的缩略图。ZIP 存档内保存的元数据表明该应用程序于 2023 年 10 月 21 日创建。档案的具体传播方式尚不清楚。网络犯罪分子可能会像过去的活动一样通过电子邮件将其发送给目标。

03

来自俄罗斯的组织Forest Blizzard利用 CVE-2023-23397访问电子邮件帐户

披露时间:2023年12月4日

情报来源:https://www.wojsko-polskie.pl/woc/articles/aktualnosci-w/detecting-malicious-activity-against-microsoft-exchange-servers/

相关信息:

研究人员观察到了来自俄罗斯的组织Forest Blizzard涉及修改 Microsoft Exchange 服务器内邮箱文件夹权限的技术。它允许攻击者提供对电子邮件通信的秘密、未经授权的访问,并在通过 CVE-2023-23397(Microsoft Outlook 漏洞)获得对电子邮件帐户的访问权限。使用 CVE-2023-23397 的活动首先由 CERT-UA发现,并由 Microsoft公开描述。CSIRT NASK 报告了针对波兰实体采取的行动。POL 网络司令部进行的分析结果表明,针对波兰公共和私人实体的恶意行为已得到证实。

对手行动的第一阶段是获取对邮箱的访问权限。迄今为止观察到的恶意活动包括暴力攻击。另一个观察到的获取邮箱访问权限的途径是利用 CVE-2023-23397漏洞,该漏洞允许窃取用户的 NTLM 哈希值。

在恶意活动的下一阶段,攻击者会修改受害者邮箱内的文件夹权限。在大多数情况下,修改是将“默认”组(Exchange 组织中所有经过身份验证的用户)的默认权限从“无”更改为“所有者”。通过进行此类修改,组织内任何经过身份验证的人员都可以读取已授予此权限的文件夹的内容。

04

Kimsuky组织最新活动使用AutoIt重写恶意软件

披露时间:2023年12月1日

情报来源:https://asec.ahnlab.com/ko/59460/

相关信息:

近期,研究人员监测到Kimsuky组织的近期活动使用AutoIt创建恶意软件。在初始感染阶段,攻击者常通过鱼叉式网络钓鱼攻击针对受害用户,当用户下载钓鱼活动中的诱饵文档后,文档一般携带恶意LNK文件,LNK文件内部有一个以加密形式存储的压缩文件,其中包含各种恶意脚本。一旦LNK文件被执行,其携带的恶意脚本也将执行,这些脚本主要具有信息窃取、作为下载器、建立持久性等功能。部分脚本最终会从远程服务器下载XRat、Amadey、RftRAT等后门文件。XRat是一种在.NET中开发的远控木马,基于QuasarRAT开发。

Amadey是Kimsuky组织过去一直使用的恶意软件之一,最近安全人员发现攻击者已将该恶意软件移植为AutoIt语言。此外,RftRAT也存在被AutoIt重新编写的情况。经分析,该样本与旧版本的RftRAT基本相同。在成功感染受害主机后,Kimsuky组织还会安装其他各类恶意软件,包括键盘记录器、Web浏览器帐户、Cookie信息提取工具等。安全人员表示,攻击者之所以使用Autoit来创建恶意软件是为了绕过安全产品的检测。

05

APT-C-28(ScarCruft)组织针对韩国部署Chinotto组件的活动分析

披露时间:2023年12月1日

情报来源:https://mp.weixin.qq.com/s/s3WVSPNjkfvhROufXrDtiQ

相关信息:

APT-C-28(ScarCruft)亦被称为APT37(Reaper)、Group123等,是一个来自朝鲜半岛的APT组织。该组织自被披露以来,其攻击活动一直持续至今,并维持着较高的活跃度。APT-C-28的主要目标是韩国等亚洲国家,且在多个领域开展网络间谍活动,其中涵盖化学、电子、制造、航空航天、汽车和医疗保健等行业。

近期,研究人员发现该组织托管在某网站后台的恶意攻击文件,涉及携带载荷的ZIP和RAR类型的压缩包文件,这些载荷通过释放或远端加载恶意脚本,进而无文件加载Powershell类型的Chinotto木马进行窃密行动,并且加载的木马远控指令有所增加,说明该组织在不断优化更新其载荷,以达到窃密目的。

06

披露Kimsuky针对韩国研究机构的攻击活动

披露时间:2023年11月30日

情报来源:https://asec.ahnlab.com/en/59387/

相关信息:

11月30日,研究人员披露了近期Kimsuky针对韩国研究机构的攻击活动。攻击者通过伪装成进口报关单来分发恶意JSE文件,该文件包含一个混淆的PowerShell脚本、一个Base64编码的后门文件和一个合法的PDF文件。PDF文件名为“导入声明.PDF”,由PowerShell脚本自动执行,旨在防止用户发现进程中正在执行的恶意后门文件。为了窃取系统信息,后门使用wmic命令检查目标的杀毒软件状态,并通过ipconfig命令收集网络信息。

攻击行动或事件情报

01

针对与俄罗斯有关的影响力网络 Doppelgänger 持续行动进行分析

披露时间:2023年12月5日

情报来源:https://go.recordedfuture.com/hubfs/reports/ta-2023-1205.pdf

相关信息:

研究人员对与俄罗斯有关联的影响力网络 Doppelgänger 的持续行动进行分析。该行动通过不真实的新闻网站和社交媒体账户,以乌克兰、美国和德国为目标。Doppelgänger 的战术显示出高度的复杂性,它采用了先进的混淆技术,并很可能利用了人工智能 (AI) 来创建欺骗性的新闻文章。

第一个活动以乌克兰为目标,利用数百个社交媒体账户进行协调不真实行为 (CIB)。这些账户分享了假冒知名乌克兰新闻机构的不真实文章链接,传播破坏乌克兰军事实力和政治稳定的言论。

在随后针对美国和德国受众的活动中,Doppelgänger 创建了六个原创但不真实的新闻机构,制作恶意内容。以美国为重点的活动旨在利用 2024 年美国大选前的社会和政治分歧,煽动反 LGBTQ+ 的情绪,批评美国的军事能力,扩大美国支持乌克兰的政治分歧。以德国为重点的活动强调德国的经济和社会问题,意在削弱对德国领导层的信心,强化民族主义情绪。

02

攻击者通过虚假发票活动部署LUMMA恶意软件

披露时间:2023年11月29日

情报来源:https://perception-point.io/blog/behind-the-attack-lumma-malware/?web_view=true

相关信息:

研究人员最近捕获到了一个通过冒充金融服务公司向目标发送包含虚假发票的网络电子邮件钓鱼活动。研究人员表示,为逃避检测并增加消息的合法性,攻击者会使用不可用的页面和合法网站链接。即其设计的钓鱼邮件内容首先会提示用户单击"查看并下载发票"按钮,该按钮实际上会引导用户至不可用的网站,因此用户必须返回邮件并单击另外一个被攻击者破坏的合法网站链接,进而被重定向至一个可自动触发JavaScript文件下载的恶意URL。

进一步调查发现,此次攻击中使用的恶意软件为LUMMA,它是一种基于C语言编写的InfoStealer,通过恶意软件即服务模型进行分发。在此恶意软件攻击中,涉及三个进程的执行:"1741.exe"、"RegSvcs.exe"和"wmpnscfg.exe"。其中,第一个进程"1741.exe"从用户的临时文件夹中执行。第二个进程"RegSvcs.exe"从Microsoft.NET Framework文件夹执行。第三个进程"wmpnscfg.exe"则从Windows Media Player文件夹执行。

03

许多伊朗黑客组织将其网络行动扩展至美国等其他地方

披露时间:2023年12月4日

情报来源:https://blog.checkpoint.com/research/check-point-research-report-shift-in-cyber-warfare-tactics-iranian-hacktivist-proxies-extend-activities-beyond-israel/

相关信息:

Cyber Av3ngers 是伊朗政府伊斯兰革命卫队 (IRGC) 下属的黑客活动组织,该组织长期断断续续地通过不同的电报渠道针对以色列目标开展活动。至少自 2023 年 11 月 22 日起,该组织开始破坏美国多个州受害者 Unitronics 设备中的默认凭据,重点关注关键基础设施组织。伊斯兰革命卫队下属的网络攻击者留下了一张污损图片,其中写道:“你已被黑客攻击,与以色列一起倒下。每一件‘以色列制造’的设备都是 CyberAv3ngers 的合法目标。”

Haghjoyan组织出现于战争初期,最初针对以色列,后来将重点转向美国。该组织的活动包括数据泄露和网站篡改。CyberToufan组织最初主要针对以色列组织,最近声称对美国伯克希尔电子供应商 (Berkshire eSupply) 负责。公司,据称是由于他们使用以色列 IT 基础设施。YareGomnam是一个自 2018 年以来活跃的亲伊朗组织最近声称袭击了美国基础设施,包括管道和电力系统,并据称入侵了美国多个机场的闭路电视系统。上周,该组织加速了反西方信息传播,12 月 2 日,该组织的攻击者声称侵入了美国 50 多个机场的闭路电视摄像机。

04

攻击者利用SpyLoan 应用程序进行敲诈勒索

披露时间:2023年12月5日

情报来源:https://www.welivesecurity.com/en/eset-research/beware-predatory-fintech-loan-sharks-use-android-apps-reach-new-depths/

相关信息:

在这篇博文中,研究人员描述了 SpyLoan 应用程序的机制以及它们用来绕过 Google Play 政策并误导和欺诈用户的各种欺骗技术。文中描述和 IoC 部分中提到的所有 SpyLoan 应用程序都是通过社交媒体和SMS 消息进行营销的,并且可以从专门的诈骗网站和第三方应用程序商店下载。所有这些应用程序也可以在 Google Play 上找到。这些应用程序的执行者主要在墨西哥、印度尼西亚、泰国、越南、印度、巴基斯坦、哥伦比亚、秘鲁、菲律宾、埃及、肯尼亚、尼日利亚和新加坡运营。这些服务的目的是通过向用户提供带有欺骗性描述的高息贷款来欺骗用户,同时收集受害者的个人和财务信息来敲诈他们,最终获取他们的资金。

05

UAC-0006组织近期活动披露

披露时间:2023年12月1日

情报来源:https://cert.gov.ua/article/6276584

相关信息:

UAC-0006组织自2013年开始被研究人员追踪,该组织在针对乌克兰金融行业的攻击活动中排名第一,据传该组织每周从乌克兰企业账户窃取的资金高达一百万格里(乌克兰货币)。目前,研究人员观察到该组织使用超过13种恶意程序,包括SMOKELOADER、LOADERX3、RDPWRAPPER、LUMMASTEALER、REDLINESTEALER、TALESHOT等程序。

其中SMOKELOADER等加载器类型程序会下载并运行其余恶意程序,TALESHOT则定期向攻击者发送指定程序的屏幕截图,攻击者指定的程序有乌克兰天然气银行、网上银行等。攻击者在接收到这些信息后,将筛选其感兴趣的受害目标,并将RMS、LOADERX3、RDPWRAPPER程序集部署到受害主机上,从而进一步控制受害主机并收集信息。攻击者最终可独立发起未经授权的付款,并将已更改好的文件信息发送给相关主管进行签名。

在发起付款活动后,银行将尝试获取受害主机的购买时间,攻击者将通过HANGTHREAD来实现拒绝服务攻击使电脑处于挂起状态,从而使得银行员工与负责接收资金的攻击者组织进行联系,攻击者将提供虚假信息,最终获得付款。

06

Rare Wolf组织使用Mipko Employee Monitor监控受害主机

披露时间:2023年11月29日

情报来源:https://bi.zone/expertise/blog/rare-wolf-okhotitsya-za-privatnymi-dannymi-s-pomoshchyu-falshivykh-nakladnykh-1s-predpriyatie/

相关信息:

近期,研究人员发现了Rare Wolf组织的近期活动。Rare Wolf是一个自2019年开始活跃的攻击组织,常使用钓鱼攻击。近期活动中,攻击者发送携带附件的恶意网络钓鱼邮件,邮件内容为电子发票相关,并表示附件为加密压缩包,压缩包中包含发票。邮件内容中给出了压缩包解密密钥。压缩文件解压后包含一个scr安装程序,当用户运行该程序后,程序将创建一个特定文件夹并将该文件夹设置为隐藏、不可索引属性。随后,程序将创建特定注册表项,同时使用curl从远程服务器下载加密压缩包。

其中名为driver.exe的程序将收集和归档所有Microsoft Word文档,该程序还会将Telegram Messenger数据收集并打包发送至远程服务器。发送方式采用电子邮件的形式。数据窃取完成后,程序将通过del命令删除收集到的数据及相关文件。最终攻击者通过其他程序部署Mipko Employee Monitor,重启系统,删除其余辅助程序,以隐藏其渗透痕迹,仅通过Mipko Employee Monitor监控受害主机。

07

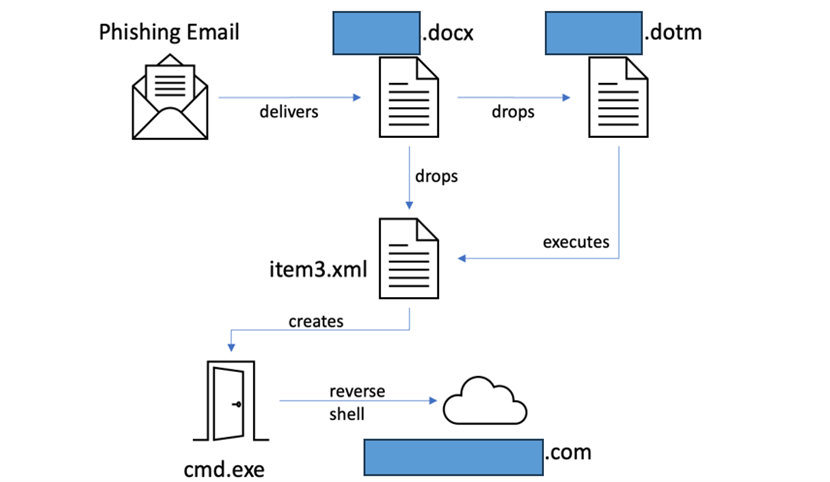

新黑客AeroBlade 瞄准美国航空航天工业

披露时间:2023年11月30日

情报来源:https://blogs.blackberry.com/en/2023/11/aeroblade-on-the-hunt-targeting-us-aerospace-industry

相关信息:

研究人员发现了一个以前未知的威胁行为者,其目标是美国的一家航空航天组织,其明显目标是进行商业和竞争性网络间谍活动。攻击者使用鱼叉式网络钓鱼作为交付机制:以电子邮件附件形式发送的武器化文档,包含嵌入式远程模板注入技术和恶意 VBA 宏代码,以交付下一阶段的最终有效负载执行。

有证据表明,攻击者的网络基础设施和武器化在 2022 年 9 月左右开始运行。攻击的进攻阶段发生在 2023 年 7 月。攻击者在此期间改进了其工具集,使其更加隐蔽,而网络基础设施保持不变。

考虑到最终的有效负载功能和攻击主题,研究人员以中等到高置信度评估此次攻击的目标是商业网络间谍活动。

08

利用Decoy Dog针对俄罗斯联邦的组织进行攻击

披露时间:2023年11月30日

情报来源:https://www.ptsecurity.com/ru-ru/research/pt-esc-threat-intelligence/hellhounds-operaciya-lahat/

相关信息:

2023 年 10 月,研究人员发现一家能源公司使用Decoy Dog木马进行了攻击。根据调查,至少自 2022 年 9 月以来,Decoy Dog 一直被积极用于针对俄罗斯公司和政府组织的攻击。此前, NKTsKI、Infoblox、CyberSquatting和 Solar 4RAYS在他们的研究中谈到了该木马。在受害者主机上发现的样本是木马软件的新修改版本,攻击者对其进行了修改,增加了检测和分析的难度。

根据信息,使用Decoy Dog的组织专门针对俄罗斯联邦的组织进行攻击。值得注意的是,攻击者使用的是maxpatrol[.]net控制服务器,因此他们将自己伪装成MaxPatrol系列的Positive Technologies产品。

恶意代码情报

01

新的 macOS 木马代理搭载破解软件

披露时间:2023年12月6日

情报来源:https://securelist.com/trojan-proxy-for-macos/111325/

相关信息:

研究人员最近发现了几个由未经授权的网站分发并加载木马代理的破解应用程序。攻击者可以利用此类恶意软件通过构建代理服务器网络来获取金钱或代表受害者实施犯罪行为:对网站、公司和个人发起攻击、购买枪支、毒品和其他非法商品。

与通常以磁盘映像形式分发的原始的、未经篡改的应用程序不同,受感染的版本以 .PKG 安装程序的形式出现。这些文件由 macOS 中的安装程序专用实用程序处理,它们可以在实际安装之前和之后运行脚本。除了 macOS 应用程序之外,研究人员还发现了几个连接到同一 C&C 服务器的 Android 和 Windows 样本。这些也是隐藏在破解软件中的特洛伊木马代理。

02

最近DarkGate的活动和趋势

披露时间:2023年12月4日

情报来源:https://www.zscaler.com/blogs/security-research/recent-darkgate-activity-trends

相关信息:

DarkGate 是一个恶意软件家族,可追溯到 2018 年,在 Qakbot 销声匿迹后,该恶意软件家族从 2023 年夏季开始在地下网络犯罪论坛上以 "恶意软件即服务"(MaaS)的形式发布广告,并逐渐崭露头角。本博客探讨了研究人员在 2023 年 6 月至 10 月间观察到的 DarkGate 入侵趋势。

分析显示,2023 年 9 月最后一周活跃的 DarkGate 域名数量显着增加。这意味着在此特定时间段内有更多与非法活动相关的 DarkGate 网站处于活跃状态。根据分析,科技行业是 DarkGate 的最大目标,占 36.7%。食品、饮料和烟草位居第二,占 12.7%。最近 DarkGate 活动的激增可归因于它被用作 Qakbot 的替代品。

03

揭晓“Vetta Loader”:一款自定义加载程序袭击意大利并通过受感染的 USB 驱动器传播

披露时间:2023年12月6日

情报来源:https://yoroi.company/wp-content/uploads/2023/12/202311-Vetta-Loader_Def-min.pdf

相关信息:

在研究人员最近进行的一项调查中,一个持续的威胁影响了数个意大利主要涉及工业、制造和数字印刷领域的公司。这种威胁的作案手法涉及利用受感染的 USB 驱动器,利用对驱动器的严重依赖来在这些部门内共享数据。

已识别的恶意软件名为“Vetta Loader”利用公共视频服务作为传递恶意负载的渠道。该报告表明,该活动背后的威胁行为者是讲意大利语的,且具有中高置信度。值得注意的是,该研究发现了 Vetta Loader 的四种不同变体,每种变体使用不同的编程语言(NodeJS、Golang、Python 和 .NET)进行编码,同时共享与命令和控制服务器通信以及后续阶段下载的通用方法。

04

TrickMo 回归:银行木马以新功能卷土重来

披露时间:2023年12月4日

情报来源:https://cyble.com/blog/trickmos-return-banking-trojan-resurgence-with-new-features/

相关信息:

TrickMo银行木马最早出现于2019年9月,此前主要针对德国用户。近期,研究人员发现了该木马的新变种并对其进行了分析。新样本伪装成OnStream安卓程序,程序运行后,首先会向用户提示获取辅助功能权限。获取权限后,程序会在后台与C2服务器进行连接,并传输设备的各种数据,包括已安装的应用程序包名称列表、区域设置、设备信息、可访问性状态、权限状态以及与恶意软件相关的其他配置详细信息,信息通过压缩包的形式进行传播。随后恶意软件会接收一条包含合法程序包ID及其HTML界面URL的命令,恶意软件可通过HTML覆盖注入技术将接收的URL内容覆盖在目标程序上,可覆盖的程序包括多种手机银行、币安app等。通过该种方式,恶意软件会捕获和窃取受害者输入的凭据。

TrickMo还携带一个Clicker.json文件,文件中包含多种操作,对于每个事件,辅助功能服务都会从Clicker.json文件中检索信息,传递事件详细信息,然后根据JSON文件中的过滤器执行操作。恶意软件可以使用此功能在受害者不知情的情况下在感染设备上自动执行任何活动。此外,恶意软件会监控正在运行的应用程序,捕获辅助功能事件日志,并将其保存在文本文件中。最终收集到的数据将被压缩成zip文件并传输到C2服务器。TrickMo新变种中还引入了五个新命令,分别是访问应用程序和通知设置、收集呼叫日志、更改图标以及启动USSD服务呼叫。此外,研究人员还监测到TrickMo银行木马伪装成Google Chrome浏览器。

05

发现针对中东、非洲和美国组织的新工具集

披露时间:2023年12月1日

情报来源:https://unit42.paloaltonetworks.com/new-toolset-targets-middle-east-africa-usa/

相关信息:

研究人员观察到针对中东、非洲和美国组织的一系列明显相关的攻击,其中将一个新后门命名为 Agent Racoon,该恶意软件系列使用 .NET 框架编写,并利用域名服务 (DNS) 协议创建隐蔽通道并提供不同的后门功能。威胁行为者在针对美国、中东和非洲组织的多次攻击中使用了该工具以及其他两种工具。其 C2 基础设施可以追溯到 2020 年。

还有一个新工具被命名为Ntospy,该恶意软件是一个网络提供商 DLL 模块,旨在窃取用户凭据。其报告称,受害者涉及各个部门,包括政府、电信、教育、房地产、零售和非营利组织。

06

新的 SugarGh0st RAT 针对乌兹别克斯坦政府和韩国

披露时间:2023年11月30日

情报来源:https://blog.talosintelligence.com/new-sugargh0st-rat/

相关信息:

近期,研究人员发现一起从今年八月开始的攻击活动,攻击者利用该活动传播新型木马,安全人员将该新木马命名为SugarGh0st。安全人员在本次活动中共发现四个诱饵文档,一个文档被发送至乌兹别克斯坦外交部,文档携带一个恶意LNK文件,同时在文档打开时会释放一个由乌兹别克斯坦语言编写的docx文档,另外三个文档则由韩语编写,文档均存在携带恶意JS脚本的LNK文件。本次攻击活动包含两条感染链,两条感染链均以钓鱼攻击作为初始感染媒介,当用户下载并打开了诱饵文档中的恶意LNK文件,文件将释放诱饵内容同时执行恶意代码,一条感染链中,恶意代码将解密并执行SugarGh0st远控木马,另一条攻击链中,代码则通过DynamicWrapperX加载器注入Shellcode并运行,最终解密执行SugarGh0st木马。

SugarGh0st样本是一个32位C++动态链接库,于2023年8月23日编译,据安全人员分析,该样本基于Gh0st木马开发,是Gh0st木马的新变种。在样本初始执行期间,SugarGh0st使用硬编码的C2域名作为感染标记在受害者的计算机上创建互斥体,随后启动键盘记录功能,并使用WSAStartup函数与C2服务器建立连接。SugarGh0st每10秒将发起一次连接请求,并使用特定字节码作为其心跳信号。SugarGh0st功能十分齐全,包括收集受害主机上的各类信息、访问受害主机上的服务并管理、进行屏幕截图、提供反向shell等。

07

“云即玩”模拟器恶意捆绑流氓软件,用户需提高警惕

披露时间:2023年12月4日

情报来源:https://mp.weixin.qq.com/s/F3UQnwEfaANajYUO3Z5cqw

相关信息:

近期,研究人员收到用户反馈,在pc6下载站中下载安卓应用程序的电脑版软件时,实际安装的是一款名为“云即玩”的模拟器,并且该模拟器会捆绑流氓软件“天空压缩”。经过火绒安全人员分析,发现该流氓软件可以执行后台静默安装、创建推广快捷方式、弹出指定网页等各种恶意行为,对用户构成较大的威胁。

该流氓软件安装完成后,会将自身添加到任务计划中进行持久化。其会在右下角不定时地弹出窗口 ,提示用户更新成功,并且窗口下方用半透明小字体显示要安装的软件,窗口消失后便进行静默安装。

漏洞情报

01

披露影响 OT/IoT 路由器的 21 个新漏洞

披露时间:2023年12月5日

情报来源:https://www.forescout.com/blog/sierra21-supply-chain-vulnerabilities-iot-ot-routers/

相关信息:

研究人员已发现总共 21 个新漏洞,影响Sierra Wireless AirLink 蜂窝路由器及其一些开源组件,例如TinyXML和OpenNDS,这些组件用于各种其他产品。

在这些漏洞中,1个具有严重严重性(CVSS 评分 9.6),9 个具有高严重性。这些漏洞可能允许攻击者窃取凭据、通过注入恶意代码来控制路由器、保留在设备上并将其用作关键网络的初始访问点。

最值得注意的漏洞总结如下:

CVE-2023-41101(OpenNDS 中的远程代码执行 - 严重严重性评分为 9.6)

CVE-2023-38316(OpenNDS 中的远程代码执行 - 严重性评分高达 8.8)

CVE-2023-40463(ALEOS 中的未经授权访问 - 严重性评分高达 8.1)

CVE-2023-40464(ALEOS 中的未经授权访问 - 严重性评分高达 8.1)

CVE-2023-40461(ACEmanager 中的跨站脚本 - 严重性评分高达 8.1)

CVE-2023-40458(ACEmanager 中的拒绝服务 - 严重性评分高达 7.5)

CVE-2023-40459(ACEmanager 中的拒绝服务 - 严重性评分高达 7.5)

CVE-2023-40462(与 TinyXML 相关的 ACEmanager 中的拒绝服务 - 严重性评分高达 7.5)

CVE-2023-40460(ACEmanager 中的跨站脚本 - 严重性评分高达 7.1)

02

威胁行为者利用CVE-2023-26360进行对政府服务器的初始访问

披露时间:2023年12月5日

情报来源:https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-339a

相关信息:

研究人员称黑客积极利用 Adobe ColdFusion 中的一个关键漏洞(CVE-2023-26360)来获取对政府服务器的初始访问权限。

该安全问题允许在运行 Adobe ColdFusion 2018 Update 15 及更早版本以及 2021 Update 5 及更早版本的服务器上执行任意代码。在 Adobe 在 3 月中旬发布 ColdFusion 2018 Update 16 和 2021 Update 6 修复该问题之前,它曾被用作零日漏洞。2023 年 6 月,通过利用 CVE-2023-26360,威胁行为者能够在两个不同的机构系统上建立初步立足点。在这两起事件中,Microsoft Defender for Endpoint (MDE) 警告称,该机构预生产环境中面向公众的 Web 服务器上可能存在 Adobe ColdFusion 漏洞被利用的情况。本报告主要对这两起漏洞利用事件进行分析。

点击阅读原文至ALPHA 6.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh