2023-12-8 09:2:18 Author: 白泽安全实验室(查看原文) 阅读量:10 收藏

APT攻击

攻击活动

数据泄露

恶意软件

勒索软件

APT攻击

Konni组织伪装为韩国网络监管人员分发网络钓鱼邮件

近日,ASEC的发现Konni组织伪装为韩国网络监管人员实施钓鱼攻击活动。Konni组织是一个有朝鲜国家背景的APT组织,自2014年以来一直持续活动。最早Konni这一名称作为恶意软件被披露,后期安全研究人员开始将Konni跟踪为一个威胁组织。此次攻击活动中,攻击者向目标发送电子邮件,邮件内容表示目标身份信息泄露,要求目标下载附件核对身份信息。附件是一个伪装成word文档的exe文件,当用户双击运行该文件后,文件将在指定路径保存其.data段存放的内容。文件将提取出多个jse脚本文件、一个Powershell脚本和一个普通word文档。用户将看到word文档中的内容,同时jse脚本运行,创建计划任务,运行ps1脚本,与C2服务器进行通信。由于脚本暂时无法连接C2服务器,安全人员无法进一步确认C2服务器传递的命令。目前脚本将每分钟重复运行一次。

来源:

https://asec.ahnlab.com/ko/59625/

韩国Higaisa组织近期钓鱼攻击活动追踪

近日,毒霸安全团队发现了韩国Higaisa组织的多个钓鱼活动。据悉,Higaisa自2019年首次被公开披露以来持续活跃,其攻击目标多元化,涵盖政府机构、商业实体以及参与国际贸易的公司和个人。该组织常通过精心设计的钓鱼邮件和鱼叉式网络攻击手段来传播恶意软件,且其主要的恶意操作通过Shellcode执行,包括但不限于白加黑动态加载技术、代码解密机制、反调试措施,以及利用密钥加密技术来保护其通信数据。研究人员表示,Higaisa在近期活动中,主要通过将恶意模块与多个常规软件进行捆绑,再将它们伪装成如"PassGuard(密码卫士)"的正常安装包,然后借助钓鱼网站、下载站等途径诱导用户下载。一旦用户在本地设备执行这些看似合法的安装程序,隐藏的恶意模块便被激活并开始执行资源中的加密Shellcode。最终,攻击者还将建立一个加密通信通道,通过生成密钥,与C2服务器实现进一步的通信和部署。攻击链图如下图所示。

来源:

https://mp.weixin.qq.com/s/2cxW68ION9Ch2Fg37_cDqw

Rare Wolf组织使用Mipko Employee Monitor开展攻击活动

近期,BI.ZONE发现了Rare Wolf组织的近期活动。Rare Wolf是一个自2019年开始活跃的攻击组织,常使用钓鱼攻击。近期活动中,攻击者发送携带附件的恶意网络钓鱼邮件,邮件内容为电子发票相关,并表示附件为加密压缩包,压缩包中包含发票。邮件内容中给出了压缩包解密密钥。压缩文件解压后包含一个scr安装程序,当用户运行该程序后,程序将创建一个特定文件夹并将该文件夹设置为隐藏、不可索引属性。随后,程序将创建特定注册表项,同时使用curl从远程服务器下载加密压缩包。其中名为driver.exe的程序将收集和归档所有Microsoft Word文档,该程序还会将Telegram Messenger数据收集并打包发送至远程服务器。发送方式采用电子邮件的形式。数据窃取完成后,程序将通过del命令删除收集到的数据及相关文件。最终攻击者通过其他程序部署Mipko Employee Monitor,重启系统,删除其余辅助程序,以隐藏其渗透痕迹,仅通过Mipko Employee Monitor监控受害主机。

来源:

https://bi.zone/expertise/blog/rare-wolf-okhotitsya-za-privatnymi-dannymi-s-pomoshchyu-falshivykh-nakladnykh-1s-predpriyatie/

Hellhounds组织利用Decoy Dog木马攻击俄罗斯多个实体

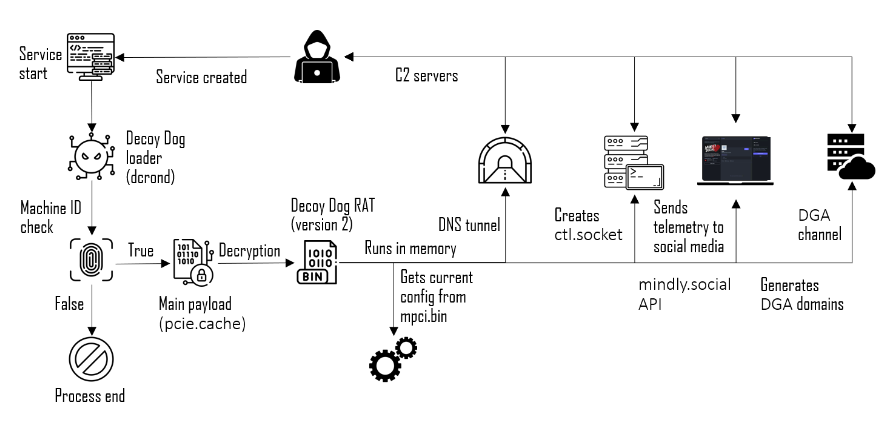

近日,PT CSIRT发现某电力公司遭到Decoy Dog木马的攻击。据悉,至少自2022年9月起,Decoy Dog就一直被Hellhounds组织用于对俄罗斯公司和政府组织的网络攻击。调查显示,该恶意软件活动执行链分为两个阶段。第一阶段涉及利用Decoy Dog Loader,其可执行文件存在于/usr/bin/dcrond中,大小为9KB,受到UPX加壳器的保护,通过伪装成合法的cron、irqbalance服务以及lib7.so库,以在系统中运行。运行期间,加载器首先会读取/proc/self/status 并检查TracerPid值是否为0,以确定它是否被调试。若为0,加载程序会尝试读取每个包含受感染主机标识符的文件,并计算文件系统中存在的第一个文件的MD5哈希值,再利用获取的MD5哈希值作为密钥来解密配置,最终解密出主要载荷,并使用128位的CLEFIA算法进行加密。第二阶段的恶意样本主要有效载荷Decoy Dog存储在/usr/share/misc/pcie.cache中,其实际上是Pupy RAT的修改版本。其中,Pupy RAT是一个跨平台多功能后门和开源后利用工具,由Python编写,支持Windows和Linux,部分支持Android和macOS,具有全内存执行指南,且占用空间最小。Pupy RAT可使用多种传输方式维持与C2服务器的连接,并利用反射注入技术迁移到进程中。目前,Pupy RAT的开发已于两年前停止,但Decoy Dog的开发仍在积极进行中。数据显示,位于俄罗斯的至少20个组织已受到Decoy Dog的攻击。Decoy Dog攻击流程如下图所示。

来源:

https://www.ptsecurity.com/ww-en/analytics/pt-esc-threat-intelligence/hellhounds-operation-lahat/

APT37组织构造诱饵文件向韩文用户投递Chinotto恶意软件

APT37,又名ScarCruft,是一个具有朝鲜背景的APT组织,主要攻击目标日本、韩国、越南、俄罗斯、尼泊尔、中国等亚洲国家,常采用钓鱼攻击的方式感染目标用户,针对行业涵盖化学、电子、制造、航空航天、汽车和医疗保健等。近期,360的研究人员发现了该组织托管在某网站后台的恶意攻击文件并对其进行了分析。攻击者构造了一批诱饵ZIP文件和RAR文件,当用户下载并解压文件后,解压目录下包含一个携带恶意代码的LNK文件,当用户运行LNK文件时,文件将释放诱饵文档,同时运行其携带的恶意BAT文件。BAT文件会先将自身复制到指定路径,随后设置注册表自启动,同时运行Poweshell混淆的代码,去混淆得到ps1脚本文件。脚本首先会设置开机启动项,然后与远程服务器进行交互,获取其传递的base64加密的文件并解密执行。最终实现信息窃取、文件上传/下载、插件执行等功能,并利用无文件技术加载Chinotto木马进行窃密行动。安全人员对此次活动进行了归因分析,本次活动中LNK文件携带的恶意代码与APT37组织此前使用的代码一致,并且此次攻击活动涉及的诱饵内容均为韩文,同时诱饵文件中携带的恶意代码最终都是获取Chinotto木马。因此,研究人员将此次攻击活动归因为APT37组织。攻击链图如下图所示。

来源:

https://mp.weixin.qq.com/s/s3WVSPNjkfvhROufXrDtiQ

Kimsuky组织最新活动使用AutoIt重写恶意软件

近日,ASEC的研究人员监测到Kimsuky组织的近期活动使用AutoIt创建恶意软件。在初始感染阶段,攻击者常通过鱼叉式网络钓鱼攻击针对受害用户,当用户下载钓鱼活动中的诱饵文档后,文档一般携带恶意LNK文件,LNK文件内部有一个以加密形式存储的压缩文件,其中包含各种恶意脚本。一旦LNK文件被执行,其携带的恶意脚本也将执行,这些脚本主要具有信息窃取、作为下载器、建立持久性等功能。部分脚本最终会从远程服务器下载XRat、Amadey、RftRAT等后门文件。XRat是一种在.NET中开发的远控木马,基于QuasarRAT开发。Amadey是一种在非法论坛上销售的恶意软件,是一种下载程序,可与C2服务器进行交互。除了具有下载器功能外,它还可以安装插件来传输受害主机的基本信息、窃取网络浏览器或电子邮件客户端中存储的屏幕截图和帐户信息。Amadey是Kimsuky组织过去一直使用的恶意软件之一,最近安全人员发现攻击者已将该恶意软件移植为AutoIt语言。此外,RftRAT也存在被AutoIt重新编写的情况。经分析,该样本与旧版本的RftRAT基本相同。在成功感染受害主机后,Kimsuky组织还会安装其他各类恶意软件,包括键盘记录器、Web浏览器帐户、Cookie信息提取工具等。安全人员表示,攻击者之所以使用Autoit来创建恶意软件是为了绕过安全产品的检测。

来源:

https://asec.ahnlab.com/ko/59460/

攻击活动

GitHub平台的上万个Go模块存储库容易遭受Repojacking攻击

今日,有新研究发现GitHub上超过15000个Go模块存储库容易受到名为repojacking的攻击。Repojacking是“存储库”和“劫持”的组合,是一种攻击技术,允许不良行为者利用帐户用户名更改和删除来创建具有相同名称和预先存在的用户名的存储库来上演开源软件供应链攻击。GitHub上数以百万计的软件存储库可能容易受到威胁,并敦促进行更名的组织确保他们仍然拥有以前的名称作为占位符,以防止此类滥用。用Go编程语言编写的模块特别容易受到重新劫持,因为与npm或PyPI等其他包管理器解决方案不同,它们是分散的,因为它们发布到GitHub或Bitbucket等版本控制平台。

来源:

https://vulncheck.com/blog/go-repojacking

数据泄露

基因检测公司23andMe承认客户数据遭遇泄露

基因检测公司23andMe周五宣布,在该公司最近的数据泄露事件中,黑客访问了大约14000个客户账户。该公司在周五向美国证券交易委员会提交的一份新文件中表示,根据对该事件的调查,该公司已确定黑客侵入了其0.1%的客户群。根据该公司最新的年度收益报告,23andMe在全球拥有超过1400万客户,这意味着0.1%约为14000名。被盗数据通常包括血统信息,对于这些帐户的子集,还包括基于用户基因的健康相关信息。但该公司还表示,通过访问这些帐户,黑客还能够访问大量包含其他用户血统个人资料信息的文件,这些用户在选择使用23andMe的DNA亲属功能时选择共享这些信息。

来源:

https://techcrunch.com/2023/12/01/23andme-says-hackers-accessed-significant-number-of-files-about-users-ancestry/?&web_view=true&guccounter=1

恶意软件

新型远控木马Saw RAT

近期,研究人员在VirusTotal上发现了一个ZIP压缩文件。经分析发现,ZIP文件包含一个带有Adobe图标的快捷方式文件(.lnk),以执行一种新型基于Java的远控木马,该远控木马隐藏在Java Runtime Environment(JRE)目录中。由于该远控木马使用了名为“saw.chain"的包,研究人员将其命名为Saw RAT。该远控木马与C2服务器建立连接,从而使攻击者向受害者系统发出各种命令。这些命令涵盖了一系列功能,包括收集系统信息、传输文件、列出目录以及在目标系统上执行任意命令。

来源:

https://cyble.com/blog/uncovering-the-new-java-based-saw-rats-infiltration-strategy-via-lnk-files/

勒索软件

研究人员发现针对macOS的勒索软件Turtle

研究人员发表了对新的macOS勒索软件Turtle的详细分析。自从Turtle被上传到Virus Total后,它就被24个反恶意软件解决方案标记为恶意软件,这表明它不是一个复杂的威胁。专家推测该恶意软件最初是为Windows开发的,然后移植到macOS。如果我们下载存档并解压缩,我们会发现它包含的文件(前缀为“TurtleRansom”)似乎是针对常见平台编译的,包括Windows、Linux,当然还有macOS。恶意代码只是临时签名的。二进制文件也缺乏混淆。

来源:

https://objective-see.org/blog/blog_0x76.html

往期推荐

企业软件提供商TMAXSOFT泄露2TB数据——每周威胁情报动态第154期(11.24-11.30)

APT组织Gamaredon使用的LittleDrifter蠕虫疑似失控——每周威胁情报动态第153期(11.17-11.23)

如有侵权请联系:admin#unsafe.sh