2023.11.17~11.23

攻击团伙情报

Kimsuky 通过伪装进口申报来针对韩国研究机构

Andariel组织利用Apache ActiveMQ漏洞安装NukeSped后门

Lazarus修改讯连科技的应用程序以进行供应链攻击

蔓灵花组织投向国产办公软件的目光与winrar漏洞之触

分析Konni通过恶意文档传播的攻击活动

分析Gamaredon 的病毒LITTERDRIFTER

攻击行动或事件情报

利用社会工程引诱印度用户安装 Android 银行木马

Scattered Spider攻击活动分析

InfectedSlurs 僵尸网络通过零日漏洞传播 Mirai

新Rootkit病毒利用“天龙八部”进行传播

多家企业数据被“挂网”,新型勒索“Megazord”肆虐

警惕WatchDog挖矿活动

攻击者通过第三方游戏网站分发BatmanAC恶意版本

针对印度雇佣黑客组织 Appin 的研究

深入研究 8Base 集团最近部署的 Phobos 勒索软件

钓鱼邮件通过脚本传播远控木马

恶意代码情报

Atomic Stealer 通过虚假浏览器更新分发给 Mac 用户

使用ARK工具ATool清除典型蠕虫MyDoom

受针对政府和商业部门的NetSupport RAT 感染的趋势逐渐上升

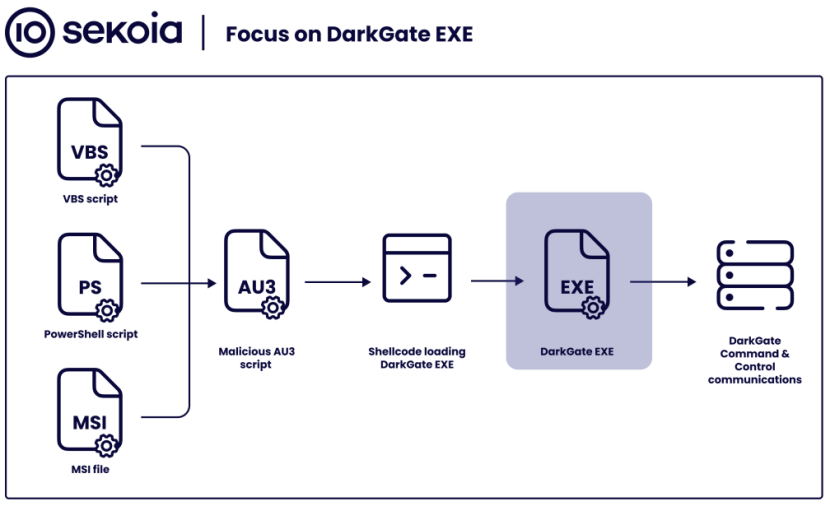

深入分析DarkGate

揭开 LummaC2反沙箱技术的面纱

针对Linux系统 BDFdoor新变种可绕过防火墙

漏洞情报

攻击者利用Zimbra 0day 针对国际政府组织

CVE-2023-46604被利用来下载Kinsing恶意软件和加密货币挖矿程序

攻击团伙情报

01

Kimsuky 通过伪装进口申报来针对韩国研究机构

披露时间:2023年11月21日

情报来源:https://asec.ahnlab.com/ko/59209/

相关信息:

经研究人员证实,Kimsuky正在向韩国研究机构分发伪装成进口申报的恶意 JSE文件。攻击者最终利用后门窃取信息并执行命令。该文件内部有一个混淆的Powershell脚本、一个Base64编码的后门文件和一个普通的PDF。正常的PDF通过Powershell脚本以“导入声明.PDF”的文件名保存并自动执行,该文件包含有关攻击目标的信息。据推测,通过创建并执行正常的 PDF,用户很难识别正在执行的恶意后门文件。

在后台,会在%ProgramData%路径下创建一个名为“vuVvMKg.i3IO”的后门,并使用rundll32.exe执行恶意代码。为了窃取系统信息,后门通过wmic命令检查攻击目标的防病毒状态,并通过ipconfig命令收集网络信息。这样,一般用户往往不会意识到自己感染了恶意软件,因为诱饵文档文件是一起执行的。由于此类恶意软件通常针对特定目标,因此必须注意不要执行来自未知来源的电子邮件附件。

02

Andariel组织利用Apache ActiveMQ漏洞安装NukeSped后门

披露时间:2023年11月17日

情报来源:https://asec.ahnlab.com/ko/59130/

相关信息:

近期,研究人员发现Andariel组织利用Apache ActiveMQ远程代码执行漏洞CVE-2023-46604安装恶意软件。Andariel组织主要针对韩国公司和机构,常与Lazarus组织或Lazarus子组织进行合作。从2008年开始一直针对韩国的国防、政府、造船、能源、通信、高校等行业或机构。常使用鱼叉式网络钓鱼攻击、水坑攻击、供应链攻击,也常利用历史漏洞进行攻击活动。CVE-2023-46604漏洞是开源消息传递和集成模式服务器Apache ActiveMQ服务器中的远程代码执行漏洞。如果未打补丁的Apache ActiveMQ服务器暴露于公网,攻击者就可以通过远程执行恶意命令来控制受害主机。

安全人员在追踪此次活动时,发现攻击者在漏洞公开后的短时间内实施了大量的攻击活动,并且在受害主机上部署各类恶意软件,包括NukeSped后门、HelloKitty勒索软件等,以及攻击者使用Cobalt Strike和Metasploit Meterpreter的痕迹。NukeSped是一种后门恶意软件,可通过接收来自C2服务器的命令来控制受害系统,主要被Lazarus组织和Andariel组织使用。此次活动中的NukeSped仅支持三个命令:文件下载、命令执行、终止正在运行的进程,主要负责与C2服务器进行通信。

03

Lazarus修改讯连科技的应用程序以进行供应链攻击

披露时间:2023年11月22日

情报来源:https://www.microsoft.com/en-us/security/blog/2023/11/22/diamond-sleet-supply-chain-compromise-distributes-a-modified-cyberlink-installer/

相关信息:

研究人员发现朝鲜威胁组织 Diamond Sleet (ZINC) 即Lazarus发起的供应链攻击,涉及由开发多媒体软件产品的软件公司讯连科技 (CyberLink Corp.) 开发应用程序的恶意变体。该恶意文件初始为合法的讯连科技应用安装程序,修改成包含下载、解密和加载第二阶段有效负载的恶意代码。该文件使用向讯连科技公司颁发的有效证书进行签名,托管在讯连科技拥有的合法更新基础设施上,并包括限制执行时间窗口和逃避安全产品检测的检查。到目前为止,该恶意活动已影响多个国家/地区的 100 多台设备,包括日本、台湾、加拿大和美国。

04

蔓灵花组织投向国产办公软件的目光与winrar漏洞之触

披露时间:2023年11月21日

情报来源:https://mp.weixin.qq.com/s/jI37KhBYoT1sAJOF2T5hEg

相关信息:

BITTER组织,又被称“蔓灵花”、“APT-C-08”、“T-APT-17”以及“苦象”,常对南亚周边及孟加拉湾海域的相关国家发起网络攻击,主要针对政府(外交、国防)、核工业、能源、国防、军工、船舶工业、航空工业以及海运等行业进行攻击。该组织在在2021到2023年一直保持活跃的状态。其常用打点技巧为鱼叉攻击,向目标投递带lnk与chm恶意附件的邮件,在2023年中开始研究人员发现该组织开始投递国内相关文档办公软件制作的恶意ppt文档。另外在最近发现的攻击活动中,发现其新增了一个攻击目标蒙古,主要针对其外交部门进行攻击。

其投递的恶意文档,诱导目标执行该文件创建恶意计划任务下载第二阶段载荷,该攻击手法没有发生较大变化。在最新的攻击行动中,其通过在ppt中插入图片,设置图片“鼠标单击”与“鼠标悬停”等动作启动cmd命令创建恶意任务计划“AudioDg”。除了伪装的恶意文档之外,还发现该组织正尝试使用最近披露的winrar漏洞CVE-2023-38831进行鱼叉攻击,不过其构造的压缩包有问题并不能成功触发。

05

分析Konni通过恶意文档传播的攻击活动

披露时间:2023年11月20日

情报来源:https://www.fortinet.com/blog/threat-research/konni-campaign-distributed-via-malicious-document

相关信息:

研究人员近期发现,在Konni正在进行的攻击活动中使用了带有恶意宏的俄语 Word 文档。尽管该文档的创建日期是 9 月,但从内部遥测数据中可以明显看到该活动的 C2 服务器上正在进行的活动。

此活动依赖于能够提取信息并在受感染设备上执行命令的远程访问木马 (RAT) 。该活动已运营多年,采用多种策略进行初始访问、传输有效负载以及在受害者网络中建立持久性。本博客将详细介绍恶意软件在每个阶段的行为。

06

分析Gamaredon 的病毒LITTERDRIFTER

披露时间:2023年11月17日

情报来源:https://research.checkpoint.com/2023/malware-spotlight-into-the-trash-analyzing-litterdrifter/

相关信息:

Gamaredon,也被称为 Primitive Bear、ACTINIUM 和 Shuckworm,是俄罗斯间谍生态系统中的一个独特参与者,其目标是乌克兰实体。Gamaredon 的大规模活动之后通常是针对特定目标的数据收集工作,其选择可能是出于间谍目的。其中一种工具是 USB 传播蠕虫,研究人员将其命名为 LitterDrifter。

LitterDrifter 蠕虫病毒是用 VBS 编写的,有两个主要功能:通过 USB 驱动器自动传播,以及与命令和控制服务器进行通信。这些功能的实施方式与该组织的目标保持一致,有效地维持跨广泛目标的命令和控制(C2)通道。LitterDrifter 似乎是先前报道的, Gamaredon 组织与正在传播的 USB Powershell 蠕虫的演变 。

本报告对 Gamaredon 的LitterDrifter 恶意软件及其 C2 基础设施进行了广泛的深入分析 。

攻击行动或事件情报

01

利用社会工程引诱印度用户安装 Android 银行木马

披露时间:2023年11月20日

情报来源:https://www.microsoft.com/en-us/security/blog/2023/11/20/social-engineering-attacks-lure-indian-users-to-install-android-banking-trojans/

相关信息:

研究人员观察到针对印度用户的移动银行木马活动正在进行,其社交媒体消息旨在窃取用户信息以进行金融欺诈。攻击者使用 WhatsApp 和 Telegram 等社交媒体平台发送消息,旨在通过冒充银行、政府服务和公用事业等合法组织来引诱用户在其移动设备上安装恶意应用程序。一旦安装,这些欺诈性应用程序就会从用户那里窃取各种类型的敏感信息,其中可能包括个人信息、银行详细信息、支付卡信息、帐户凭据等。

在本博客中,通过分析两个针对印度银行客户的欺诈性应用程序的攻击,揭示了影响各个行业的正在进行的移动银行木马活动。此外还详细介绍了在类似活动中观察到的恶意应用程序的一些附加功能,并提供了防御此类威胁的建议和检测。

02

Scattered Spider攻击活动分析

披露时间:2023年11月21日

情报来源:https://www.reliaquest.com/blog/scattered-spider-attack-analysis-account-compromise/

相关信息:

研究人员发现了一起攻击活动相关的妥协指标 (IoC)。检测到的 IP 地址 144.76.136[.]153 此前曾被网络犯罪组织 Scattered Spider 用于通过域名Transfer.sh进行渗透。研究人员进行彻底调查后发现了其他入侵证据,涉及以前与 Scattered Spider 相关的工具,以及以前与 Scattered Spider 相关的技术、策略和程序 (TTP)。Scattered Spider 最近成为一个重要的网络犯罪组织,专注于危害大型企业。本博客重点介绍了该集团跨越各个行业和地区的规模和业务。还展示了该组织在受感染环境中滥用资源、利用其他攻击媒介以进行更深入渗透的能力。

03

InfectedSlurs 僵尸网络通过零日漏洞传播 Mirai

披露时间:2023年11月21日

情报来源:https://www.akamai.com/blog/security-research/new-rce-botnet-spreads-mirai-via-zero-days

相关信息:

2023 年 10 月下旬,研究人员注意到针对很少使用TCP 端口的蜜罐活动略有增加。该活动一开始是小规模,每天尝试 20 次,然后逐渐减少到平均每天 2 到 3 次,有些日子完全没有尝试。

截至 2023 年 11 月 9 日,目标设备中易受攻击的设备尚不清楚。这些探测频率较低,似乎首先尝试通过 POST 请求进行身份验证,然后在成功后尝试命令注入漏洞利用。此活动源自 Mirai 僵尸网络,其似乎主要使用较旧的 JenX Mirai 恶意软件变体,该变体因利用 Grand Theft Auto 招募物联网 (IoT) 设备进行恶意投标而闻名。已发现许多支持此连接的命令和控制 (C2) 域在 IP 地址解析方面存在重叠,并且基础设施更改的日期完全相同。SIRT 分析师对已知会影响该供应商 NVR 设备的 CVE 进行了快速检查,并惊讶地发现一种正在广泛利用的新的零日漏洞。

04

新Rootkit病毒利用“天龙八部”进行传播

披露时间:2023年11月22日

情报来源:https://mp.weixin.qq.com/s/44aANvUoyYWzkt8__4D8bQ

相关信息:

近期,研究人员监测到一种Rootkit病毒正通过“天龙八部”游戏私服进行传播。该病毒被激活后,会将用户重定向到恶意网站,并允许黑客进行信息收集和数据篡改等恶意活动。除此之外,该病毒还采用了多种对抗手段,对用户构成较大的安全威胁。

该病毒采用字符串加密和删除杀毒软件驱动等多种对抗手段,对抗杀毒软件的查杀,并通过URL劫持、DNS劫持和IP重定向等方式来劫持用户的流量。当用户访问与“天龙八部”相关的网页时,就会被重定向到指定的私服网站。《Rootkit病毒利用“天龙八部”私服传播,可劫持网页》报告中的Rootkit病毒会禁止此次Rootkit病毒的驱动签名,可见黑客团伙非常活跃,不排除后续持续作恶的可能。

05

多家企业数据被“挂网”,新型勒索“Megazord”肆虐

披露时间:2023年11月20日

情报来源:https://mp.weixin.qq.com/s/Ur9iJCY3FjNq7D9ddh0UZA

相关信息:

近日,研究人员截获Akira勒索软件的全新变种,名为Megazord勒索。Akira勒索软件Windows版本于2023年3月首次出现,在随后的3个月内推出了Linux版本。

Megazord勒索软件通过鱼叉式网络钓鱼电子邮件以及针对易受攻击的服务进行入侵。其还利用远程桌面协议 (RDP) 以及网络IP扫描工具和NET.EXE(NET USE)等方式进行横向传播。Megazord勒索在加密文件前会做前置准备,除了终止可能会影响加密文件的进程和服务外,其还会终止安全软件的进程以及服务来避开检测。其在被加密的文件名后添加后缀".powerranges",并在每个文件夹中释放勒索信息"powerranges.txt"文件。

06

警惕WatchDog挖矿活动

披露时间:2023年11月20日

情报来源:https://mp.weixin.qq.com/s/9I4W-N3neYo-p4Spi_iS0A

相关信息:

研究人员近期获取了一批挖矿恶意样本。其在受害主机上执行后除了挖矿还会进行漏洞利用、清除其他挖矿进程等活动。分析对比发现这些样本疑似Watchdog挖矿活动脚本。Watchdog攻击团伙最早于2019年被披露,目前仍在活跃中。其常用攻击方式是利用redis漏洞入侵受害主机,随后进行挖矿、漏洞利用等恶意活动。

07

攻击者通过第三方游戏网站分发BatmanAC恶意版本

披露时间:2023年11月17日

情报来源:https://cyble.com/blog/threat-actor-targets-batman-arkham-city-gamers-using-meterpreter/

相关信息:

近期,研究人员捕获到经过修改的《蝙蝠侠:阿卡姆之城(BatmanAC)》游戏安装程序文件,该文件可能通过网络钓鱼或第三方网站传播。经过分析,安全人员确定该安装程序是BatmanAC游戏的修改版本,其中包含恶意软件可执行文件以及正版蝙蝠侠游戏安装程序。攻击者通过钓鱼网站或者提供游戏程序的第三方网站分发BatmanAC恶意安装包。程序安装后,将释放正版程序和恶意可执行文件。该恶意文件会部署VB脚本,同时嵌入Meterpreter。Meterpreter是属于Metasploit框架的后利用工具,Metasploit框架是开源的渗透测试工具。它允许用户与受感染的系统交互、执行命令以及执行各种恶意操作。攻击者可通过Meterpreter感染用户电脑,执行进一步的恶意活动。

08

针对印度雇佣黑客组织 Appin 的研究

披露时间:2023年11月16日

情报来源:https://www.sentinelone.com/labs/elephant-hunting-inside-an-indian-hack-for-hire-group/

相关信息:

Appin 被认为是印度最早的黑客雇佣公司,至少从 2009 年开始就提供进攻性安全培训计划以及组织秘密黑客行动。此后,他们过去的员工已经扩散到新的竞争对手和合作伙伴中,Appin 品牌不断发展,包括了新的名字,而有些已经蔓延到网络安全国防行业厂商。其如此多产,以至于当前印度 APT 活动的数量惊人,仍然以某种形式与最初的 Appin 公司集团有联系。

在本报告中,研究人员分享了对 Appin 业务的黑客雇佣活动进行的高度独特、非公开且经过技术验证的数据的审查结果。在对数据进行广泛审查后,研究人员非常有信心地评估,它与之前已知的 Appin 入侵相关,准确地描述了内部通信,并且源自 Appin 组织的安全部门内部。

09

深入研究 8Base 集团最近部署的 Phobos 勒索软件

披露时间:2023年11月17日

情报来源:https://blog.talosintelligence.com/deep-dive-into-phobos-ransomware/

相关信息:

研究人员最近观察到 8Base 进行的活动有所增加,该勒索软件组织使用Phobos 勒索软件的变体和其他公开可用的工具。其大多数 Phobos 变体都是由后门木马SmokeLoader分发的。这种加载器通常在部署时丢弃或下载额外的有效负载。然而,在 8Base 活动中,它的加密有效负载中嵌入了勒索软件组件,之后解密并加载到 SmokeLoader 进程的内存中。

8Base 的 Phobos 勒索软件有效负载包含在本博客中描述的嵌入式配置中。除了这种嵌入式配置之外,没有发现 8Base 的 Phobos 变体与 2019 年以来在野外观察到的其他 Phobos 样本之间存在任何其他显着差异。

研究人员对在 Phobos 配置分析中发现了许多有趣的技术,包括用户访问控制 (UAC) 绕过技术和向外部 URL 报告受害者感染等。

10

钓鱼邮件通过脚本传播远控木马

披露时间:2023年11月17日

情报来源:https://mp.weixin.qq.com/s/8t0FcQZvW1vJ80I2xgKN1w

相关信息:

近期,研究人员在运营工作中发现一批通过邮件劫持进行传播的JS恶意样本,该类样本中充斥大量的垃圾信息并进行混淆以逃避防御引擎检测,截止发文时间,VT上仅有两家引擎检出。

攻击者利用邮件劫持广泛分发恶意JS样本,并诱导用户点击。脚本在运行后会访问指定url,下载远控木马并在本地运行,使受害主机在毫无感知的情况下被攻击者控制,从而进行后续的恶意行为。经分析,该木马属于远控工具AsyncRAT生成的恶意负载。

恶意代码情报

01

Atomic Stealer 通过虚假浏览器更新分发给 Mac 用户

披露时间:2023年11月21日

情报来源:https://www.malwarebytes.com/blog/threat-intelligence/2023/11/atomic-stealer-distributed-to-mac-users-via-fake-browser-updates

相关信息:

Atomic Stealer,又称 AMOS,是 Mac OS 上的一种流行窃取程序。早在 9 月份,研究人员就曾描述过恶意广告如何以流行应用程序为伪装,诱骗受害者下载这款恶意软件。

一个有趣的新情况是,AMOS 现在正通过一个被追踪为 "ClearFake "的虚假浏览器更新链发送给 Mac 用户。ClearFake 是一种较新的恶意软件,它利用被攻击的网站发布虚假的浏览器更新。它最初是由 Randy McEoin 在 8 月份发现的,后来经过多次升级,包括使用智能合约来构建重定向机制,使其成为最普遍、最危险的社交工程利用工具之一。

02

使用ARK工具ATool清除典型蠕虫MyDoom

披露时间:2023年11月21日

情报来源:https://mp.weixin.qq.com/s/gFbewpQrWNTnsVpDzI1OQw

相关信息:

MyDoom蠕虫最早发现于2004年,至今仍然活跃,主要利用SMTP协议传播钓鱼邮件。研究人员通过分析发现,MyDoom蠕虫落地后会将自身的前三个区段名替换为随机生成的8个字母,并将其作为钓鱼邮件的附件再次发送,导致每次传播时样本的哈希值均不相同。

研究人员捕获到多封传播MyDoom蠕虫的钓鱼邮件,其附件内可执行文件为MyDoom蠕虫。邮件中包含具有迷惑性的标题和正文内容,例如:“网络汇款提示”、“生日祝福”、“更改账户密码通知”等,以诱导用户点击查看附件。MyDoom蠕虫通过钓鱼邮件进行传播,运行后会创建注册表启动项,复制自身到C:\Windows\system32\smnss.exe并启动。smnss.exe被启动后会调用线程不断从本地提取邮箱地址并发送钓鱼邮件,最后连接C2服务端等待下发指令,如DDoS攻击、下发恶意文件和可移动介质传播等操作。

03

受针对政府和商业部门的NetSupport RAT 感染的趋势逐渐上升

披露时间:2023年11月20日

情报来源:https://blogs.vmware.com/security/2023/11/netsupport-rat-the-rat-king-returns.html

相关信息:

NetSupport RAT是一种用于远程系统管理的远程控制应用程序。然而,近年来,威胁行为者已将该软件重新用作远程访问木马 (RAT),以渗透系统并将其用作后续攻击的启动点。

NetSupport Manager 于 30 年前作为正版软件开始提供远程技术支持。该工具允许文件传输、支持聊天、库存管理和远程访问。虽然它是合法软件,但威胁行为者近年来一直将其用作远程访问木马 (RAT),最显着的传播是在2020 年通过大规模的 COVID-19 网络钓鱼活动进行传播。NetSupport RAT 的交付机制包括欺诈性更新、偷渡式下载、恶意软件加载程序(例如 GhostPulse)的利用以及各种形式的网络钓鱼活动。

在最近的攻击中,研究人员发现 NetSupport RAT 通过欺骗性网站和虚假浏览器更新下载到受害者的计算机上。然而,初始感染可能因威胁行为者而异。

04

深入分析DarkGate

披露时间:2023年11月20日

情报来源:https://blog.sekoia.io/darkgate-internals/

相关信息:

DarkGate 在 RastaFarEye的各种网络犯罪论坛上以恶意软件即服务 (MaaS) 的形式出售,在过去几个月中,它已被 TA577 和 Ducktail 等多个威胁行为者使用。DarkGate是一款由Delphi开发且具有 RAT 功能的加载程序,模块使用C++开发,由于其隐蔽运行的能力以及逃避防病毒检测系统的敏捷性,在 2023 年下半年声名狼藉。这份技术报告深入分析了DarkGate ,揭示了其内部工作原理、规避技术和潜在影响。

05

揭开 LummaC2反沙箱技术的面纱

披露时间:2023年11月20日

情报来源:https://outpost24.com/blog/lummac2-anti-sandbox-technique-trigonometry-human-detection/

相关信息:

LummaC2是一款用 C 语言编写的信息窃取程序,自 2022 年 12 月起在地下论坛上出售。KrakenLabs 此前发布了对该恶意软件的深入分析,评估了 LummaC2 的主要工作流程、其不同的混淆技术,以及如何克服它们以轻松有效地分析恶意软件。该恶意软件此后经历了不同的更新,目前版本为4.0。

在这篇博文中,研究人员将深入探讨LummaC2 v4.0使用的一种新的反沙盒技术。为了能够重现分析,研究人员还将评估加壳程序和 LummaC2 v4.0 新的控制流扁平化混淆以有效分析恶意软件。对加壳程序的分析也很重要,因为销售 LummaC2 v4.0 的威胁行为者强烈反对以未经更改的形式传播恶意软件。

06

Cerber新变种L0CK3D勒索软件分析

披露时间:2023年11月9日

情报来源:https://cert.360.cn/report/detail?id=654c976eea0822e915605f1e

相关信息:

近期,接到大量Linux系统用户反馈,电脑中的文件被勒索软件加密,被加密后的文件后缀均为.L0CK3D。经分析,这些用户感染的均是隶属于Cerber家族的勒索软件。本轮攻击主要是通过Confluence 数据中心和服务器中的不当授权漏洞进行传播(漏洞编号为CVE-2023-22518)。受该漏洞影响而遭到攻击的平台,覆盖了Linux与Windows等主流服务器操作系统。

根据披露,当前Confluence 数据中心和服务器的所有版本,均受此不当授权漏洞影响。该漏洞允许未经身份验证的攻击者重置 Confluence,并创建 Confluence 实例管理员帐户。利用这个新创建的帐户,攻击者可以执行 Confluence 实例管理员可用的所有管理操作,从而导致系统机密性、完整性和可用性的完全丧失。

漏洞情报

01

攻击者利用Zimbra 0day 针对国际政府组织

披露时间:2023年11月16日

情报来源:https://blog.google/threat-analysis-group/zimbra-0-day-used-to-target-international-government-organizations/

相关信息:

2023 年 6 月,研究人员发现了一个针对 Zimbra Collaboration(许多组织用来托管电子邮件的电子邮件服务器)的野外 0day 漏洞。自从发现 0day以来,观察到四个不同的组织利用同一错误来窃取电子邮件数据、用户凭据和身份验证令牌。大部分活动发生在初始修复在 Github 上公开之后。

研究人员在 6 月份首次发现了 0day,这是一种反射型跨站脚本 (XSS) 漏洞,当时该漏洞被积极利用来针对 Zimbra 的电子邮件服务器进行攻击。Zimbra 于 2023 年 7 月 5 日向其公共 Github推送了一个修补程序,并于 2023 年 7 月 13 日发布了带有修复指南的初步公告。他们于 2023 年 7 月 25 日将该漏洞修补为 CVE-2023-37580。

02

CVE-2023-46604被利用来下载Kinsing恶意软件和加密货币挖矿程序

披露时间:2023年11月20日

情报来源:https://www.trendmicro.com/en_us/research/23/k/cve-2023-46604-exploited-by-kinsing.html

相关信息:

研究人员发现有人主动利用 Apache ActiveMQ 漏洞CVE-2023-46604下载Kinsing恶意软件(也称为 h2miner)和加密货币挖矿程序并感染 Linux 系统。一旦被利用,该漏洞会导致远程代码执行 (RCE),Kinsing 利用该漏洞下载并安装恶意软件。

ActiveMQ(用Java编写)是Apache开发的开源协议,用于实现面向消息的中间件(MOM)。它的主要功能是在不同应用程序之间发送消息。它还包括 STOMP、Jakarta Messaging (JMS) 和 OpenWire 等附加功能。

Kinsing 恶意软件是一种严重威胁,主要针对基于 Linux 的系统,可以渗透服务器并在网络中快速传播。它通过利用 Web 应用程序中的漏洞或错误配置的容器环境来进入。

最近,Kinsing 背后的威胁参与者一直在利用CVE-2023-4911 (Looney Tunables)等备受瞩目的漏洞。一旦 Kinsing 感染系统,它就会部署一个加密货币挖掘脚本,利用主机的资源来挖掘比特币等加密货币,从而对基础设施造成重大损害,并对系统性能产生负面影响。

点击阅读原文至ALPHA 6.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh