2023.11.10~11.16

攻击团伙情报

桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动

响尾蛇针对巴基斯坦政府单位的攻击行动

Sandworm利用针对运营技术的新型攻击破坏了乌克兰的电力

TA402 使用复杂的 IronWind 感染链来针对中东政府实体

IMPERIAL KITTEN 在以中东为重点的业务中部署新型恶意软件系列

Andariel组织滥用资产管理程序传播恶意软件

APT29针对大使馆和国际组织的间谍行动

攻击行动或事件情报

爆发式攻击:“山猫”团伙近期针对政府、能源、教育行业展开攻击

警惕伪装成转账地址的钓鱼网址

Ducktail针对营销专业人士进行攻击

警惕!微信群有人“投毒”,名为“银狐”

LockBit 勒索软件组织组建小组来破坏银行、律师事务所和政府

银狐黑产团队钓鱼攻击过程及样本详细分析

认识独特的新“黑客”组织:AlphaLock

Ddostf DDoS Bot 恶意软件攻击 MySQL 服务器

威胁行为者利用文件共享服务和反向代理来收集凭据

攻击者瞄准存在漏洞的Confluence服务器部署C3RB3R勒索软件

恶意代码情报

勒索软件综述:NoEscape

深入探究活跃勒索软件:Medusa

关于BiBi-Linux Wiper的分析报告

针对勒索软件Rhysida进行调查

研究 ChatGPT 在自动恶意软件创建中的作用

Cerber新变种L0CK3D勒索软件分析

漏洞情报

微软补丁日通告:2023年11月版

CVE-2023-47246 SysAid 零日漏洞相关报告

Cerber 勒索软件利用 Atlassian Confluence 漏洞 CVE-2023-22518

攻击团伙情报

01

桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动

披露时间:2023年11月14日

情报来源:https://mp.weixin.qq.com/s/MhyGLPqOthzG-H2RVeobAw

相关信息:

APT-C-52(焰魔蛇)组织是一个来自南亚的APT组织,主要针对巴基斯坦进行有组织、有计划、针对性的网络攻击行动。该组织攻击活动开始于2021年初,至今仍处于活跃状态。我们获取攻击者服务器泄露的部分数据,受害者主要为巴基斯坦军事人员。

APT-C-52(焰魔蛇)组织主要通过Google Play应用商店传播恶意应用,首先利用Facebook获取攻击目标联系方式,然后通过WhatsApp或短信等社交方式传播恶意应用的下载地址,诱导攻击目标安装并使用恶意应用,实现窃取目标隐私数据等敏感信息的目的。

攻击者在Facebook平台上创建了多个账号,伪装成女性用户,并添加巴基斯坦军方相关人员为好友,进一步获取其联系方式,为后续攻击做准备。当获取到目标联系方式后,攻击者会利用Facebook Messenger、WhatsApp、短信传递恶意样本或下载地址,并诱导受害者安装使用,最终实现获取军事情报的目的。

02

响尾蛇针对巴基斯坦政府单位的攻击行动

披露时间:2023年11月10日

情报来源:https://mp.weixin.qq.com/s/CRx7NLPE4zzGwHEoWe8_bA

相关信息:

近期研究人员监测到APT组织对巴基斯坦政府单位的最新攻击动态,经分析研判后,将该样本归因为响尾蛇组织发起的攻击。响尾蛇组织, 又称SideWinder、APT-C-17、T-APT-04,是一个来自于南亚地区的境外APT组织。该组织主要针对中国、巴基斯坦等亚洲地区国家进行网络间谍活动,其中以窃取敏感信息为主。相关攻击活动最早可以追溯到2012年,至今还非常活跃。在针对巴基斯坦地区的攻击中,该组织主要针对政府机构、军事单位进行攻击。

近期捕获到响尾蛇组织采用中英双语内容的钓鱼文件,以备受关注的“国际货币基金组织《世界经济展望报告》发布会邀请函”为内容对巴基斯坦伊斯兰共和国驻华大使馆商务部等相关部门进行钓鱼攻击。

03

Sandworm利用针对运营技术的新型攻击破坏了乌克兰的电力

披露时间:2023年11月9日

情报来源:https://www.mandiant.com/resources/blog/sandworm-disrupts-power-ukraine-operational-technology

相关信息:

该事件中,Sandworm 利用了一种影响工业控制系统 (ICS)/操作技术 (OT) 的新技术。该事件在 2022 年 10 月 10 日至 12 日发生了两起破坏性事件。第一次是停电,第二次是旨在限制任何调查的擦除器攻击。

该攻击者首先使用 OT (LotL) 技术来可能触发受害者的变电站断路器,导致意外停电,同时乌克兰各地的关键基础设施遭到大规模导弹袭击。Sandworm 随后在受害者的 IT 环境中部署了 CADDYWIPER 的新变种,从而实施了第二次破坏性事件。据分析,Sandworm 将 ISO 映像文件部署为虚拟机管理程序中的虚拟 CD-ROM,该管理程序托管目标变电站环境的 MicroSCADA 实例。ISO 包含执行“scilc.exe”的文件,这是一个合法的 MicroSCADA 实用程序,可让攻击者运行任意命令。

在将该集群与 Sandworm 合并之前,研究人员最初将此活动跟踪为 UNC3810 。Sandworm至少自 2009 年以来一直在为支持俄罗斯主要情报局 (GRU) 开展间谍活动。该组织长期以来的中心重点一直是乌克兰,并在那里开展了一系列活动。过去十年中,包括在俄罗斯 2022 年再次入侵期间,该组织利用擦除器恶意软件发起了破坏性和破坏性攻击。在乌克兰之外,该组织继续开展全球范围的间谍活动,这体现了俄罗斯军方在其他地区深远的野心和利益。研究人员通过政府起诉书将该组织与特殊技术主要中心(也称为 GTsST 和军事单位 74455)联系起来。

04

TA402 使用复杂的 IronWind 感染链来针对中东政府实体

披露时间:2023年11月14日

情报来源:https://www.proofpoint.com/us/blog/threat-insight/ta402-uses-complex-ironwind-infection-chains-target-middle-east-based-government

相关信息:

2023 年中期,研究人员首次发现 TA402(Molerats、Gaza Cybergang、Frankenstein、WIRTE)活动,利用迷宫般的感染链,通过研究人员称为 IronWind 的新初始访问下载程序来针对中东政府。从 2023 年 7 月到 10 月,TA402 利用了该感染链的三种变体——Dropbox 链接、XLL 文件附件和 RAR 文件附件——每种变体都会导致下载包含多功能恶意软件的 DLL。在这些活动中,TA402 还放弃了对 Dropbox API 等云服务的使用,转而使用由参与者控制的基础设施进行C2通信。

截至 2023 年 10 月下旬,研究人员尚未观察到TA402的目标发生任何变化,也没有发现任何尽管该地区当前存在冲突但任务授权发生变化的迹象。随着事件的继续发展,该威胁行为者仍有可能重新调整其资源。

05

IMPERIAL KITTEN 在以中东为重点的业务中部署新型恶意软件系列

披露时间:2023年11月9日

情报来源:https://www.crowdstrike.com/blog/imperial-kitten-deploys-novel-malware-families/

相关信息:

研究人员一直在调查 2023 年 10 月发生的一系列针对运输、物流和技术领域组织的网络攻击和战略网络妥协 (SWC) 行动。基于对这些攻击中使用的恶意工具的详细检查,通过其他报告和行业报告,研究人员将这一活动归因于 IMPERIAL KITTEN 。

IMPERIAL KITTEN 是与伊朗相关的攻击者,且疑似与伊斯兰革命卫队 (IRGC) 有联系。其至少自 2017 年以来一直活跃,很可能符合伊朗与 IRGC 行动相关的战略情报要求。其活动的特点是使用社会工程,特别是以工作招聘为主题的内容,来提供基于 .NET 的定制植入程序。从历史上看,IMPERIAL KITTEN 的目标行业包括国防、技术、电信、海事、能源以及咨询和专业服务。

据报道,IMPERIAL KITTEN 的运营利用了多种工具,包括定制植入物:IMAPLoader和StandardKeyboard,两者都使用电子邮件进行 C2;以及远程访问工具 (RAT),它使用 Discord 进行 C2;此外IMPERIAL KITTEN 部署了另一个Yellow Liderc发布的恶意软件系列,该系列与IMAPLoader恶意软件系列有相似之处。

06

Andariel组织滥用资产管理程序传播恶意软件

披露时间:2023年11月10日

情报来源:https://asec.ahnlab.com/ko/58215/

相关信息:

研究人员分析证实,已知隶属于 Lazarus 组织或其下属组织的 Andariel 威胁组织最近一直在通过使用特定资产管理程序的攻击来传播恶意软件。

Andariel组织在最初的渗透过程中主要使用鱼叉式网络钓鱼攻击、水坑攻击和供应链攻击,在恶意软件安装过程中也存在滥用中央管理解决方案的情况。近期,他们利用Log4Shell、Innorix Agent等各类程序漏洞对韩国多家企业进行攻击。

07

APT29针对大使馆和国际组织的间谍行动

披露时间:2023年11月15日

情报来源:https://www.rnbo.gov.ua/files/2023_YEAR/CYBERCENTER/november/APT29%20attacks%20Embassies%20using%20CVE-2023-38831%20-%20report%20en.pdf

相关信息:

在这份报告中,研究人员揭示了一个由APT29组织策划的复杂网络攻击,该组织与俄罗斯外交情报局(SVR)有关。此次攻击的目标涵盖了阿塞拜疆、希腊、罗马尼亚和意大利等多个欧洲国家,主要目标是渗透大使馆机构。APT29利用了WinRAR的一个新发现的漏洞,即CVE-2023-38831,来实现他们的入侵。

这份报告详细介绍了这些网络攻击的复杂细节,揭示了攻击者的战术、技术和程序。APT29巧妙地利用了诱人的宝马汽车销售照片和文件作为诱饵,精心制作以吸引毫不知情的受害者。这些诱饵文件包含隐藏的恶意内容,利用了WinRAR的漏洞,使攻击者能够访问被入侵的系统。

攻击行动或事件情报

01

爆发式攻击:“山猫”团伙近期针对政府、能源、教育行业展开攻击

披露时间:2023年11月13日

情报来源:https://mp.weixin.qq.com/s/B3hxrn9mlfCT9QNXaGdOzA

相关信息:

近期,研究人员发现一个针对政府、能源和教育等行业发起 “爆发式”攻击的黑产团伙:仅2023年10月28日至11月1日这5天时间,受到攻击的企业达到了数十家,触发告警近万次。经过对该团伙历史攻击行为和资产特征进行分析,结合各维度特征,微步将其命名为“山猫”。

该团伙主要的攻击目标是相关政企单位的财务人员,涉及的相关行业包括政府、能源和教育等行业,针对性较强。该团伙通过钓鱼邮件和微信等社工方式以“税务处罚名单”、“电子发票开具”等主题来诱导点击。经过相关攻击事件和木马文件的分析,受害者一旦中招之后,其浏览器隐私数据、键盘操作记录等敏感数据被窃取,研究人员建议相关受害单位及用户及时排查,并对相关被控机器进行处置。

02

警惕伪装成转账地址的钓鱼网址

披露时间:2023年11月13日

情报来源:https://mp.weixin.qq.com/s/BQt5iVcPkOCjT7liYN2_lA

相关信息:

近期,一种新型的钓鱼诈骗手段引起了研究人员的注意。

这种诈骗通常发生于聊天软件(如 Telegram)中,起始于场外出入金交易,在进行正式交易前,骗子以“要确认受害者的地址是否存在风险”为由,让受害者先转账 0.1 USDT 看看地址的风险情况,接着给受害者发送了一个进行转账的“公链”地址,还特别提醒必须在钱包浏览器输入该公链地址才能进行转账。结果受害者在浏览器输入该“公链”地址后,发现账户所有的代币都被盗了。

03

Ducktail针对营销专业人士进行攻击

披露时间:2023年11月10日

情报来源:https://securelist.com/ducktail-fashion-week/111017/

相关信息:

Ducktail 是一个恶意软件家族,自 2021 年下半年以来一直活跃,旨在窃取 Facebook 企业帐户。WithSecure 和 GridinSoft已经报道了 Ducktail 攻击:信息窃取者以与知名公司和品牌的项目和产品相关的文档为幌子进行传播。这两份公开报告都将 Ducktail 攻击归咎于一个可能来自越南的组织。研究人员分析了最近在 2023 年 3 月至 10 月上旬开展的一项针对营销专业人士的活动。它与众不同的一个重要特点是,与之前依赖 .NET 应用程序的活动不同,这次活动使用 Delphi 作为编程语言。

在该活动中,攻击者发送了一份档案,其中包含善意公司的新产品图像以及伪装成 PDF 图标的恶意可执行文件。启动后,恶意软件会打开一个真实的嵌入式 PDF 文件,其中包含作业详细信息。这次攻击是针对寻求职业转变的营销专业人士量身定制的。该恶意软件会安装一个浏览器扩展程序,能够窃取 Facebook 业务和广告帐户,并可能用于后续销售。

04

警惕!微信群有人“投毒”,名为“银狐”

披露时间:2023年11月15日

情报来源:https://mp.weixin.qq.com/s/Ighp3zLVtC8Dox16QDLRlQ

相关信息:

近日,研究人员捕获一起“银狐”木马团伙利用微信群传播病毒的事件,该黑产团伙经常通过微信\QQ等即时通信工具,或邮件、钓鱼网站等途径传播木马病毒,专门针对金融、教育等企事业单位的管理、财务、销售等从业人员进行攻击,达到窃取隐私的目的。

攻击者通过社工钓鱼攻击,即时通讯工具投递木马,或者伪装成正常程序安装包,通过搜索引擎推广伪造网站来诱导用户下载安装。其伪装程序通常包括各种常见工具、热点新闻名称、视频文件等,目的是使受害者降低防范意识,执行伪装程序,最终下载远控木马,对受害机进行控制。

05

LockBit 勒索软件组织组建小组来破坏银行、律师事务所和政府

披露时间:2023年11月14日

情报来源:https://doublepulsar.com/lockbit-ransomware-group-assemble-strike-team-to-breach-banks-law-firms-and-governments-4220580bfcee

相关信息:

最近,研究人员一直在跟踪 LockBit 勒索软件组织,其一直在攻击大型企业。通过跟踪勒索软件操作员的数据,发现最近,他们已经瞄准了 Citrix Netscaler 中的一个名为 CitrixBleed 的漏洞。

而该漏洞允许绕过所有多重身份验证控制,并通过“VDI”(例如远程桌面或 RDP)在受影响的受害者的内部网络中提供点击式桌面PC。该漏洞非常容易被利用,并且初始利用根本没有日志,因为 Citrix Netscaler/Gateway 无法记录利用请求。

LockBit 一直在部署 Atera 等远程访问工具(它不会触发防病毒或 EDR 警报),以允许远程交互式 PowerShell 请求,而不会向最终用户发出任何可见的迹象。修补 CitrixBleed 后,此访问权限也仍然存在。

06

银狐黑产团队钓鱼攻击过程及样本详细分析

披露时间:2023年11月14日

情报来源:https://mp.weixin.qq.com/s/OnoGl5ruNG5uZAFYB7S5vg

相关信息:

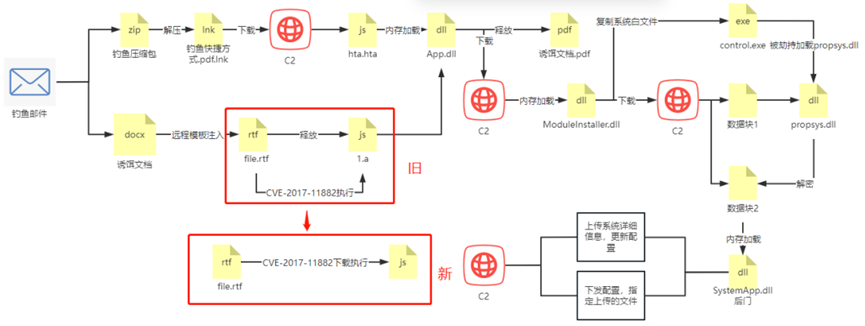

近日,研究人员针对国内银狐黑产团伙样本的攻击手法进行了分析。该团伙通过钓鱼手段诱导受害者点击制作的钓鱼文档并加载多段恶意载荷,最后释放Ghost远控木马魔改的C2感染受害者机器。

在CHM文档中有存在一个test.html文件,该文件中内嵌了银狐恶意jscript脚本,银狐团伙极有可能使用的是GadgetToJScript开源.NET转JS加载项目。该项目在自述中也详细描述了使用BinaryFormatter类时会触发Activator.CreateInstance()调用,Activator.CreateInstance()函数是用于调用要反射加载的的序列化示例的构造函数。这也就意味着加载到内存中的.NET恶意实例是以构造函数为入口点执行的。

07

认识独特的新“黑客”组织:AlphaLock

披露时间:2023年11月14日

情报来源:https://www.bleepingcomputer.com/news/security/meet-the-unique-new-hacking-group-alphalock/

相关信息:

研究人员在 "AlphaLock "中发现的,这是一个 "五项测试培训机构",它培训黑客,然后通过专门的联盟计划将其服务盈利。最初是通过一个公开的 Telegram 频道发现他们的组织的,但该频道后来变成了私人频道。这篇文章将详细调查和描述 2023 年出现的一个最无耻、最奇怪、营销最好的网络犯罪团伙。

他们的业务模式似乎分为两部分:Bazooka Code Pentest 培训和 ALPentest 黑客市场。

08

Ddostf DDoS Bot 恶意软件攻击 MySQL 服务器

披露时间:2023年11月14日

情报来源:https://asec.ahnlab.com/en/58878/

相关信息:

研究人员最近发现 Ddostf DDoS 僵尸程序被安装在易受攻击的 MySQL 服务器上。Ddostf 是一种 DDoS 机器人,能够对特定目标进行分布式拒绝服务 (DDoS) 攻击,于 2016 年左右首次被发现。支持 Windows 和 Linux 环境。

威胁行为者将通过扫描识别潜在的攻击目标。在可公开访问的系统中,扫描器会搜索使用 3306/TCP 端口的系统,该端口由 MySQL 服务器使用。之后,威胁行为者可以对系统使用暴力或字典攻击。如果系统对其帐户凭据管理不善,威胁行为者就可以访问管理员帐户凭据。当然,如果系统运行的是存在漏洞的未修补版本,威胁者可以利用这些漏洞来执行命令,而无需上述过程。

09

威胁行为者利用文件共享服务和反向代理来收集凭据

披露时间:2023年11月9日

情报来源:https://www.trendmicro.com/en_us/research/23/k/threat-actors-leverage-file-sharing-service-and-reverse-proxies.html

相关信息:

研究人员最近发现了一次网络钓鱼活动,威胁行为者发送包含 DRACOON.team 链接的社交工程电子邮件,DRACOON.team 是一种文件共享解决方案,以其安全的数据存储、管理和文件共享功能而闻名。当受害者被诱骗访问电子邮件中的链接时,他们会看到 DRACOON 上托管的 PDF 文档。该文档包含一个辅助链接,将受害者引导至攻击者控制的服务器,该服务器模拟 Microsoft 365 登录门户并充当反向代理来窃取受害者的登录信息和会话 cookie。这些被盗的凭据和 cookie 可用于绕过多重身份验证 (MFA)。

攻击者控制的反向代理充当位于目标和合法身份验证终结点(例如 Microsoft 365 登录页面)之间的中间服务器。当受害者与虚假登录页面交互时,反向代理会显示真实的登录表单、管理传入请求并传达来自合法 Microsoft 365 登录页面的响应。

在这些毫无戒心的用户在页面上输入受害者凭据后,研究人员立即观察到通过 Microsoft 365 使用受害者凭据进行的登录活动。此活动包括自动访问受害者的邮箱以及进一步分发初始网络钓鱼电子邮件。这些电子邮件包含用于欺骗受害者的相同链接,并发送到其地址簿中存储的联系人。

10

攻击者瞄准存在漏洞的Confluence服务器部署C3RB3R勒索软件

披露时间:2023年11月14日

情报来源:https://www.sentinelone.com/blog/c3rb3r-ransomware-ongoing-exploitation-of-cve-2023-22518-targets-unpatched-confluence-servers/

相关信息:

近期,研究人员检测到攻击者利用Confluence服务器漏洞CVE-2023-22518部署C3RB3R勒索软件。CVE-2023-22518于2023年10月31日首次披露,CVSS评分10.0。攻击者可利用该漏洞创建管理员账户,执行未授权操作。Cerber勒索软件自2016年以来已存在于各个阶段。它至少从2020年起就以半私有RaaS的形式运行,并在2021年和2022年攻击活动激增,Cerber勒索软件目前针对Windows和Linux两种平台。攻击者利用漏洞通过HTTP POST请求setup-restore.action进行配置,利用插件web.shell.Plugin执行脚本获取下一阶段的负载,从指定服务器获取C3RB3R样本。C3RB3R勒索信名为read-me3.txt,信中会提供一个基于Tor的URL,并且警告受害者表示数据已被加密并被泄露,如果受害者不付款,攻击者将在暗网上出售被盗的数据,此外,勒索信给出了如何通过比特币购买C3RB3R解密器的说明。加密文件均以.L0CK3D作为扩展名。

恶意代码情报

01

勒索软件综述:NoEscape

披露时间:2023年11月14日

情报来源:https://open.spotify.com/queue

相关信息:

NoEscape 是一个出于经济动机的勒索软件组织,成立于 2023 年 5 月。该组织运行勒索软件即服务计划。开发人员为附属公司创建并提供必要的感染前和感染后工具,以执行恶意活动,例如损害受害者、数据泄露和加密器(勒索软件)部署。该组织已经影响多个行业的众多组织的受害者,包括政府、能源、医院和诊所。据信 NoEscape 勒索软件组织与现已解散的 Avaddon 勒索软件组织有关。

根据通过收集的数据,NoEscape 勒索软件组织已针对多个垂直行业。商业服务受影响最大,其次是制造业和零售业。相关受害者还包括政府组织、医院和医疗诊所。

目前无法获得有关 NoEscape 勒索软件威胁行为者所使用的感染媒介的信息。然而,它与其他勒索软件组不太可能有显着差异。

02

深入探究活跃勒索软件:Medusa

披露时间:2023年11月13日

情报来源:https://research.nccgroup.com/2023/11/13/dont-throw-a-hissy-fit-defend-against-medusa/

相关信息:

Medusa 于 2021 年首次被发现,是一种勒索软件即服务 (RaaS),经常使用双重勒索方法来获取金钱利益。2023 年,随着“美杜莎博客”的推出,该团体的活动有所增加。该平台充当泄露受害者数据的工具。威胁行为者威胁称,如果不支付赎金,他们将在暗网上发布或出售受害者的数据。这意味着该勒索软件背后的组织可能具有经济动机。该勒索软件的受害者并非来自特定行业,这表明该变种背后的组织不会对伤害任何组织造成任何问题。

初始访问是通过利用面向外部的 Web 服务器获得的。在服务器上创建 Webshell,使威胁行为者能够访问环境。从最初访问勒索软件到执行,研究人员观察到了各种各样的活动,例如执行 Base64 编码的 PowerShell 命令、转储密码哈希值以及禁用防病毒服务。数据被泄露并随后出现在 Medusa 泄露网站上。

03

关于BiBi-Linux Wiper的分析报告

披露时间:2023年11月10日

情报来源:https://blogs.blackberry.com/en/2023/11/bibi-wiper-used-in-the-israel-hamas-war-now-runs-on-windows

相关信息:

11月10日,研究人员发布了关于BiBi-Linux Wiper的分析报告。研究人员之前曾在针对以色列公司的攻击中发现了新型擦除恶意软件BiBi-Linux Wiper,之后研究人员发现了一个针对Windows系统的变体,并称为BiBi-Windows Wiper。该变体据称编译于10月21日,与Linux变体的相似之处是多线程功能,它运行12个线程和8个处理器内核。这个Windows变体证实了开发擦除程序的攻击者仍在继续构建恶意软件,并表明攻击范围扩大到了终端用户计算机和应用服务器。

04

针对勒索软件Rhysida进行调查

披露时间:2023年11月15日

情报来源:https://www.fortinet.com/content/dam/fortinet/assets/threat-reports/rhysida-ransomware-intrusion.pdf?utm_source=blog&utm_medium=blog&utm_campaign=rhysida-ransomware

相关信息:

Rhysida 组织于 2023 年 5 月首次被发现,当时他们声称有第一个受害者。该组织部署了一种名为Rhysida的勒索软件变种,并将其作为勒索软件即服务 (RaaS)提供。截至 2023 年,该组织已列出了约 50 名受害者。

威胁行为者滥用 PowerShell 等合法软件来获取有关网络内用户和系统的信息,使用 PSExec 来安排任务并更改注册表项以保持持久性,使用 AnyDesk 进行远程连接,使用 WinSCP 进行文件传输。威胁行为者还尝试使用MegaSync 从各种系统中窃取数据。将 Veeam 访问限制为仅指定计算机可阻止威胁行为者访问备份文件。此外,对 vSphere 密码的谨慎管理增强了受害者的防御。众所周知,Rhysida 勒索软件组织以 vSphere 为目标并寻找凭证,因此受害者实施的保护措施对于防止虚拟基础设施勒索软件广泛传播至关重要。

研究人员调查发现了 Rhysida 使用的一些技术和工具,在初步检测和分类之后,进行了完整的分析。

05

研究 ChatGPT 在自动恶意软件创建中的作用

披露时间:2023年11月14日

情报来源:https://www.trendmicro.com/en_us/research/23/k/a-closer-look-at-chatgpt-s-role-in-automated-malware-creation.html

相关信息:

ChatGPT 以创纪录的速度得到大规模采用,很快就发现它的安全过滤器需要重大改进。当它首次推出时,使用基于语言模型的机器人非常容易创建恶意代码。其安全过滤器的调整现在为网络犯罪分子设置了障碍,他们想让 ChatGPT 做一些超出其使用条款的事情。

今年早些时候,研究人员进行一项研究,证明了 ChatGPT 的滥用潜力。他们测试了 ChatGPT 在逃避检测和绕过相关策略的同时创建恶意软件的能力。在此次研究中,探索了 ChatGPT 安全过滤器的潜在局限性,研究人员通过要求 ChatGPT 实现代码片段或特定功能来规避这些局限性。

06

Cerber新变种L0CK3D勒索软件分析

披露时间:2023年11月9日

情报来源:https://cert.360.cn/report/detail?id=654c976eea0822e915605f1e

相关信息:

近期,接到大量Linux系统用户反馈,电脑中的文件被勒索软件加密,被加密后的文件后缀均为.L0CK3D。经分析,这些用户感染的均是隶属于Cerber家族的勒索软件。本轮攻击主要是通过Confluence 数据中心和服务器中的不当授权漏洞进行传播(漏洞编号为CVE-2023-22518)。受该漏洞影响而遭到攻击的平台,覆盖了Linux与Windows等主流服务器操作系统。

根据披露,当前Confluence 数据中心和服务器的所有版本,均受此不当授权漏洞影响。该漏洞允许未经身份验证的攻击者重置 Confluence,并创建 Confluence 实例管理员帐户。利用这个新创建的帐户,攻击者可以执行 Confluence 实例管理员可用的所有管理操作,从而导致系统机密性、完整性和可用性的完全丧失。

漏洞情报

01

微软补丁日通告:2023年11月版

披露时间:2023年11月15日

情报来源:https://msrc.microsoft.com/update-guide/releaseNote/2023-Nov

相关信息:

微软近期发布了11月安全更新。本次安全更新修复了总计58个安全漏洞(不包含5个Mariner漏洞和20个Microsoft Edge漏洞)。在漏洞类型方面,主要包括16个特权提升漏洞、15个远程代码执行漏洞、11个欺骗漏洞、6个信息泄露漏洞、6个安全功能绕过漏洞、5个拒绝服务漏洞。

本次发布的安全更新涉及Microsoft Office、Windows Server 2008、Windows Server 2022等多个产品和组件。

以下为重点关注漏洞列表:

CVE-2023-36038:ASP.NET Core拒绝服务漏洞,该漏洞的CVSSv3评分为8.2分。成功利用此漏洞的攻击者可以造成拒绝服务攻击。

CVE-2023-36036:Windows云文件微型筛选器驱动程序特权提升漏洞,该漏洞的CVSSv3评分为7.8分。攻击者可利用该漏洞获取更高系统权限。

CVE-2023-36033:Windows DWM核心库中的权限提升漏洞,该漏洞的CVSSv3评分为7.8分。攻击者可利用该漏洞获取更高系统权限。

CVE-2023-36025:Windows SmartScreen中的安全功能绕过漏洞,该漏洞的CVSSv3评分为8.8分。成功利用该漏洞可允许攻击者在目标服务器绕过Windows Defender SmartScreen检查。

02

CVE-2023-47246 SysAid 零日漏洞相关报告

披露时间:2023年11月15日

情报来源:https://www.zscaler.com/blogs/security-research/coverage-advisory-cve-2023-47246-sysaid-zero-day-vulnerability

相关信息:

2023 年 11 月 8 日,SysAid 发布了CVE-2023-47246 的通报,涉及其 SysAid On-Premise 软件上的严重零日漏洞。SysAid 将该漏洞描述为导致同一软件执行代码的路径遍历漏洞。该博客包括针对 SysAid On-Premise 软件客户的即时建议、针对此类漏洞的长期防护的最佳实践以及对攻击链的简要分析。

据信,Lace Tempest (DEV-0950 / TA-505) 是利用此漏洞的威胁行为者。该组织今年早些时候负责利用MoveIT Transfer 漏洞,并与名为“CL0P”的勒索软件组织有关联。

威胁行为者利用 SysAid CVE-2023-47246 路径遍历漏洞,成功将包含 WebShell 和各种有效负载的 WAR 存档上传到 SysAid Tomcat Web 服务的 Webroot 中。利用此漏洞涉及操纵accountID参数以引入路径遍历,从而允许攻击者确定易受攻击的服务器上编写 WebShell 的位置。随后,威胁参与者获得对 WebShell 的访问权限,使他们能够与受感染的系统进行交互。

03

Cerber 勒索软件利用 Atlassian Confluence 漏洞 CVE-2023-22518

披露时间:2023年11月10日

情报来源:https://www.trendmicro.com/en_us/research/23/k/cerber-ransomware-exploits-cve-2023-22518.html

相关信息:

2023 年 10 月 31 日,Atlassian发布了有关 CVE-2023-22518 的通报,这是一个涉及 Confluence 数据中心和服务器的不当授权漏洞。最初报告称会导致数据丢失,但最终发现利用此漏洞允许未经授权的用户重置并创建 Confluence 实例管理员帐户,从而允许他们执行这些帐户可用的所有管理权限。此外,该公司还透露,该漏洞的 概念验证(PoC)已于 2023 年 11 月 2 日向公众泄露。

在研究人员的监控过程中,发现例行程序中使用CVE-2023-22518的Cerber勒索软件。这并不是 Cerber 第一次针对 Atlassian,2021 年,该恶意软件在经过一段时间的不活动后重新出现,并专注于利用Atlassian 的 GitLab 服务器中的远程代码执行漏洞。

点击阅读原文至ALPHA 6.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh