2023-11-10 09:1:21 Author: 白泽安全实验室(查看原文) 阅读量:21 收藏

APT攻击

攻击活动

数据泄露

恶意软件

勒索软件

APT攻击

APT组织响尾蛇使用Nim后门针对南亚国家开展攻击

具有印度背景的APT组织——响尾蛇,又名Sidewinder,其最早攻击活动可追溯至2012年。该组织主要针对中国和南亚的政府、军事部门、高校及科研机构。近日,奇安信的研究人员监测到响尾蛇组织针对不丹的恶意文件,文件诱饵内容为不丹政府网站发布的通告。当受害用户打开文档后,文档会提示用户启用宏。一旦宏被启用,恶意文档携带的恶意宏代码就会被执行,在受害主机中释放多个恶意VBS脚本。研究人员捕获到的恶意样本通过Startup目录下的开机启动文件实现脚本启动,这样在一定程度上可以增加攻击行为的隐蔽性。这些脚本将释放Nim编写的后门svchost.exe,随后svchost.exe将通过其他脚本创建的计划任务运行。后门运行时,首先会检查当前进程列表中是否包含与调试分析相关的软件进程,检查运行时间间隔等。等环境检查通过后,后门会复制备选的几个C2服务器URL,随后与C2服务器建立通信,获取C2服务器下发的指令,后门将接收的指令与"cmd /c "拼接并执行,命令执行结果最终通过HTTP GET请求回传至服务器,由于结果数据可能很多,后门将加密后的执行结果按照100字节一组进行分片再发送出去。研究人员表示,此次发现的恶意样本攻击目标涉及缅甸、尼泊尔和不丹等南亚多国,时间跨度接近一年。

来源:

https://mp.weixin.qq.com/s/iWx2tGCLOR0JtDBnC3FOwQ

APT组织DarkCasino利用WinRAR漏洞CVE-2023-38831开展攻击活动

DarkCasino组织(别名鬼轮盘、APT-N-12)是一个以经济利益为驱动的APT组织,最早出现于2021年,攻击目标是全世界范围内的加密货币交易平台、线上赌场、网络银行等,主要针对线上交易平台,常用攻击手段是钓鱼攻击,代表性工具是DarkMe木马,攻击地区包括欧洲、亚洲、中东等地区。CVE-2023-38831是一个WinRAR软件的任意执行漏洞,最早于2023年4月被DarkCasino攻击者利用,在2023年8月的WinRAR新版本v6.23中被修复,该漏洞常常被攻击者结合钓鱼攻击进行利用。近期,绿盟的研究人员发现DarkCasino组织针对线上交易论坛开发了一种新的攻击模式,攻击者利用WinRAR漏洞,将恶意代码插入精心构建的压缩文件中,攻击者在各类论坛中发布与各种赚钱心得、投资建议有关的帖子,投递恶意压缩文件,诱骗用户下载执行。当受害者打开使用存在漏洞的WinRAR解压文件时,程序将由于漏洞执行压缩包中的恶意文件,释放后续组件,加载最终载荷DarkMe木马。DarkMe是一种Visual Basic间谍木马,其初始版本出现在2021年9月25日,目前支持主机信息收集、屏幕截图、文件操作、注册表操作、cmd指令运行、自更新、持久化等功能。攻击链图如下图所示。

来源:

https://mp.weixin.qq.com/s/Ic7wNUWA1OIYI1w74-K52w

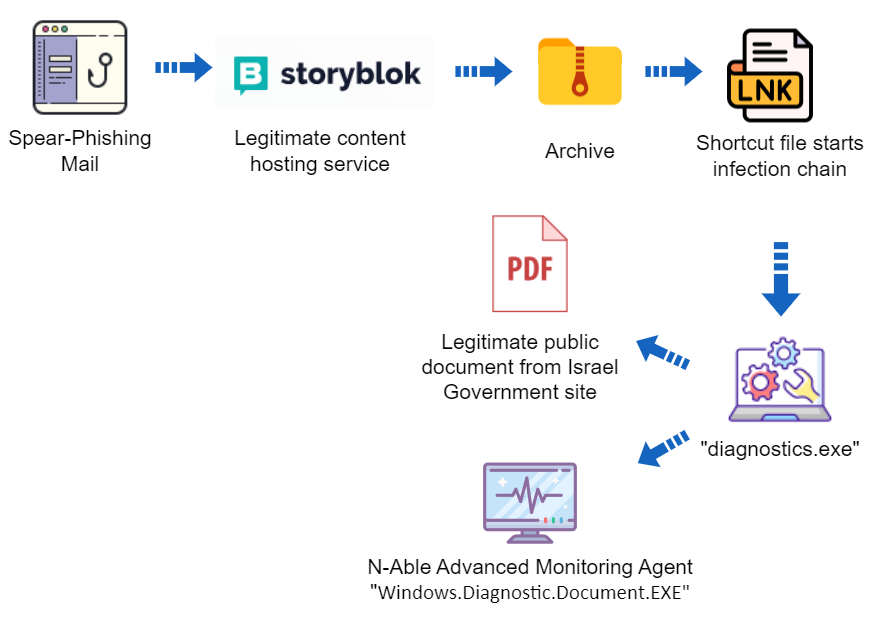

APT组织MuddyWater使用新的攻击战术(TTP)针对以色列开展攻击

近日,Deep Instinct的研究人员捕获到了具有伊朗背景的APT组织MuddyWater,针对以色列发起的攻击活动。MuddyWater是一个APT组织,且疑似为伊朗情报和安全部(MOIS)的下属组织。至少从2017年开始,该组织就瞄准了中东、亚洲、非洲、欧洲和北美的一系列政府和私营组织(涉及电信、政府、国防、石油和天然气等行业),且受害者主要分布在巴基斯坦、沙特、阿联酋、伊拉克、土耳其等国家。在本次攻击活动中,攻击者疑似使用鱼叉式钓鱼邮件作为初始感染媒介。邮件内容诱导用户访问托管在a.storyblok.com上的压缩包文件,压缩包中存在一个名为Attachments的LNK快捷方式,当用户打开LNK文件时,文件携带的快捷方式将执行隐藏目录中的可执行文件Diagnostic.exe。该文件的目的是执行另一个名为Windows.Diagnostic.Document.EXE的可执行文件,该可执行文件位于Windows.Diagnostic.Document隐藏目录下名为.end的隐藏目录中,是一个高级监控代理的合法签名程序。同时,Diagnostic.exe还会打开一个文件夹窗口欺骗用户。此次活动使用的诱饵文件是以色列公务员制度委员会的官方公告,该公告表示如果以色列政府人员在社交网络上表达反对以色列国家的观点将会受到相应处分。MuddyWater组织在此次活动中更新了其攻击战术,包括使用新的公共托管服务、使用LNK文件来启动感染以及在执行新的远程管理工具时利用中间恶意软件模拟打开目录。当攻击者渗透成功后,攻击者将使用合法的远程管理工具连接到受害主机,并开始对目标进行信息收集,随后通过执行Powershell命令使受害主机外联C2服务器。此前MuddyWater组织曾使用PhonyC2工具操控受害主机,但本次攻击活动中,安全人员观察到MuddyWater组织使用了一个新的名为MuddyC2Go的C2框架。攻击链图如下图所示。

来源:

https://www.deepinstinct.com/blog/muddywater-en-able-spear-phishing-with-new-ttps

APT组织DoNot使用新型Android恶意软件针对印度克什米尔地区居民开展攻击

DoNot,也称为APT-C-35,是一个自2016年以来一直活跃的APT组织。该组织疑似具有印度的背景,曾对南亚国家的政府、军事、外交部和大使馆发起过攻击。DoNot组织主要使用基于Windows和Android的恶意软件。近期,CRIL的研究人员发现了两个与DoNot组织相关的恶意文件,两个文件均为APK文件,分别名为NapChat和Quran pro。恶意文件包含多种功能,包括记录来自消息传递应用程序的VoIP呼叫、捕获剪贴板内容、在运行时下载有效载荷、收集浏览器历史记录以及收集其他个人身份信息(PII)数据和ShareMe活动。研究人员针对Quran pro.apk进行了深入分析,Quran pro.apk是Google商店QuranApp的恶意版本,QuranApp是一个开源Github项目,攻击者将恶意源代码集成到其中生成了Quran pro.apk。该恶意软件利用Firebase云消息传递(FCM)服务器作为其初始C2服务器来接收命令。FCM服务器负责各种功能,包括获取新的C2服务器URL、设置数据库、删除应用程序、从受感染设备发送短信、添加联系人、通话记录条目以及下载APK文件。此外,Quran pro恶意软件利用Retrofit库与C2服务器进行通信,研究人员识别出了该恶意软件的两个Retrofit实例,一个实例仅负责传输设备信息并在恶意软件从FCM服务器获取后续C2服务器URL后提供响应。另一个Retrofit实例在恶意软件的代码中广泛使用,主要用于将各种类型的被盗数据发送到各个端点。由于两个恶意文件均从印度上传,且与相同的C2服务器关联,同时该C2服务器的域名注册商与Donot组织有关联,研究人员根据样本上传位置、Quran应用主题和C2服务器结构的组合推断这些恶意软件主要用于针对印度克什米尔地区居民。

来源:

https://cyble.com/blog/donot-apt-expands-its-arsenal-to-spy-on-victims-voip-calls/

披露APT37的样本

近日,研究人员披露了APT37组织的恶意样本,IOC信息如下所示。

Filename:2023년 11월 청구내역.zip、2000215005_20231107_20231127_rvim.html.lnk、xt9644nb2.vbs

MD5:b58e06fc0ef74abfd5ede1e44aa8de4c、015ba89bce15c66baebc5fd94d03d19e、77ee19f76a09a51941f3e9ae48821817

来源:

https://twitter.com/jameswt_mht/status/1722286376777871728

攻击活动

新加坡公共卫生服务受到DDoS攻击

今日,据媒体报道,有黑客通过分布式拒绝服务(DDoS)攻击中断了新加坡公共卫生保健机构的互联网连接。新加坡所有公共卫生保健集群的互联网连接中断始于周三,持续约七个小时。在此期间,员工无法访问网站、电子邮件和生产工具等服务。DDoS攻击通过向网站发送垃圾互联网流量来阻止合法用户访问它们,该机构表示,目前没有证据表明公共卫生保健或患者数据以及内部网络已经遭受了侵犯。根据该机构的说法,对新加坡卫生保健机构的DDoS攻击仍在持续,可能会出现偶发的互联网服务中断。目前尚不清楚谁是这些攻击的幕后黑手。

来源:

https://therecord.media/singapore-public-health-services-ddos-attack?&web_view=true

数据泄露

新加坡滨海湾金沙酒店泄露66.5万客户的个人数据

近日,新加坡滨海湾金沙(Marina Bay Sands,简称MBS)酒店披露一起数据泄露事件,此次事件涉及到其66.5万名顾客的个人数据。该酒店在声明中称,滨海湾金沙于2023年10月20日获悉一起数据安全事件,涉及到2023年10月19日和20日未经授权的第三方访问了部分客户的数据。在调查后确定,该攻击者访问了约66.5万名客户的数据。数据泄露中暴露的信息包括:姓名、电子邮件地址、手机号码、电话号码、居住国家、会员号码和级别等。

来源:

https://www.bleepingcomputer.com/news/security/marina-bay-sands-discloses-data-breach-impacting-665-000-customers/

黑客在论坛中出售俄罗斯保险公司Rosgosstrakh的数据

近期,一个攻击者针对俄罗斯第二大保险公司Rosgosstrakh(俄语:Росгосстрах)进行了攻击,并窃取了敏感数据信息。该攻击者的用户名称为“Apathy”,正在黑客论坛中以价值5万美元的比特币(BTC)或门罗币(XMR)对数据进行出售。泄露的数据包括对自2010年以来的投资和人寿保险部门记录的完全访问权限。这次数据泄露使大约300万份银行对账单处于风险之中,同时也泄露了73万人的数据,其中大约有8万人的俄罗斯社会保障号码(SNILS)和4.5万人的完整银行信息现在处于危险之中。此次数据泄露还包括对所有人寿保险政策和合同的访问权限,以及相关附件,如公共官员或其直系亲属的护照和扫描文件。该攻击者还打算向买家提供对Rosgosstrakh内部Web用户界面的完全访问。

来源:

https://www.hackread.com/russia-insurer-rosgosstrakh-hacked-data-sold/?web_view=true

恶意软件

研究人员发现Sayler RAT针对波兰语用户进行分发

近期,CRIL的研究人员捕获到一个Virustotal零检测率的样本文件。经分析该样本是一个远控木马,名为Sayler,主要针对波兰语用户包含多种恶意功能,包括键盘记录器、信息窃取器、屏幕捕获、勒索模块等。木马运行后将进行初始化,通过Settings类进行设置,设置用于发送通知的Discord WebhookURL、键盘记录器的文件路径、设置同步通信或异步通信等,随后与攻击者控制的服务器建立通信通道。此外,Sayler木马通过ProcessKiller类来阻止安全检测和干扰,通过RansomWare类来负责勒索攻击。RansomWare类加密文件后,将为文件后缀添加.locked文件。Sayler还通过CaptureLiveScreen定时捕获计算机的实时屏幕,通过NativeKeyListener类监视键盘输入事件。Sayler还具有信息窃取模块,从各种网络浏览器非法获取敏感数据,包括登录凭据(用户名和密码)、浏览历史记录和网络数据(例如信用卡信息)等,涉及浏览器包括Google Chrome、Opera、360Browser等。

来源:

https://cyble.com/blog/new-java-based-sayler-rat-targets-polish-speaking-users/

勒索软件

Phobos勒索软件正在通过RDP服务进行传播

近期,ASEC监测到Phobos勒索软件正在积极传播。Phobos勒索软件是一种已知的勒索软件变种,与Dharma和CrySis勒索软件在技术和操作上有相似之处,主要通过RDP服务作为初始攻击媒介。Phobos勒索软件在加密文件后将重命名文件,文件以<原始文件名>.<原始扩展名>.id[

https://asec.ahnlab.com/ko/58511/

往期推荐

8.15亿印度人的新冠肺炎检测数据疑似泄露——每周威胁情报动态第150期(10.27-11.02)

Cyber Av3ngers黑客组织宣称攻击以色列Dorad私人发电站——每周威胁情报动态第149期(10.20-10.26)

如有侵权请联系:admin#unsafe.sh