2023-9-15 09:1:57 Author: 白泽安全实验室(查看原文) 阅读量:41 收藏

APT攻击

Charming Kitten利用Sponsor后门开展攻击

Lazarus组织最新EarlyRat恶意软件活动分析

Lone Wolf组织已入侵俄罗斯长达三年

疑似APT28组织发起Steal-It活动窃取用户信息

APT28组织针对乌克兰关键能源基础设施开展攻击

披露BITTER的样本

攻击活动

针对美国酒店业的供应链攻击活动分析

数据泄露

Dymocks连锁书店遭遇数据泄露

勒索软件组织Dunghill Leak声称窃取了旅行预订公司Sabre的数据

恶意软件

Agent Tesla新变种通过Excel文档传播

勒索软件

基于Rust语言编写的新型勒索软件3AM

APT攻击

Charming Kitten利用Sponsor后门开展攻击

近日,ESET的研究人员揭露了一场名为Sponsoring Access的攻击活动。在本次攻击活动中,具有伊朗背景的APT组织——Charming Kitten使用先前未记录的名为Sponsor的后门针对巴西、以色列和阿联酋不同实体的发起了新一波攻击。该组织主要针对教育、政府和医疗保健组织,以及人权活动家和记者。Sponsor后门使用存储在磁盘上的配置文件。这些文件是通过批处理文件谨慎部署的,并故意设计成无害的,从而试图逃避扫描引擎的检测。该活动涉及通过机会性地利用暴露于互联网的Microsoft Exchange服务器中的已知漏洞来执行妥协后的操作,从而获得初始访问权限,这与澳大利亚、英国和美国于2021年11月发布的建议相呼应。在研究人员详细介绍的一起事件中,据称一家经营保险市场的身份不明的以色列公司于2021年8月被对手渗透,以提供下一阶段的有效载荷,例如PowerLess、Plink和基于Go的开源后利用程序Merlin。攻击活动时间表如下图所示。

来源:

https://www.welivesecurity.com/en/eset-research/sponsor-batch-filed-whiskers-ballistic-bobcats-scan-strike-backdoor/

Lazarus组织最新EarlyRat恶意软件活动分析

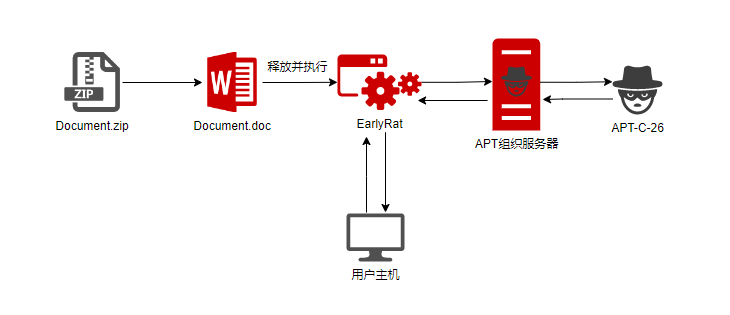

具有朝鲜背景的APT组织Lazarus Group其下的Andariel子组织自2009年以来一直活跃,主要对韩国实体进行破坏性和以经济利益为动机的网络攻击。近期,Kaspersky的研究人员揭示了Andariel组织的新恶意攻击组件:EarlyRat。为深入了解其行为模式,360的安全研究人员对此进行了进一步的调查,并成功追踪到了EarlyRat的最新活动踪迹。根据追踪,攻击者疑似首先借助Skype聊天工具向受害者发送了诱饵文件下载链接,之后再诱导受害者通过谷歌浏览器下载了含有恶意文档的压缩文件。一旦受害者打开含有恶意文档的压缩文件,攻击者将继续利用伪装成Microsoft信息的恶意文档,诱使受害者运行恶意宏代码,进而释放EarlyRat远控木马,最终窃取用户信息并执行恶意命令。其中,EarlyRat基于PureBasic框架编写,设计较为简洁,但能够高效地执行攻击者下发的命令和执行文件。这意味着攻击者能够利用EarlyRat在受害者的计算机上进行一系列的远程操作,从简单的系统监控到复杂的数据窃取或者更进一步的系统破坏。攻击链图如下图所示。

来源:

https://mp.weixin.qq.com/s/cgG-XXsVZ-Hz2hw2L6sItg

Lone Wolf组织已入侵俄罗斯长达三年

近日,安恒信息的研究人员捕获到了一个神秘中的APT组织——Lone Wolf组织针对俄罗斯实体的多个攻击样本。经进一步了解发现,该组织已入侵俄罗斯长达三年,其最早的攻击可追溯至2020年10月份。Lone Wolf组织的攻击样本数量在不断增加,尤其是在2023年,研究人员便已捕获到了36个攻击样本,攻击频率呈现出急剧上升的趋势。研究人员表示,Lone Wolf是一个具有长期目标的APT组织,并且根据目前已知线索,该组织采用多种方式进行攻击,鱼叉式邮件是其最常使用的攻击方式,而诸多俄罗斯境内网站的沦陷也表明该组织拥有不俗的渗透攻击能力,此外攻击者还注册了一些与正规公司域名相似的山寨域名以建立钓鱼网站,进而欺骗用户。经过研究分析,研究人员还表示道,该组织主要具有以下特点:1.对俄罗斯的多个行业进行持续性攻击,包括物流,制造,金融和零售等,并且已经成功入侵了相关公司的官方网站;2.使用以"索赔"、"申诉"、"诉讼"等主题的定向钓鱼邮件进行初始入侵,同时利用俄罗斯各类公司官方网站下发恶意文件,最终植入Cobalt Strike Beacon恶意后门;3.攻击技术不断提高,从早期粗暴的直接远程加载木马逐渐发展到利用漏洞、powershell、shellcode等更复杂隐蔽的方式。攻击链图如下图所示。

来源:

https://mp.weixin.qq.com/s/mX0CEQFRpTw6k-wTnGBkFw

疑似APT28组织发起Steal-It活动窃取用户信息

近期,Zscaler的安全人员发现一起名为Steal-It信息窃取活动,主要针对澳大利亚、波兰、比利时等区域。攻击者通常构造诱饵文件作为初始感染媒介,在NTLMv2哈希窃取感染链中,受害者下载的诱饵ZIP文档中包含一个恶意LNK文件,LNK文件运行后将从远程站点下载并执行另一个PowerShell脚本。根据研究人员分析,该PowerShell脚本是Nishang的Start-CaptureServer.ps1脚本的定制版本,专门用于捕获NTLMv2哈希值。攻击者修改了该脚本的部分功能以进行NTLM哈希窃取。在系统信息窃取感染链中,攻击者使用OnlyFans诱饵来诱使受害者感染恶意软件,此感染链中,脚本只针对澳大利亚IP的Windows系统进行攻击,窃取系统相关信息。在Fansly Whoami感染链中,攻击者脚本针对波兰地区IP,通过Fansly品牌诱导用户下载恶意文件,获取whoami信息并传输至远程服务器。安全人员在分析此次活动的多条感染链中发现存在感染链与APT28组织的某次活动相似。部分攻击链图如下图所示。

来源:

https://www.zscaler.com/blogs/security-research/steal-it-campaign

APT28组织针对乌克兰关键能源基础设施开展攻击

近日,乌克兰计算机紧急响应小组(CERT-UA)表示,其研究人员发现了针对该国一个未命名的关键能源基础设施的网络攻击。据CERT-UA称,此次入侵始于一封网络钓鱼电子邮件,其中包含指向激活感染链的恶意ZIP存档的链接。CERT-UA的研究人员表示:“访问该链接会将包含三个JPG诱饵图像和BAT文件weblinks.cmd的ZIP存档下载到受害者的计算机上”,并将其归因于具有俄罗斯背景的APT组织——APT28(又名BlueDelta)。当CMD文件运行时,将打开多个诱饵网页、创建.bat和.vbs文件,并启动VBS文件,通过VBS文件进而执行BAT文件。攻击的下一阶段包括在受感染的主机上运行whoami命令并窃取信息,同时下载TOR隐藏服务来路由恶意流量。持久性是通过计划任务实现的,远程命令执行则是通过名为webhook.site的合法服务使用cURL实现的。CERT-UA表示,由于对Mocky和Windows Script Host(wscript.exe)的访问受到限制,此次攻击最终没有成功。损害链示例如下图所示。

来源:

https://cert.gov.ua/article/5702579?fbclid=IwAR3XlwoRXJ793jQf96FKqvcTE6rgQtQri--9_QnzH70ceeJtE2w6OcPxL-g

披露BITTER的样本

近日,研究人员披露了BITTER组织的恶意样本,IOC信息如下所示。

Filename:qwerty.chm

MD5:b556bd47157695e3e0b279d56401026f

URL:http://zhaodaolajiankang[.]com/apache/try.php?h=%username%*%computername%

来源:

https://twitter.com/stopmalvertisin/status/1701123253505564860

攻击活动

针对美国酒店业的供应链攻击活动分析

近日,Bitdefender研究人员发现了针对美国一家小型度假村的供应链攻击活动。据悉,该企业采用了Resort Data Processing,Inc.的产品IRM Next Generation(IRM-NG)在线预订引擎,攻击者主要通过利用该引擎软件中存在的一系列安全漏洞(CVE-2023-39420、CVE-2023-39421、CVE-2023-39422、CVE-2023-39423、CVE-2023-39424)发起了针对性的网络攻击。根据调查人员分析,攻击活动始于2022年夏季,并且旨在获取经济利益。攻击者首先利用未公开的漏洞上传了包含Webshell代码index.css文件,进而在受感染服务器中部署了专门为在数据库上运行PSQL查询而设计的ConsoleApplication5.exe工具。随即,攻击者将恶意软件部署到安全路径C:\Windows\System32,利用在系统级别运行的"RDPng文件上传"服务中的漏洞将恶意代码上传到名为UnitAdContent的单独表,并将其存储在由PropertyName值"333333333333333333333333333333"标记的行中。其中,服务涉及使用名为FileUploads的表来存储文件上传指令。攻击者通过在表中插入一条新记录,创建内容源自存储在UnitAdContent表中值的名为wow64log.dll文件。文件上传服务执行指令后,成功生成所请求的文件,即自定义版本的微型后门的安装程序。此后,攻击者还使用了额外的工具来升级权限,包括PrintSpoofer以及CVE-2020-0787漏洞的POC工具。攻击者用于规避防御的工具名则为KingHamlet。为了持久化,攻击者还创建了名为ChkUpd的计划任务,该任务以SYSTEM身份运行,将最后通过batchd.dll文件执行一个部署恶意组件的批处理文件。

来源:

https://www.bitdefender.com/blog/businessinsights/deep-dive-into-supply-chain-compromise-hospitalitys-hidden-risks/

数据泄露

Dymocks连锁书店遭遇数据泄露

Dymocks是一家连锁书店,在澳大利亚、新西兰和香港经营65家门店,同时也是一家销售印刷书籍、电子书、文具用品、游戏和数字媒体的网上商店。该公司获悉,其客户数据于2023年9月6日被数据泄露通知服务“Have I Been Pwned”(HIBP)的创建者Troy Hunt窃取,此前一名攻击者在黑客论坛上发布了该数据。在Dymocks网站上发布的通知中,这家图书零售商解释说,他们没有发现其计算机系统受到渗透的证据,目前正在调查第三方合作伙伴的潜在安全漏洞。因此,数据是如何获取的、未经授权访问的持续时间、恶意活动的程度以及该事件影响的确切范围仍不清楚。Dymocks和签约专家进行的调查迄今已确认以下类型的客户信息已被泄露:全名、出生日期、电子邮件地址、邮寄地址、性别、会员详细信息(金卡到期日期、帐户状态、帐户创建日期、卡排名)。

来源:

https://www.dymocks.com.au/customer-notices

勒索软件组织Dunghill Leak声称窃取了旅行预订公司Sabre的数据

旅行预订巨头Sabre表示,在勒索集团的泄密网站上出现了一批据称从该公司窃取的文件后,该公司正在调查有关网络攻击的指控。Sabre是一家旅行预订系统,也是航空旅客和预订数据的主要提供商,其软件和数据用于为航空公司和酒店预订、办理登机手续和应用程序提供支持。许多美国航空公司和连锁酒店都依赖该公司的技术。Dunghill Leak组织在其暗网泄露网站上的一份列表中声称对其明显的网络攻击负责,声称该攻击窃取了约1.3 TB的数据,包括门票销售和乘客流动率的数据库、员工的个人数据和公司财务信息。该组织发布了他们据称窃取的部分文件,并声称完整的缓存将很快可用。研究人员观察到的屏幕截图显示了与预订详细信息和账单相关的多个数据库名称,其中包含数千万条记录,但尚不清楚黑客本身是否有权访问这些数据库。看到的一些屏幕截图包含与员工有关的记录,包括电子邮件地址和工作地点。一张屏幕截图包含员工姓名、国籍、护照号码和签证号码。其他几张屏幕截图显示了获得授权在美国工作的雇员的几张美国I-9表格。根据LinkedIn个人资料,在缓存中发现的几本护照与Sabre员工相对应,其中包括一名Sabre副总裁。目前尚不清楚所谓的违规行为发生的时间,但勒索组织发布的屏幕截图显示的数据似乎是2022年7月的最新数据。

来源:

https://techcrunch.com/2023/09/06/ransomware-gang-claims-credit-for-sabre-data-breach/?&web_view=true

恶意软件

Agent Tesla新变种通过Excel文档传播

近日,FortiGuard的研究人员捕获了一次Agent Tesla新变种的钓鱼传播活动。Agent Tesla家族通过基于.Net的远程访问木马和数据窃取程序来获得初始访问权限,这些攻击成功后经常被用于恶意软件商业服务(MaaS)。在本次攻击活动中,攻击者伪造采购订单通知邮件,要求收件人确认来自工业设备供应商公司的订单,同时附带一份Excel文档。文档为OLE格式,内部包含精心构造的方程数据,利用CVE-2017-11882/CVE-2018-0802漏洞执行恶意shellcode。当受害者打开Excel文档时,文档会向受害者展示一条告警信息,欺骗受害者。同时文档携带的shellcode将被秘密执行。CVE-2017-11882/CVE-2018-0802是远程代码执行漏洞,在解析攻击者构造的方程数据时,会导致EQNEDT32.EXE进程内的内存损坏,从而造成任意代码执行。而恶意shellcode的主要功能是从远程服务器下载并执行额外的恶意软件。该恶意软件是一个.Net程序,受两个加壳器(IntelliLock和.NET Reactor)保护。恶意软件会从.Net资源部分提取两个无文件执行模块。一个是Agent Tesla的payload模块,另一个是加载Agent Tesla payload文件的Loader模块。Agent Tesla执行后,可通过计划任务和修改注册表建立持久性。Agent Tesla的主要功能是窃取受害者设备上各类信息(包括网络浏览器、电子邮件客户端、FTP客户端等软件保存的凭据)、记录键盘输入信息、进行屏幕截图等。收集到的信息将通过SMTP协议传输至攻击者服务器。攻击链图如下图所示。

来源:

https://www.fortinet.com/blog/threat-research/agent-tesla-variant-spread-by-crafted-excel-document

勒索软件

基于Rust语言编写的新型勒索软件3AM

近日,研究人员在一次安全响应事件中发现了一个名为3AM的新型勒索软件家族,攻击者在尝试于目标网络中部署LockBit(又名Bitwise Spider或Syphid)失败后部署了该勒索软件。3AM因其在勒索信中被提及而得名,该软件的加密文件附加扩展名为.Threeamtime,勒索软件在开始加密文件之前会尝试停止受感染计算机上的多项服务如各种安全和备份相关软件,加密完成符合预定义条件的文件后,它会尝试删除卷影(VSS)副本。目前尚不清楚恶意软件作者是否与已知的电子犯罪组织有任何联系。

来源:

https://thehackernews.com/2023/09/rust-written-3am-ransomware-sneak-peek.html

往期推荐

APT37利用福岛污水排放主题的恶意CHM文档开展攻击——每周威胁情报动态第143期(09.01-09.07)

Lazarus组织通过ManageEngine漏洞部署QuiteRAT——每周威胁情报动态第142期(08.25-08.31)

如有侵权请联系:admin#unsafe.sh