![]()

安全的起点是脚本小子,安全的路程是代码,安全终点是自动化。我最开始要去写代码的时候是因为想用一个工具,但是全网资源找不到,于是一狠心,自己去做一个这样的工具。最开始就是简单学习代码知识,个人建议最开始还是Python或者Go,Python在数据处理和Ai这里其实都很有优势,Go的优势是比Python快,同时线程高并发。我的理解是工具的自动化其实就是代替人去做重复工作的事情,比如一个漏洞扫描器,常规的漏扫工具的原理就是通过已知的poc,代替人工去尝试,通过特定的请求和返回特征去判断是否存在。第一步是输入,自动化的工具等待用户输入相关参数和信息,比如url、可选选项。这里拿Find-something的源码来做演示:![]()

Python常用的命令行脚本模块是argparse,这个是一个接受命令行参数的Python模块。parse_args()函数定义了脚本可以接受的参数。例如-u用于目标URL,entrance()函数调用parse_args()来解析命令行参数并将它们存储在args变量中。frame.check_frame(file).fileDeal()deal.Deal(file).fileDeal()frame.check_frame(file).fileDeal()deal.Deal(file).fileDeal()如果既没有提供-m也没有提供-p,则两个函数都会按顺序调用。第二步是请求,这里主要讲一个方法的参数,常用的就是requests。![]()

Requsets是一个Python的第三方库,一般用这个的理由是因为它可以定制化请求参数。第一个参数,url,一般是目标加上poc的url,也就是请求路径。第二个参数,header, 请求过程中的请求头这里有个小技巧:![]()

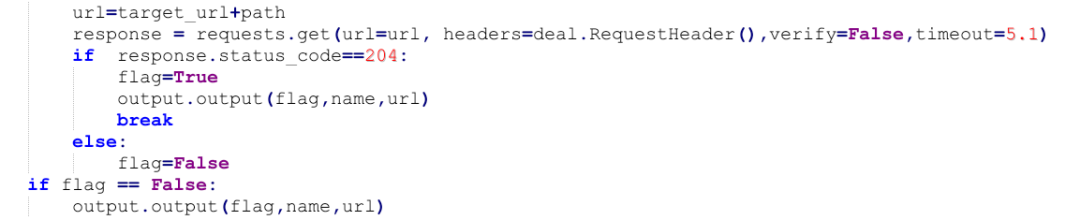

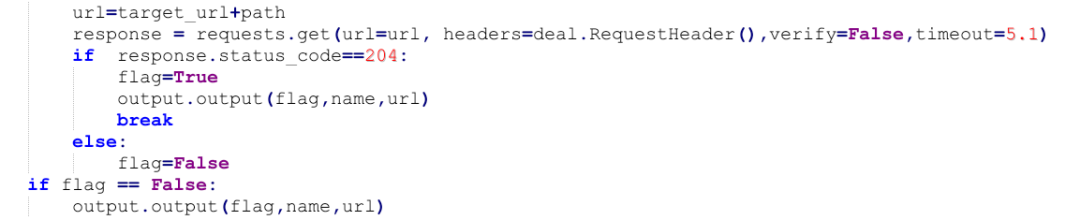

在定义请求头的过程中可使用随机值,来随机X-Real-IP,这样能绕过一些防火墙的限制,提高准确率。第三个参数,data,用来定义POST请求的body,post的内容。第四个参数,verify,如果目标https请求中需要ssl认证,加入这个参数可以绕过认证。第五个参数,time,主要控制一次请求的超时,如果请求在规定时间内没有响应则会报错。请求完毕后会获得一个响应的对象,对应上述图中的respone。响应体分为respone.header响应体的头,通常包括一些响应信息。repone.status_code也就是响应的返回值,通常200就是响应,301跳转。还有就是响应的内容,repone.text,它通常是判断的依据。判断,是一个自动化脚本准确性的依据,也就是特征值,在一个脚本中,通过是通过响应的所有内容来判断。![]()

例如通过判断响应中是否有204来判断漏洞是否存在。处理数据是很重要的部分。比如异常的处理,如果超时就会产生报错,报错后程序就会中断,导致后边的内容无法执行。另外还有结果保存的处理等场景。以上就是Python安全工具开发的一条思路分享。现在主流的开发模式都是来写框架,用yaml来写轮子,这样便于维护。

最后想给大家推荐一款工具cursor,我愿称它为编程界的魔法海螺!有一些东西我都可以交给它去做,亲测好用,能大大节省开发过程中的时间。

文章来源: http://mp.weixin.qq.com/s?__biz=MzI5MDE0MjQ1NQ==&mid=2247525460&idx=1&sn=8ef28ea0172aff9bc154e4efdd4bf017&chksm=ec2645ccdb51ccda8d610ce9c23a51e5f392cc232e1e3741ebfb72eb99f0301da793785f19fd#rd

如有侵权请联系:admin#unsafe.sh