2023-6-16 09:1:8 Author: 白泽安全实验室(查看原文) 阅读量:16 收藏

APT攻击

攻击活动

数据泄露

恶意软件

勒索软件

攻击者伪造俄罗斯游戏网站传播WannaCry-Imitator勒索软件

APT攻击

Asylum Ambuscade针对全球中小企业开展攻击活动

近日,ESET的研究人员发表了一篇报道称,在最近针对全球中小型公司的攻击活动中,观察到了一个被追踪为“Asylum Ambuscade”的网络间谍组织。据称,Asylum Ambuscade于2022年3月首次被Proofpoint披露,至少从2020年便开始运作,曾针对帮助乌克兰难民的实体开展过网络钓鱼攻击活动。Asylum Ambuscade通常借助携带可运行恶意VBS代码的文档附件的鱼叉式网络钓鱼电子邮件来发起初始攻击,并于2022年6月之后开始利用CVE-2022-30190(Follina)漏洞。攻击者主要利用该漏洞启动MSI安装程序,进而部署该组织的Sunseed恶意软件。Sunseed是一个基于Lua的下载程序,该程序首先会在Windows启动文件夹中生成一个LNK文件以实现持久性,接着便将从C2服务器获取后续阶段的有效载荷Akhbot,并通过继续ping服务器以接收和执行额外的Lua代码。2023年,该组织持续更新攻击媒介,包括通过恶意Google Ads将用户重定向到运行恶意JavaScript代码的网站。同年3月,Asylum Ambuscade还开始部署名为“Nodebot”的新工具,该工具似乎是Ahkbot基于Node.js的代码实现。研究人员表示,Asylum Ambuscade在2023年针对的目标范围广泛,涉及北美、欧洲和中亚的银行客户、加密货币交易商、政府实体以及各种中小企业等。据统计,自2022年1月以来,Asylum Ambuscade已攻击4500名受害者,相当于每月大约265名受害者,对全球组织构成了严重威胁。

来源:

https://www.welivesecurity.com/2023/06/08/asylum-ambuscade-crimeware-or-cyberespionage/

Sidecopy近期针对印度国防、军事部门投送新后门FetaRAT

近日,安恒信息的研究人员披露了具有巴基斯坦背景的APT组织,SideCopy使用新后门FetaRAT针对印度国防和军事部门的攻击活动。通过分析本次攻击活动的样本,研究人员表示,此次攻击活动的样本托管在一家印度翻译公司网站上,样本主要针对印度国防、军事实体,而且攻击活动的初始阶段攻击手法仍旧以模仿Sidewinder组织为主。后续下发新的C#后门木马,研究人员将其命名为FetaRAT。该后门主要功能包括网络连接、信息获取、文件上传、截屏上传以及播放音频等。在此次攻击活动中,Sidecopy组织通过入侵合法网站elfinindia托管恶意文件,增加了攻击者的匿名性和隐蔽性,使其更难被追踪和发现。攻击链图如下图所示。

来源:

https://mp.weixin.qq.com/s/kiwP2rKfllbRq2Afn8jKWw

ITG10针对韩国政府、大学、智库和持不同政见者开展攻击

近日,IBM Security X-Force的研究人员发现了可能是模仿可信发件人的网络钓鱼行动。攻击由X-Force称为ITG10的组织精心策划,旨在传播RokRAT恶意软件。ITG10的TTP与APT37和ScarCruft存在重叠。初始接入方法是通过一个LNK文件进行的,该文件会投放两个Windows快捷方式文件,其中包含负责下载第二阶段RokRAT shellcode的混淆PowerShell脚本。RokRAT可以执行远程C2命令、数据渗漏、文件下载/上传和键盘记录。披露的诱饵文件表明ITG10可能针对的目标疑似为参与朝鲜半岛相关的外交政策制定的个人和组织,包括韩国政府、大学、智库和持不同政见者。

来源:

https://securityintelligence.com/posts/itg10-targeting-south-korean-entities/

披露BITTER的样本

近日,研究人员披露了BITTER组织的恶意样本,IOC信息如下所示。

Filename:Evaluation for Development Projects.chm

MD5:9cee927ab9dbfcee1105f6164d4c517e

URL:http://novasapothecary.com/REXI/info.php?max=%computername%*%username%

来源:

https://twitter.com/stopmalvertisin/status/1666834231983767558

攻击活动

瑞士政府遭受勒索软件和DDoS攻击的双重打击

近日,瑞士政府披露,其IT供应商Xplain遭到了Play勒索软件团伙的攻击,可能导致政府数据泄露。同时,瑞士政府还警告称,其多个网站和在线服务正面临着来自NoName黑客组织的DDoS攻击。这两起事件反映了政府和组织在利用第三方数据托管服务和公开提供在线服务时所面临的复杂威胁。据报道,Play勒索软件团伙于2023年5月23日入侵了Xplain,这是一家为瑞士各个政府部门、行政单位甚至军队提供软件解决方案的技术提供商。攻击者声称窃取了包含私密和机密数据、财务和税务细节等的各种文件。在2023年6月1日,Play勒索软件团伙在Xplain未能缴纳赎金后,公开了全部数据。瑞士政府目前表示,尽管目前对泄露数据的内容和有效性的调查仍在进行中,但很可能攻击者发布了属于联邦行政部门的数据。另一方面,NoName黑客组织是一个亲俄罗斯的网络攻击团体,自2022年初以来一直针对欧洲、乌克兰和北美的北约友好国家和实体发动DDoS攻击。

来源:

https://www.admin.ch/gov/en/start/documentation/media-releases.msg-id-95641.html

亲乌克兰黑客攻击俄罗斯银行服务商Infotel JSC

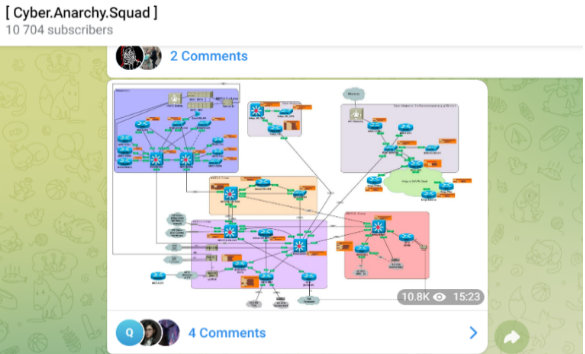

近日,亲乌克兰黑客组织Cyber.Anarchy.Squad声称对俄罗斯电信服务商Infotel JSC发起了一次攻击,导致该公司在周四晚上停止运行。Infotel JSC是一家总部位于莫斯科的公司,为俄罗斯央行和其他俄罗斯银行、网上商店和信贷机构提供连接服务。由于昨天的攻击,俄罗斯多家主要银行被切断了与国家银行系统的连接,无法进行在线支付。Infotel JSC在其网站上证实了这一事件,并表示正在恢复受到“大规模”攻击而损坏的系统。黑客披露的部分信息如下图所示。

来源:

https://securityaffairs.com/147307/hacktivism/cyber-anarchy-squad-hacks-infotel-jsc.html

数据泄露

8500万土耳其居民的敏感数据被泄露

近日,据网站Free Web Turkey称,土耳其公民和居民的敏感个人数据已通过名为Sorgu Paneli的网站泄露。该网站允许不受限制地访问个人数据,如身份证号码、姓名、地址、电话号码,甚至银行账户详细信息,以换取免费会员资格。付费会员可以获得更多私人信息,包括地契信息。据估计,大约有8500万土耳其公民和居民的敏感信息被该网站泄露。

来源:

https://medyanews.net/website-leak-exposes-sensitive-data-of-85-million-turkish-residents-report/

恶意软件

攻击者利用DoubleFinger部署GreetingGhoul加密货币窃取器

近日,据卡巴斯基报道称,攻击者正利用一个名为"DoubleFinger"的具有隐写功能的多阶段加载程序最终部署"GreetingGhoul"加密货币窃取器。攻击感染链始于包含恶意PIF附件的网络钓鱼邮件,一旦受害者打开执行,DoubleFinger就会开始启动第一个恶意软件加载阶段。DoubleFinger在第一个加载阶段为经过修改的“espexe.exe”(MS Windows应用程序二进制文件),其对DialogFunc进行了修补,以便执行恶意shellcode。通过散列解析API函数后,其将被添加到DialogFunc,接着shellcode继续从Imgur.com下载PNG图片。随后,shellcode在下载的图像中搜索Magic字节(0xea79a5c6),进而找到加密的有效载荷。加密的有效载荷包括:1)具有第四阶段有效载荷的PNG图片;2)一个加密的数据块;3)合法的java.exe二进制文件,主要用于DLL侧加载;4)DoubleFinger阶段2加载程序。GreetingGhoul恶意软件最终在第五阶段由创建的一个计划任务,在每天的特定时间执行,旨在窃取与加密货币相关的凭据。此外,经调查,部分DoubleFinger样本还下载了著名的商业RAT:Remcos,该木马经常被网络犯罪分子使用。研究人员表示,目前的主要受害者集中在欧洲、美国和拉丁美洲地区。

来源:

https://securelist.com/doublefinger-loader-delivering-greetingghoul-cryptocurrency-stealer/109982/

勒索软件

攻击者伪造俄罗斯游戏网站传播WannaCry-Imitator勒索软件

近期,CRIL的研究人员发现了一个针对俄语游戏玩家的网络钓鱼活动,攻击者伪造游戏官网Enlisted Game分发勒索软件。该伪造网站以某射击游戏下载页面为诱饵,下载的文件包含非恶意的游戏安装程序和勒索软件。该勒索软件以WannaCry 3.0命名,并使用wncry文件扩展名来加密文件,不过研究人员表示该程序并不是WannaCry勒索软件的真正变种。该勒索软件是开源勒索软件Crypter的修改版本,针对Windows平台,使用Python编写。勒索软件运行后,程序首先会创建一个互斥量,然后进行初始化,生成密钥文件。随后程序会创建一个需要被软件加密的文件列表,使用AES算法进行加密,加密成功后程序会在文件末尾添加后缀wncry。加密完毕后,程序会利用任务管理器从系统中删除卷镜像副本。一旦卷影副本被删除,勒索软件就会在系统中启动清理程序,执行删除加密文件列表等操作。最后,勒索软件以图形用户界面展示勒索声明。WannaCry 3.0 勒索软件的界面显示了Telegram帐户wncry_support_bot以及支付赎金的剩余时间、查看加密文件列表的按钮等信息。

来源:

https://blog.cyble.com/2023/06/13/threat-actor-targets-russian-gaming-community-with-wannacry-imitator/

往期推荐

Kimsuky使用社会工程手段攻击智库、学术界和媒体部门——每周威胁情报动态第131期(06.02-06.08)

Dark Pink继续以政府和军事组织为目标开展攻击活动——每周威胁动态第130期(05.26-06.01)

SideWinder APT组织针对中国和巴基斯坦持续进攻——每周威胁情报动态第129期(05.19-05.25)

Lancefly组织使用定制后门Merdoor针对南亚地区开展攻击——每周威胁情报动态第128期(05.12-05.18)

如有侵权请联系:admin#unsafe.sh