2023-6-9 09:2:18 Author: 白泽安全实验室(查看原文) 阅读量:8 收藏

APT攻击

Kimsuky使用社会工程手段攻击智库、学术界和媒体部门

APT-C-55(Kimsuky)组织以“生日祝福”为诱饵分发Quasar RAT的攻击活动分析

响尾蛇组织使用DLL侧加载Cobalt Strike攻击巴基斯坦政府

VMware揭秘TrueBot僵尸网络的攻击手法

披露BITTER的样本

攻击活动

Outlook被Anonymous Sudan DDoS攻击服务再次中断

Kaspersky披露利用零点击漏洞攻击iOS的Triangulation活动

漏洞情报

MOVEit Transfer中的零日漏洞被用于数据窃取

数据泄露

Scrubs & Beyond泄露400GB的用户和银行卡详细信息

恶意软件

恶意软件PowerDrop针对美国航空航天业

勒索软件

BlackSuit与Royal勒索软件存在高度相似性

APT攻击

Kimsuky使用社会工程手段攻击智库、学术界和媒体部门

近日,美国和韩国的网络安全和情报机构联合发布了一份关于朝鲜网络攻击者的警告,指出攻击者仿冒关键人物进行针对性网络攻击。这些攻击者属于朝鲜的APT组织Kimsuky,其利用钓鱼邮件和伪造的网站来诱使受害者输入自己的凭证,然后利用这些凭证来访问受害者的网络和数据。攻击目标包括政府、军事、外交、媒体、人权、研究等领域的机构和个人。美、韩机构提供了一些攻击者使用的域名、IP地址、电子邮件地址等,以帮助受影响的组织检测和防御这些攻击。

来源:

https://media.defense.gov/2023/Jun/01/2003234055/-1/-1/0/JOINT_CSA_DPRK_SOCIAL_ENGINEERING.PDF

APT-C-55(Kimsuky)组织以“生日祝福”为诱饵分发Quasar RAT的攻击活动分析

来源:

https://mp.weixin.qq.com/s/Sy09IsO_hL8fSPxvC6ZXjA

响尾蛇组织使用DLL侧加载Cobalt Strike攻击巴基斯坦政府

近日,深信服的研究人员监测到了响尾蛇组织使用钓鱼邮件攻击巴基斯坦政府单位的攻击事件。在本次攻击活动中,攻击者使用使用钓鱼邮件攻击政府单位,而且其邮件的附件名称为“Adv-16-2023”,这是关于巴基斯坦内阁部门发布的网络安全咨询16号文件。此外,钓鱼文件内容以文档被微软Azure云安全保护为由,引诱受害者下载带有密码的压缩包文件,压缩包中包含一个伪装成pdf文件的恶意lnk文件,用于下载第二阶段HTA下载脚本,最后劫持本地Onedrive客户端程序及其更新程序实现DLL侧加载,最终上线Cobalt Strike载荷。受害者机器中Onedrive定时更新的计划任务也会成为攻击者的持久化计划任务,整个攻击过程与之前披露的攻击大相径庭,但攻击过程更为简单,样本制作成本更低。

来源:

https://mp.weixin.qq.com/s/MZadlpXbpCfQAv41rtVm3A

VMware揭秘TrueBot僵尸网络的攻击手法

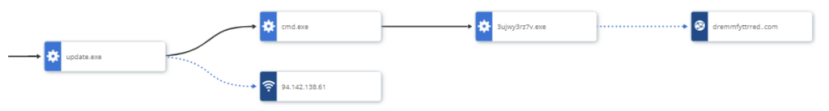

近日,VMware安全研究人员揭秘了一个名为TrueBot的僵尸网络的攻击手法。TrueBot是一个由Silence组织开发的下载器木马,利用Netwrix漏洞传播,可以收集被感染系统的信息,并作为进一步攻击的跳板。VMware的研究人员在2023年5月发现了TrueBot的活动,并对其进行了深入分析。TrueBot是一个持续发展的威胁,自2017年以来就存在,最近的版本还使用了Raspberry Robin(一种蠕虫)作为传播方式。尽管Silence组织以攻击银行和金融机构而闻名,但目前已知TrueBot也针对教育部门进行了攻击。此外,研究人员还对TrueBot是否与俄罗斯的组织EvilCorp(Indrik Spider)有关联的问题进行分析,但没有找到确凿证据。攻击链图如下图所示。

来源:

https://blogs.vmware.com/security/2023/06/carbon-blacks-truebot-detection.html

披露BITTER的样本

近日,研究人员披露了BITTER组织的恶意样本,IOC信息如下所示。

Filename:CCS20230522.rar、CCS20230522.chm

MD5:5c3c496869eab67c5742d522f9b35743、2fb6ffb8bd8861943893127d2956749b

URL:http://folkmusicstreams.com/TIME/mac.php?sit=%computername%*%username%

来源:

https://twitter.com/1zrr4h/status/1664311932445245451

攻击活动

Outlook被Anonymous Sudan DDoS攻击服务再次中断

近日,据媒体报道,Outlook.com在6月5日经历了两次重大中断之后,又发生了一系列的服务中断。Outlook用户在Twitter上抱怨电子邮件服务不稳定,影响了他们的工作效率。微软说这些故障是由技术问题引起的,并在Twitter上发布了更新说缓解了问题,之后又说问题再次发生。Anonymous Sudan声称对此次攻击负责,称他们在对微软进行DDoS攻击,并勒索1000000美元。虽然该说法尚未得到证实,但服务在过去24小时内一直运行缓慢,并被一系列的中断所困扰。

来源:

https://www.bleepingcomputer.com/news/microsoft/outlookcom-hit-by-outages-as-hacktivists-claim-ddos-attacks/

Kaspersky披露利用零点击漏洞攻击iOS的Triangulation活动

近日,Kaspersky披露了利用零点击漏洞攻击iOS设备的Triangulation活动。该活动至少从2019年开始,目前仍在进行中。攻击链始于通过iMessage服务向iOS设备发送的消息,附件中包含漏洞利用。该消息在没有任何用户交互的情况下触发了远程代码执行漏洞。利用漏洞从C2服务器下载多个后续阶段载荷,包括用于提权的其它漏洞以及最终payload。恶意代码以root权限运行,它支持一组用于收集系统和用户信息的命令,并且可以运行从C2作为插件模块下载的任意代码。此次攻击成功地感染了运行iOS 15.7的设备。

来源:

https://securelist.com/operation-triangulation/109842/

漏洞情报

MOVEit Transfer中的零日漏洞被用于数据窃取

近日,据媒体报道,黑客正在积极利用MOVEit Transfer文件传输软件中的漏洞(CVE-2023-34362)来窃取数据。这是一个SQL注入漏洞,可导致远程代码执行。Rapid7研究人员在被利用设备上发现了相同的名为human2.asp的webshell,位于c:\MOVEit Transfer\wwwroot\公共HTML文件夹中。Mandiant表示,他们的数据显示此次攻击始于5月27日。目前尚不清楚攻击者身份,但据悉已经有许多组织遭到入侵,数据被盗。Progress Software已发布针对本地和云的补丁。

来源:

https://www.bleepingcomputer.com/news/security/new-moveit-transfer-zero-day-mass-exploited-in-data-theft-attacks/

数据泄露

Scrubs & Beyond泄露400GB的用户和银行卡详细信息

近日,据媒体报道,Scrubs & Beyond以纯文本形式泄露了400 GB的用户PII和银行卡信息。该数据库于5月16日暴露,研究人员在5月25日发现,此后这些信息一直处于可公开访问的状态。目前,服务器拥有超过100000条客户记录,总计400 GB,且数据库大小和用户数量随着每天新增的信息而不断增长。泄露信息涉及姓名、电话、地址和内部凭据等个人信息,以及银行卡号、CVV代码和PayPal支付日志等财务信息。目前,该公司并未对此事作出回应,也未将该数据库保护起来。

来源:

https://www.hackread.com/scrubs-beyond-leaks-400gb-of-user-data/

恶意软件

恶意软件PowerDrop针对美国航空航天业

近日,Adlumin的研究人员披露了一种新型恶意PowerShell脚本PowerDrop,主要针对美国的航空航天业。研究人员上个月在美国一家国防承包商的系统中发现了恶意软件样本。目前其初始感染载体未知,研究人员推测,攻击者可能利用漏洞、钓鱼邮件或伪造软件下载网站来分发恶意脚本。它是由WMI服务执行的PowerShell脚本,并使用Base64进行编码以用作后门或RAT。该恶意软件还使用ICMP回显请求消息来启动与C2服务器的通信。

来源:

https://adlumin.com/post/powerdrop-a-new-insidious-powershell-script-for-command-and-control-attacks-targets-u-s-aerospace-defense-industry/

勒索软件

BlackSuit与Royal勒索软件存在高度相似性

BlackSuit是一种新出现的勒索软件,可以同时针对Windows和Linux用户。它在加密文件后添加blacksuit扩展名,并在目录中放置赎金说明,要求受害者访问其TOR聊天网站并支付赎金。它还建立了一个数据泄露网站,作为其双重敲诈策略的一部分,以公开受害者的数据作为威胁。研究人员在Twitter上发现,BlackSuit与另一种知名的勒索软件Royal存在一些联系。Royal勒索软件是2022年最引人注目的勒索软件家族之一,它在2023年5月初被用来攻击德克萨斯州达拉斯的IT系统。经过对两种勒索软件的样本进行比较,研究人员发现它们之间有极高的相似度,几乎是相同的。它们在函数、块和跳转方面的相似度都超过了98%。它们还使用了类似的命令行参数,但BlackSuit使用了不同的字符串,并增加了一些Royal没有的参数。此外,BlackSuit还使用了不同的加密算法和文件扩展名。

来源:

https://www.trendmicro.com/en_us/research/23/e/investigating-blacksuit-ransomwares-similarities-to-royal.html

往期推荐

Dark Pink继续以政府和军事组织为目标开展攻击活动——每周威胁动态第130期(05.26-06.01)

SideWinder APT组织针对中国和巴基斯坦持续进攻——每周威胁情报动态第129期(05.19-05.25)

Lancefly组织使用定制后门Merdoor针对南亚地区开展攻击——每周威胁情报动态第128期(05.12-05.18)

Kimsuky使用新侦察工具ReconShark在全球范围内开展网络间谍活动——每周威胁情报动态(05.05-05.11)

如有侵权请联系:admin#unsafe.sh