2023.05.11~05.18

攻击团伙情报

SideCopy伪装注册邀请表格进行攻击

Water Orthrus 的新活动提供 Rootkit 和网络钓鱼模块

OilAlpha:可能是支持胡塞组织的组织,目标是整个阿拉伯半岛的实体

UNC3944:使用 Azure 串行控制台秘密访问虚拟机

Kimsuky 组织使用 Meterpreter 攻击 Web 服务器

盲眼鹰的子组?来自Hagga组织的近期攻击活动分析

介绍SideWinder 基础设施的详细信息

攻击行动或事件情报

多个勒索软件团伙使用 Babuk 代码加密 VMWare ESXi 服务器

Lemon Group以预感染设备为起点开展网络犯罪业务

MEME#4CHAN 网络钓鱼攻击使用PowerShell代码来投放 XWorm 有效负载

新发现的RA Group利用泄露的 Babuk 源代码危害美国和韩国的公司

攻击者利用 Wordpress 插件中的示例漏洞利用代码

威胁者在macOS 攻击中使用的开源 Cobalt Strike 端口“Geacon”

疑似俄罗斯黑客组织在中亚进行间谍活动散布DownEx

恶意软件

8220 Gang近期实施新策略

恶意代码情报

剖析 Rancoz 勒索软件

yayaya Miner挖矿木马分析

新的网络钓鱼即服务“Greatness”已经在野外出现

用于交付 Redline Stealer 的恶意 AI 工具广告

Linux挖矿木马分析

狙击恶意软件“Snake”

BlackSuit 勒索软件攻击 Windows 和 Linux 用户

漏洞情报

披露五个漏洞利用Netgear Nighthawk RAX30路由器进行攻击

攻击团伙情报

01

SideCopy伪装注册邀请表格进行攻击

披露时间:2023年5月11日

情报来源:https://mp.weixin.qq.com/s/sYk4pTMJloRuogBMnD3hRg

相关信息:

SideCopy组织从2020年9月被安全厂商Quick Heal发布报告披露了以来一直持续保持活跃,当时其针对印度国防部门发起攻击,攻击最早可以回溯到2019年,因为攻击手法模仿APT-C-24(响尾蛇)组织,所以其攻击行动被命名为SideCopy。SideCopy主要针对印度的国防、军事进行窃密活动,其在早期的攻击活动主要通过模仿响尾蛇组织的攻击手法,并以此迷惑安全研究人员。

其一直被怀疑是APT-C-56(透明部落)的下属组织,在去年年初,透明部落与SideCopy被发现利用相同的基础设施并使用相同主题针对相似目标行动。研究人员监测到了SideCopy在早期伪装注册邀请表格的攻击活动样本,推测是之前行动未被发现的样本,样本利用诱饵文档通过dropper释放credwiz后侧加载同一文件夹下的duser对中招用户持续监控。

02

Water Orthrus 的新活动提供 Rootkit 和网络钓鱼模块

披露时间:2023年5月15日

情报来源:https://www.trendmicro.com/en_us/research/23/e/water-orthrus-new-campaigns-deliver-rootkit-and-phishing-modules.html

相关信息:

自 2021 年以来,研究人员一直在跟踪称为 Water Orthrus 的威胁行为者的活动,该行为者通过按安装付费 (PPI) 网络分发 CopperStealer 恶意软件。威胁行为者出于不同目的多次升级和修改恶意软件,例如注入网络广告、获取个人信息和窃取加密货币。我们认为它们与 2019 年报告为“ Scranos ”的威胁活动有关。2023 年 3 月观察到两个传播新恶意软件的活动,研究人员将其命名为 CopperStealth 和 CopperPhish。这两种恶意软件都具有与 CopperStealer 相似的特征,并且很可能是由同一作者开发的,相信这些活动很可能是 Water Orthrus 的新活动。这篇博文讨论了研究人员对 CopperStealth 和 CopperPhish 感染链的分析,以及它们与 Water Orthrus 的相似之处。

03

OilAlpha:可能是支持胡塞组织的组织,目标是整个阿拉伯半岛的实体

披露时间:2023年5月16日

情报来源:https://www.recordedfuture.com/oilalpha-likely-pro-houthi-group-targeting-arabian-peninsula

相关信息:

自 2022 年 5 月以来,研究人员 一直在跟踪威胁组织 OilAlpha 正在进行的活动,并将其与可能支持亲胡塞运动议程的威胁行为者联系起来。

该组织极有可能将与非政府、媒体、国际人道主义和发展部门相关的实体作为目标。几乎可以肯定,目标实体在也门、安全、人道主义援助和重建事务上有共同利益。据报道,该组织的行动包括针对参加沙特阿拉伯政府主导的谈判的人员;再加上使用模仿与沙特阿拉伯政府和阿联酋人道主义组织(以及其他组织)有关的实体的欺骗性 Android 应用程序。在撰写本文时,研究人员怀疑攻击者的目标是 Houthis 想要直接访问的个人。

OilAlpha 威胁参与者极有可能参与间谍活动,因为手持设备是 SpyNote 和 SpyMax 等远程访问工具 (RAT) 的目标。此外还观察到 njRAT 样本与与该组织相关的 C2 进行通信,这使得 OilAlpha 可能使用其他恶意软件进行测试或攻击操作。

04

UNC3944:使用 Azure 串行控制台秘密访问虚拟机

披露时间:2023年5月16日

情报来源:https://www.mandiant.com/resources/blog/sim-swapping-abuse-azure-serial

相关信息:

2022年,研究人员发现以微软Azure为中心的攻击者活动,研究人员认为是UNC3944所为。据调查显示,攻击者恶意使用Azure虚拟机(VM)的串行控制台,在客户环境中安装第三方远程管理软件。这种攻击方法很独特,因为它避开了Azure内部采用的许多传统检测方法,并为攻击者提供了对虚拟机的完全管理权限。不幸的是,云资源往往被误解,导致错误的配置,使这些资产容易受到攻击者的攻击。虽然初始访问、横向移动和持久性的方法因攻击者而异,但有一点是明确的:攻击者已经盯上了cloud。

05

Kimsuky 组织使用 Meterpreter 攻击 Web 服务器

披露时间:2023年5月15日

情报来源:https://asec.ahnlab.com/ko/52662/

相关信息:

研究人员最近证实,Kimsuky 攻击组织正在向 Web 服务器分发恶意代码。Kimsuky 是一个被确定为受朝鲜支持的威胁组织,自 2013 年以来一直活跃。早期对韩国境内与朝鲜有关的研究机构进行过攻击,2014年对韩国能源机构进行过攻击,2017年以来还对韩国以外的国家进行过攻击。

其博客分析披露了Kimsuky集团的各种攻击案例,鱼叉式钓鱼主要涉及将MS Office文档文件和CHM、OneNote。Kimsuky 组的攻击案例主要使用鱼叉式钓鱼等社会工程攻击,但这里处理的是针对Web 服务器的攻击。Kimsuky在攻击成功后安装了Metasploit Meterpreter恶意软件后门,同时也证实了安装Go语言开发的代理恶意软件的历史。

06

盲眼鹰的子组?来自Hagga组织的近期攻击活动分析

披露时间:2023年5月17日

情报来源:https://mp.weixin.qq.com/s/QTSefcnpZ9AeG0v2SIpwuA

相关信息:

奇安信威胁情报中心红雨滴团队一直以来都在对全球各大APT组织进行追踪,在对南美洲相关APT组织盲眼鹰(APT-Q-98)进行追踪时我们发现,自2022年至今,从哥伦比亚上传了上百个诱饵pdf文件,这些诱饵pdf大多通过电子邮件进行传播,这些诱饵常伪装成哥伦比亚的相关机构,包括哥伦比亚司法部门、税务和海关总局、哥伦比亚银行Davivienda、财务部、交通部、律师事务所等。这些pdf文件在正文中嵌入了压缩包密码,并诱导受害者点击短链接下载压缩包,解压后点击执行伪装为pdf的VBS脚本,从而开启一个复杂的多阶段无文件感染链,最终加载远控软件。

通过追踪发现,以及对开源报告的梳理,我们觉得盲眼鹰与Hagga组织TTP过于相似,或许它俩混杂在一起,令人难以区分开来。在没有确凿证据的前提下,我们提出了一些猜想,希望在后续的威胁狩猎过程中可以发现更多线索来佐证猜想。

07

介绍SideWinder 基础设施的详细信息

披露时间:2023年5月17日

情报来源:https://www.group-ib.com/blog/hunting-sidewinder/

相关信息:

SideWinder 是最活跃、最多产的威胁行为者之一。据报道,2021 年 6 月至 11 月期间该团体目标在亚洲有多达61 个组织活动。这篇博文提供了以前未知的,且属于APT组织SideWinder 基础设施的详细信息。此外,研究人员分享了Shodan的搜寻规则,以帮助网络安全专家、威胁搜寻者和企业网络安全团队抢先制止并防止 SideWinder 攻击。

SideWinder 的服务器可以使用这篇博文中描述的几种搜索规则来检测。研究人员检测到55 个以前未知的 IP 地址,SideWinder 可以在未来的攻击中使用这些地址。SideWinder 使用已识别的服务器作为模仿巴基斯坦、中国和印度政府组织的域记录。

攻击行动或事件情报

01

多个勒索软件团伙使用 Babuk 代码加密 VMWare ESXi 服务器

披露时间:2023年5月11日

情报来源:https://www.sentinelone.com/labs/hypervisor-ransomware-multiple-threat-actor-groups-hop-on-leaked-babuk-code-to-build-esxi-lockers/

相关信息:

在整个 2023 年初,研究人员观察到基于 Babuk(又名Babak、Babyk)的 VMware ESXi 勒索软件有所增加。2021 年 9 月的 Babuk 泄密事件让研究人员对有组织的勒索软件集团的开发运作有了前所未有的洞察力。

研究人员发现泄露的Babuk源代码与归属于Conti和REvil的ESXi储物柜之间有重叠,后者的迭代与彼此极为相似。将它们与泄露的Conti Windows储物柜源代码进行了比较,发现共享的、定制的功能名称和特征。此外还发现了使用 Babuk 源代码生成更易识别的 ESXi 锁柜的较小型勒索软件操作。Ransom House 的 Mario 和以前未记录的 ESXi 版本的 Play Ransomware 构成了不断增长的 Babuk 后裔 ESXi 储物柜景观中的一小部分。

02

Lemon Group以预感染设备为起点开展网络犯罪业务

披露时间:2023年5月17日

情报来源:https://www.trendmicro.com/en_us/research/23/e/lemon-group-cybercriminal-businesses-built-on-preinfected-devices.html

相关信息:

这篇博文介绍了名为 "Lemon Group "的威胁行为者在市场上销售的预感染设备上建立的赚钱业务和货币化战略。它还概述了这些设备是如何被感染的,使用的恶意插件,以及这些团体的职业关系。据报道,2016 年,Triada恶意软件被植入多台设备,2019 年,谷歌证实了第三方供应商在未通知 OEM 公司的情况下使用 OEM 图像的案例。研究人员发现该团伙至少从 2018 年就将其变成了一家犯罪企业并建立了网络。

将该恶意软件确定为 Guerrilla,并由Lemon Group根据其面向客户页面的 URL 部署(研究人员首次报告 SMS PVA 僵尸网络活动后更改了其网站 URL)确定了他们后端的基础设施,包括恶意插件和命令与控制 (C&C) 服务器,并观察到重叠:Guerrilla 恶意软件与 Triada 运营商的通信和/或网络流的交换。

03

MEME#4CHAN 网络钓鱼攻击使用PowerShell代码来投放 XWorm 有效负载

披露时间:2023年5月12日

情报来源:https://www.securonix.com/blog/securonix-threat-labs-security-meme4chan-advisory/

相关信息:

在过去的几个月里,研究人员发现并跟踪了一场有趣且持续的攻击活动。攻击活动(由 Securonix 跟踪为 MEME#4CHAN)利用相当不寻常的充满模因的 PowerShell 代码,然后是经过高度混淆的 XWorm 有效负载来感染其受害者。今天将对整个攻击链进行深入的技术分析,从网络钓鱼电子邮件样本开始,涵盖混淆方法,最后分析从 .NET 程序集解码的最终二进制有效负载,从而深入研究此活动在 PowerShell 中。

攻击从恶意的 Microsoft Office Word 文档开始,似乎针对各种企业,包括德国/.de 电子邮件地址。自从 Microsoft 决定默认禁用宏执行以来,Microsoft Word 附件就不再受欢迎了,但是今天,当研究人员深入研究收集到的样本之一时,尝试从无宏文档中执行代码的行为至今仍在广泛使用。

04

新发现的RA Group利用泄露的 Babuk 源代码危害美国和韩国的公司

披露时间:2023年5月15日

情报来源:https://blog.talosintelligence.com/ra-group-ransomware/

相关信息:

研究人员最近发现了一个新的勒索软件参与者 RA Group,它于 2023 年 4 月出现,似乎在其攻击中使用了泄露的 Babuk 源代码。2021 年 9 月,据称 Babuk 组织成员泄露了其勒索软件的完整源代码后,利用泄露的 Babuk 代码出现了各种勒索软件系列。研究人员编制了这些攻击的时间表,这些攻击是由不同的参与者使用从泄露的源代码分支出来的勒索软件系列进行的。

该组织正在发起双重勒索攻击。与其他勒索软件参与者一样,RA Group 也经营着一个数据泄露网站,他们威胁要发布从未能在指定时间内与他们联系或不满足他们的赎金要求的受害者那里泄露的数据。这种形式的双重勒索增加了受害者支付所要求的赎金的机会。

05

攻击者利用 Wordpress 插件中的示例漏洞利用代码

披露时间:2023年5月11日

情报来源:https://www.akamai.com/blog/security-research/attackers-leverage-sample-exploit-wordpress-plugin

相关信息:

研究人员在宣布影响超过 200 万个站点的 WordPress 自定义字段插件中存在严重漏洞后,一直在分析攻击企图活动。利用此漏洞可能导致反射式跨站点脚本 (XSS) 攻击,在这种攻击中,恶意代码被注入受害站点并推送给其访问者。

分配为CVE-2023-30777 的漏洞最初于今年 2 月被发现,CVSS 基本评分为 7.1。对此的利用会导致反射 XSS 攻击,威胁行为者可以在其中将恶意脚本、重定向、广告和其他形式的 URL 操作注入受害站点。反过来,这会将这些非法脚本推送给受影响站点的访问者。这种操纵对网站所有者来说基本上是盲目的,使这些威胁更加危险。

06

威胁者在macOS 攻击中使用的开源 Cobalt Strike 端口“Geacon”

披露时间:2023年5月15日

情报来源:https://www.sentinelone.com/blog/geacon-brings-cobalt-strike-capabilities-to-macos-threat-actors/

相关信息:

Geacon 是一个项目,四年前首次出现在Github上,作为 Cobalt Strike Beacon 的 Go 实现。尽管被广泛分叉,但研究人员直到最近才观察到针对 macOS 目标部署的东西。

在 VirusTotal 上观察到的有效载荷的分析表明,似乎发生变化的是匿名中国开发人员使用句柄“z3ratu1”开发的两个 Geacon 分支的流行程度。在 2022 年 10 月下旬的一篇博文中,z3ratu1 表示“有一天我刚去购物,看到这个项目 geacon,所以出现了这个玩具项目及其开发指南”。不久之后,即去年 11 月 10 日,第一个 Mach-O Geacon 有效载荷被提交给 VirusTotal。

到今年 4 月,由 z3ratu1 开发的公共geacon_plus和私人(可能出售)geacon_pro项目“获得了近 1k 星”,并被添加到404 Starlink 项目,这是一个开源红队和渗透的公共回购协议智造创宇实验室维护的工具。同月,还观察到两种不同的 Geacon 有效载荷提交给 VirusTotal,其中一种特别带有真正恶意活动的特征。

07

疑似俄罗斯黑客组织在中亚进行间谍活动散布DownEx恶意软件

披露时间:2023年5月10日

情报来源:https://www.bitdefender.com/blog/businessinsights/deep-dive-into-downex-espionage-operation-in-central-asia/

相关信息:

2022年底,研究人员监测到针对哈萨克斯坦外国政府机构和阿富汗的网络攻击活动并于近日披露相关信息,此次活动中的恶意软件家族被命名为DownEx。根据其攻击目标、冒充外交官的文档元数据以及主要进行数据窃取行为,判断DownEx背后有国家支持。由于其使用了在俄语国家流行的Microsoft Office 2016破解版,并且后门程序使用两种语言编写(APT28组织曾使用过该种方式),将此次攻击活动归因为俄罗斯组织。

研究人员推测攻击者利用钓鱼式鱼叉攻击,诱导用户下载附件exe文件,文件打开后,表面上是展示一个word文档,暗地里则会运行hta文件,执行脚本代码外联C2。研究中并未成功获取C2返回的信息,因此猜测此次外联C2的目的是获取进一步的权限维持。此外,还监测到一个经Python混淆工具PyArmor混淆的脚本,该脚本的功能是建立与C2服务器的加密通信,同时还发现了多个用C++编写的新恶意软件样本,并将这一系列脚本命名为DownEx。这些脚本的主要目的是窃取敏感数据。

08

8220 Gang近期实施新策略

披露时间:2023年5月16日

情报来源:https://www.trendmicro.com/en_us/research/23/e/8220-gang-evolution-new-strategies-adapted.html

相关信息:

8220 Gang(也称为“8220 Mining Group”,源于他们使用端口 8220进行命令和控制或 C&C 通信交换)自2017 年以来一直活跃,并继续扫描云和容器环境中的易受攻击的应用程序。研究人员记录了该组织针对 Oracle WebLogic、Apache Log4j、Atlassian Confluence漏洞和错误配置的 Docker 容器,以在 Linux 和 Microsoft Windows 主机中部署加密货币矿工。据记录,该组织在其活动中使用了 Tsunami 恶意软件、XMRIG cryptominer、masscan 和 spirit 等工具。

查看其他研究人员关于该团伙最近活动的文件,似乎威胁行为者最近几个月一直很活跃。本文探讨了最近观察到的利用研究人员的一个蜜罐捕获的Oracle WebLogic 漏洞CVE-2017-3506的攻击。此漏洞的 CVSS 评分为 7.4,会影响 Oracle WebLogic 的 WLS 安全组件,当被利用时,攻击者可以使用特制的 XML 文档通过 HTTP 请求远程执行任意命令。这允许攻击者未经授权访问敏感数据或破坏整个系统。

恶意代码情报

01

剖析 Rancoz 勒索软件

披露时间:2023年5月11日

情报来源:https://blog.cyble.com/2023/05/11/dissecting-rancoz-ransomware/

相关信息:

研究人员一直在密切监视最新的威胁,包括勒索软件、远程访问木马 (RAT) 和窃取程序等,并一直在发布有关这些威胁的博客,让读者了解最新情况。

最近发现了一个名为 Rancoz 的勒索软件变体,最初由研究人员@siri_urz识别。经分析,该勒索软件与 Vice Society 勒索软件有显着的相似之处和重叠之处。

Rancoz 勒索软件组织采用双重勒索技术来最大限度地提高从受害者那里收到付款的机会。这种技术不仅涉及加密受害者的数据,还涉及来自 TA 的威胁,要求他们在指定的泄漏站点上发布被盗数据。

02

yayaya Miner挖矿木马分析

披露时间:2023年5月11日

情报来源:https://mp.weixin.qq.com/s/UYdze4yt2OoWoTcK0qY3Mw

相关信息:

近期,研究人员获取到一批活跃的挖矿木马样本,研究人员分析后将该样本命名yayaya Miner。该木马样本最早出现于2022年11月底,主要通过SSH弱口令暴力破解活动进入受害主机传播挖矿木马,主要挖矿币种为门罗币,针对系统为Linux系统。该木马样本的主要功能有加密初始脚本、删除竞品挖矿、删除系统日志、使用开源工具隐藏内核模块等。

yayaya Miner利用shc工具把初始攻击脚本文件转换成二进制可执行文件(ELF),使用RC4加密算法对其进行加密。初始攻击脚本文件的功能包括删除系统日志、创建yayaya等目录、删除特定IP的网络连接、下载门罗币挖矿程序以及使用开源工具Diamorphine进行隐藏操作等。此外,该脚本还会将其挖矿进程注入内存进行隐藏,增加反病毒软件的检测难度。

03

新的网络钓鱼即服务“Greatness”已经在野外出现

披露时间:2023年5月10日

情报来源:https://blog.talosintelligence.com/new-phishing-as-a-service-tool-greatness-already-seen-in-the-wild/

相关信息:

至少从 2022 年中期开始,一种名为“Greatness”的先前未报告的网络钓鱼即服务 (PaaS) 产品已被用于多个网络钓鱼活动。

当受害者收到一封恶意电子邮件时,攻击就开始了。该电子邮件通常包含一个 HTML 文件作为附件,并以共享文档为借口,引导受害者打开 HTML 页面。一旦受害者打开附加的 HTML 文件,Web 浏览器就会执行一小段经过混淆的 JavaScript 代码,与攻击者的服务器建立连接,以获取网络钓鱼页面的 HTML 代码,并在同一浏览器窗口中将其显示给用户。

然后该页面将受害者重定向到 Microsoft 365 登录页面,该页面通常预先填写了受害者的电子邮件地址,以及他们公司使用的自定义背景和徽标。受害者提交密码后,PaaS 将连接到 Microsoft 365,模拟受害者并尝试登录。

04

用于交付 Redline Stealer 的恶意 AI 工具广告

披露时间:2023年5月12日

情报来源:https://www.trendmicro.com/en_us/research/23/e/malicious-ai-tool-ads-used-to-deliver-redline-stealer.html

相关信息:

ChatGPT 等人工智能 (AI) 工具的日益普及使其成为威胁行为者的有吸引力的目标,这些威胁行为者现在利用它们作为社会工程策略来诱使受害者下载恶意软件植入程序,最终导致部署 Vidar 和 Redline 等窃取程序。最近,研究人员一直在观察谷歌搜索引擎中与人工智能工具相关主题的恶意广告活动。

05

Linux挖矿木马分析

披露时间:2023年5月15日

情报来源:https://mp.weixin.qq.com/s/Y8BZJgWbcqHngcepL0HBmQ

相关信息:

本报告主要分析以下样本:

•shell类:

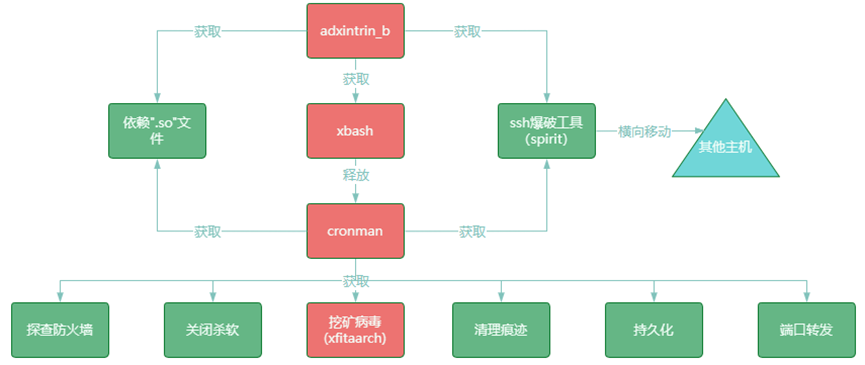

1.adxintrin_b & cronman

这两个shell文件功能高度相似,且作用于攻击的整个生命周期。其主要行为包括:获取恶意文 件、运行挖矿病毒、持久化、清楚记录、横向移动。

2.xbash

该文件是一个Makeself文件,其主要功能是释放"cronman"并执行。

•ELF类

1.libgcc_a & xfitaarch.sh

这两个文件为本次攻击的最终payload,其为XMrig挖矿病毒的变种。

2.spirit & sshpass

该文件为linux下ssh暴力破解组件,其会对内网中的其他主机进行ssh暴破,以实现横向移动。

06

狙击恶意软件“Snake”

披露时间:2023年5月9日

情报来源:https://www.nsa.gov/Press-Room/Press-Releases-Statements/Press-Release-View/Article/3389044/us-agencies-and-allies-partner-to-identify-russian-snake-malware-infrastructure/

相关信息:

恶意网络行为者使用 Snake 通过北大西洋公约组织 (NATO) 国家的受害者访问和泄露敏感的国际关系文件以及其他外交通信。在美国,FSB 受害的行业包括教育机构、小企业和媒体组织。地方政府、金融、制造和电信等关键基础设施部门也受到了影响。通常,Snake 恶意软件被部署到网络上面向外部的基础设施节点。从那里开始,它使用内部网络上的其他工具、技术、策略和程序 (TTP) 来执行额外的利用操作。

此文章重点关注 Snake 的最新变体之一。它提供了 Snake 归因于 FSB 的背景以及详细的技术信息和缓解建议,以帮助网络防御者防范与 Snake 相关的恶意活动。

07

BlackSuit 勒索软件攻击 Windows 和 Linux 用户

披露时间:2023年5月12日

情报来源:https://blog.cyble.com/2023/05/12/blacksuit-ransomware-strikes-windows-and-linux-users/

相关信息:

研究人员遇到了一个名为 BlackSuit 的新勒索软件组,该组由Unit 42, Palo Alto Networks发布。Threat Actors (TA) 正在使用 BlackSuit 勒索软件针对 Windows 和 Linux 操作系统用户。

根据研究人员的观察,已发现 BlackSuit Linux 变体的代码与 Royal 勒索软件有相似之处。BlackSuit 勒索软件通过洋葱网站与其受害者进行通信,并且尚未公开其受害者的任何信息。

漏洞情报

01

披露五个漏洞利用Netgear Nighthawk RAX30路由器进行攻击

披露时间:2023年5月11日

情报来源:https://claroty.com/team82/research/chaining-five-vulnerabilities-to-exploit-netgear-nighthawk-rax30-routers-at-pwn2own-toronto-2022

相关信息:

PaperCut 漏洞,跟踪为 CVE-2023-27350,是 PaperCut MF 或 NG 8.0 或更高版本中的严重未经身份验证的远程代码执行缺陷,已在勒索软件攻击中被利研究人员披露了NETGEAR 的 Nighthawk RAX30路由器的五个漏洞,作为其研究和参与去年 12 月Pwn2Own 多伦多黑客竞赛的一部分。

成功的攻击可能允许攻击者监控用户的互联网活动、劫持互联网连接并将流量重定向到恶意网站或将恶意软件注入网络流量。攻击者还可以利用这些漏洞访问和控制联网的智能设备(安全摄像头、恒温器、智能锁),更改路由器设置(包括凭据或 DNS 设置),或使用受感染的网络对其他设备或网络发起攻击。

以下是攻击利用的五个漏洞:

CVE-2023-27357

CVE-2023-27367

CVE-2023-27368

CVE-2023-27369

CVE-2023-27370

点击阅读原文至ALPHA 6.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh