2023-5-5 09:2:19 Author: 白泽安全实验室(查看原文) 阅读量:42 收藏

APT攻击

攻击活动

数据泄露

恶意软件

勒索软件

APT攻击

Charming Kitten使用BellaCiao恶意软件针对多国开展攻击

近日,Bitdefender Labs的研究人员披露了具有伊朗背景的APT组织,Charming Kitten正针对美国等国家的关键基础设施发起攻击,并在攻击中似乎使用了一种名为BellaCiao的恶意软件。目前,其影响范围已波及美国、欧洲、中东(土耳其)和印度等。Charming Kitten组织自2014年以来主要针对伊朗国内持不同政见者、记者和反政府的个人,并且主要依靠社会工程学和鱼叉式网络钓鱼策略来接入目标。而BellaCiao则是一种植入式恶意软件,可根据C2服务器的指令下载额外的恶意软件。此外,其名称似乎源自于一首以反抗和自由为主题的意大利民歌,研究人员推测伊朗攻击者使用“BellaCiao”可能象征着他们与世界的斗争。目前,Charming Kitten最新活动的初始感染媒介未知,但大概率是借助Microsoft Exchange(如ProxyShell/ProxyNotShell/OWASSRF)或类似的软件漏洞。成功部署恶意软件后,BellaCiao将使用PowerShell命令禁用Microsoft Defender,并创建一个新的服务实例以建立持久性。攻击链图如下图所示。

https://www.bitdefender.com/blog/businessinsights/unpacking-bellaciao-a-closer-look-at-irans-latest-malware/

Nomadic Octopus组织通过入侵塔吉克斯坦电信运营商成功监视18个实体

近日,Prodaft的研究人员披露,一个名为“Nomadic Octopus”的俄罗斯APT组织成功渗透了一家塔吉克斯坦电信运营商,以监视18个实体,包括政府官员和公共服务基础设施。作为被跟踪为Paperbug活动的一部分,此次网络间谍行动破坏的设备非常广泛,从个人计算机到OT设备。Nomadic Octopus(也被称为DustSquad)至少从2014年便开始活跃,以攻击中亚(主要是阿富汗和前苏联国家)的个人和外交实体为目标而闻名。Prodaft表示,Nomadic Octopus在Paperbug活动中使用了多台服务器作为其后门和工具的C2。在本次活动中,攻击者的主要特点是使用了公开渠道可获得的攻击工具,并且在需要时,攻击者还会将工具的名称更改为通用的程序,如Google Update、Chrome Update、Java Update和Google Crash Handler等,以获得防火墙许可或额外特权。

来源:

https://www.prodaft.com/m/reports/PAPERBUG_TLPWHITE-1.pdf

APT28利用伪造的Windows更新指南攻击乌克兰政府

近日,乌克兰计算机应急响应小组(CERT-UA)表示,俄罗斯黑客正针对该国的各个政府机构发送恶意电子邮件,这些电子邮件据称包含有关如何更新Windows以防御网络攻击的说明。CERT-UA的研究人员认为,具有俄罗斯背景的APT组织APT28(又名Fancy Bear)发送了这些电子邮件,并且冒充了目标政府实体的系统管理员,以便更容易地欺骗受害者。为此,攻击者在攻击准备阶段使用了通过未知方式获取的真实雇员姓名创建了@outlook.com电子邮件地址。恶意电子邮件建议收件人运行PowerShell命令,而不是按照正常流程升级Windows系统。此命令在计算机上下载PowerShell脚本,模拟Windows更新过程,同时在后台下载第二个PowerShell有效载荷。第二阶段的payload是一个基本的信息收集工具,它滥用“tasklist”和“systeminfo”命令来收集数据,并通过HTTP请求将它们发送到Mocky服务。Mocky是一个合法的应用程序,可以帮助用户生成自定义HTTP响应,APT28滥用了该服务进行数据泄露。CERT-UA建议系统管理员限制在关键计算机上启动PowerShell和监控连接到Mocky服务API的网络流量。

来源:

https://cert.gov.ua/article/4492467

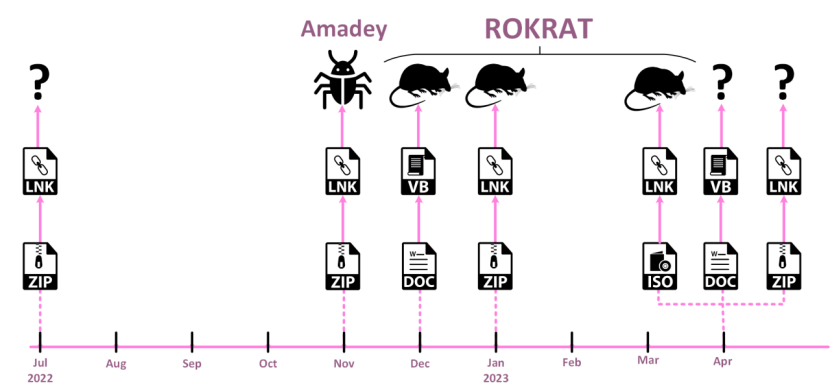

APT37使用大量LNK文件传递RokRAT恶意软件

近日,安全公司Check Point的安全研究人员发现,自2022年7月以来,具有朝鲜背景的APT组织,ScarCruft一直在使用LNK文件来传播RAT木马RokRAT。ScarCruft(APT37、Reaper和RedEyes)是一个专门针对韩国个人和实体进行鱼叉式网络钓鱼攻击的APT组织,旨在投递多个后门并进行间谍活动。该组织的主要恶意软件是RokRAT(Windows平台为DOGCALL,macOS平台为CloudMensis,Android平台为RambleOn),这意味着其所拥有的后门正在被积极开发和维护。RokRAT及其变体旨在执行广泛的网络间谍活动,例如:窃取凭证、数据泄露、捕获屏幕截图、收集系统信息、命令和shellcode的执行、文件和目录管理。收集到的信息,其中一些存储为MP3文件(用于伪装),通过Dropbox、Microsoft OneDrive、pCloud和Yandex Cloud服务发送给攻击者。此外,该组织使用的其他恶意软件包括但不限于Chinotto、BLUELIGHT、GOLDBACKDOOR、Dolphin和M2RAT。在2022年11月的另一波攻击中,攻击者也使用了包含LNK文件的ZIP存档来部署Amadey加载程序以投递额外的有效载荷。研究人员表示,使用LNK文件可以通过简单的双击启动有效感染链,这比需要额外点击才能感染的n-day漏洞或Microsoft Office宏更可靠。攻击链图以及时间线如下图所示。

来源:

https://research.checkpoint.com/2023/chain-reaction-rokrats-missing-link/

披露APT28的样本

近日,研究人员披露了APT28组织的恶意样本,IOC信息如下所示。

Filename:1e88179a-3105-4a5c-9eb3-aebea36e9c21.ps1

MD5:d5ab587aaa4bf24d17ab42179b798b10

URL:https://run.mocky.io/v3/1e88179a-3105-4a5c-9eb3-aebea36e9c21/

来源:

https://twitter.com/stopmalvertisin/status/1653441365496459270

攻击活动

德国IT供应商Bitmarck遭到攻击所有系统暂时关闭

近日,据媒体报道,德国IT服务供应商遭到了网络攻击。Bitmarck是德国最大的IT公司之一,为公共健康保险领域的80多家组织提供技术基础设施和服务。检测到攻击后,该公司立刻关闭了客户和内部系统,以及数据中心。该公司指出没有发生数据泄露,存储在EHR中的患者数据不会受到本次攻击的影响。尽管服务正在逐渐恢复,但Bitmarck预计服务中断仍将继续。该公司没有透露有关攻击的更多细节。此外,在今年的1月份,Bitmarck发生过数据泄露,并影响了超过300000名保单持有人。

来源:

https://securityaffairs.com/145568/hacking/bitmarck-cyberattack.html

数据泄露

通信公司T-Mobile发生数据泄露

近日,据媒体报道,通信公司T-Mobile披露了今年的第二起数据泄露事件。据悉,攻击发生于从2月下旬开始的一个多月内,攻击者可以访问其数百名客户的个人信息。此次事件仅影响了836名用户,而且泄露的信息量非常广泛,受影响的个人将面临身份盗用和钓鱼攻击。T-Mobile已为受影响用户重置帐户PIN,并通过Transunion myTrueIdentity提供两年的免费信用监控和身份盗窃检测服务。1月份,T-Mobile遭到了2023年的首次数据泄露,攻击者窃取了3700万用户的个人信息。

来源:

https://www.bleepingcomputer.com/news/security/t-mobile-discloses-second-data-breach-since-the-start-of-2023/

恶意软件

针对企业网络的新恶意软件工具包——Decoy Dog

近日,Infoblox的研究人员通过对超过700亿条DNS记录的分析后发现了一种名为Decoy Dog的新型复杂恶意软件工具,其目标是企业网络。Decoy Dog,顾名思义,是规避性的,采用策略性的域名老化和DNS查询技术,通过将一系列DNS查询与命令和控制(C2)服务器通信,以躲避检测。Infoblox在上月底发布的一份咨询报告中表示“Decoy Dog是一个聚合型的工具包,具有许多非常不寻常的特征,使其具有独特的可识别性,特别是在DNS流量特征上”。Infoblox于2023年4月上旬在异常DNS信标活动后发现了该恶意软件,并表示这些非典型特征使其作为攻击基础设施的域名能够被识别。根据Infoblox的说法,Decoy Dog在野的使用“非常罕见”,域名的DNS特征在互联网上3.7亿个活跃域名中匹配不到0.0000027%。Decoy Dog工具包的主要组件之一是Pupy RAT,它是一种开源木马,通过DNS隧道进行传播,利用DNS查询和响应用作C2信道和投递有效载荷。对Decoy Dog的进一步调查表明,该行动至少在其被发现前一年就已开始,迄今为止已检测到三种不同的基础设施配置。

来源:

https://thehackernews.com/2023/05/new-decoy-dog-malware-toolkit-uncovered.html

勒索软件

ALPHV勒索软件团伙入侵西部数据公司的网络

近日,ALPHV勒索软件团伙(又名BlackCat)发布了从西部数据窃取的内部电子邮件和视频会议的屏幕截图,表明即使该公司对入侵行为做出响应,他们也能继续访问该公司的系统。据报道,攻击者与TechCrunch分享了被盗数据的样本,其中包括使用西部数据被盗的代码签名密钥签名的文件,未列出的公司电话号码以及其他内部数据的屏幕截图。虽然西部数据声称网络攻击与ALPHV勒索软件团伙无关,但该团伙的数据泄露网站上很快出现了一条消息,警告说,如果西部数据公司不协商赎金,窃取的数据将被泄露。

来源:

https://www.bleepingcomputer.com/news/security/hackers-leak-images-to-taunt-western-digitals-cyberattack-response/

往期推荐

Educated Manticore使用PowerLess针对以色列开展攻击——每周威胁情报动态第125期(4.21-4.27)

Mint Sandstorm组织针对美国关键基础设施开展攻击——每周威胁情报动态第124期(04.14-04.20)

MuddyWater和DEV-1084合作在勒索软件活动幌子下实施破坏性攻击——每周威胁情报动态第123期(4.7-4.13)

如有侵权请联系:admin#unsafe.sh