免责声明

由于传播、利用本公众号夜组安全所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号夜组安全及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!

朋友们现在只对常读和星标的公众号才展示大图推送,建议大家把夜组安全“设为星标”,否则可能就看不到了啦!

红蓝对抗

01

项目背景

时间:2023年XX月XX日

02

前言

由于XX集团安全建设做的好,外网WEB站点几乎无漏洞,所以外围打点非常吃力。前期信息收集的时候,web全部资产一一排查有无突破口均无果劝退,最后找到了一个VPN打破了僵局。

03

进入VPN

HUAWEI-SSL VPN尝试使用默认口令登录无果

123456adminpasswordadmin@12388888888

04

内网大开杀戒

登入WEB网页的VPN感觉啥都操作不了,首页一片空白

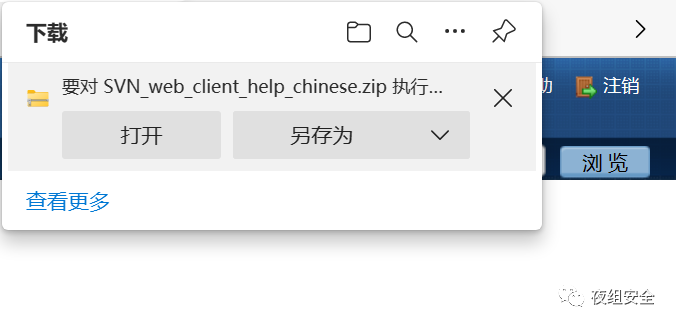

点到帮助的按钮发现能下载VPN客户端

然后安装了VPN客户端直接就连接到了集团内网

但是不知道他们的内网网段是,先用工具探测一波内网可达网段

etspy是一款快速探测内网可达网段工具https://github.com/shmilylty/netspy

192.168.1.1/24192.168.2.1/24192.168.49.1/24192.168.5.254/24192.168.200.1/24172.16.10.1/24172.16.0.1/2410.0.3.1/2410.223.3.1/2410.223.5.1/2410.223.6.1/24

找到了可达网段然后上Fscan一把梭就完事

05

部分成果

群晖10.223.5.1

06

往期精彩

FrameScan-GUI 一款python3和Pyqt编写的具有图形化界面的cms漏洞检测框架

通达OA漏洞检测工具

文章来源: http://mp.weixin.qq.com/s?__biz=MzkwMzMwODg2Mw==&mid=2247498078&idx=1&sn=22728444bc688e9b5875c935189ac077&chksm=c09a8a0ef7ed03185523ff41f935d8efa40e2df5442030bb48ab757759868809d6d28ff24a9e#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh