2023-4-14 09:2:17 Author: 白泽安全实验室(查看原文) 阅读量:28 收藏

APT攻击

攻击活动

数据泄露

勒索软件

APT攻击

MuddyWater和DEV-1084合作在勒索软件活动幌子下实施破坏性攻击

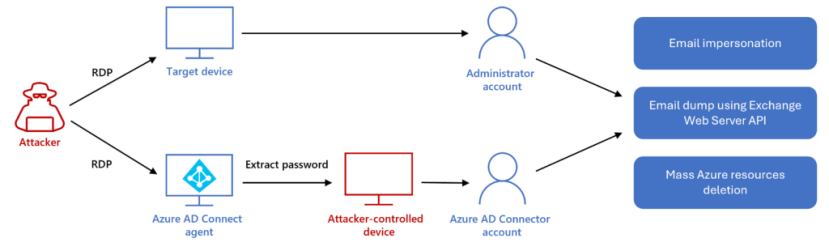

近日,微软的研究人员指出,具有伊朗背景的APT组织MuddyWater正与另一个名为DEV-1084的新兴活动集群合作,以攻击目标的本地和云基础设施,且攻击者试图将伪装成标准的勒索软件攻击活动。研究人员表示,MuddyWater极有可能与DEV-1084合作实施了间谍攻击,后者在MuddyWater成功进入目标环境后实施了一系列破坏性行动。MuddyWater疑似首先利用未打补丁的应用程序漏洞获取初始访问权限,然后将访问权限移交给DEV-1084,DEV-1084再继续执行后续广泛的内部侦察发现、持久性建立、横向移动等操作。经检测发现,DEV-1084最终利用高特权凭据对本地设备进行了加密操作并大规模地删除了云端资源。MuddyWater组织(别称Boggy Serpens、Earth Vetala、ITG17和Yellow Nix)自2017年开始活跃,主要攻击中东国家,过去一年曾利用Log4Shell漏洞破坏以色列实体。DEV-1084与MuddyWater的基础设施和工具存在重叠,DEV-1084被观察到使用了MuddyWater的一个工具:Ligolo。研究人员表示,目前没有确凿的证据可以确定DEV-1084是否独立于MuddyWater运作,或者说是否为MuddyWater的一个分支组织。攻击链图如下图所示。

本地攻击链图

云端攻击链图

来源:

https://www.microsoft.com/en-us/security/blog/2023/04/07/mercury-and-dev-1084-destructive-attack-on-hybrid-environment/

WarSunflower组织针对CIS国家及中亚地区开展间谍活动

近日,深信服的研究人员披露了某未知组织在2022及2023年期间针对东欧、中东及中亚部分国家的攻击行动。由于其使用了LodaRAT,且前期曾与Kasablanka组织关联,研究人员经深度分析后重新将其确认为新组织,并在早期将其追踪为内部编号:S-ESP-CA-0049。该组织的最早攻击行动可追溯到2022年3月份,时间接近俄乌战争开始时间(2022年2月)。通过结合其攻击目标分析,研究人员初步判断该组织是由于俄乌战争而催生出的网络间谍组织,并将其命名为WarSunflower(战争葵花)以代表其来源于俄乌战争。WarSunflower组织,也被命名为“APT-LY-1006”、“YoroTrooper”,主要攻击对象为CIS国家以及欧洲部分行业的政府外交部门、航空数据等,主要目的为窃取对应目标的相关数据。其在攻击手法上,除了通过钓鱼窃取邮箱凭证外,还投递多种木马对目标进行攻击(主要投递的载荷为vhdx文件,并且vhdx里包含后门组件或LNK文件下载器及诱饵文件等)。在本次攻击活动中,研究人员观察到攻击者使用的下载器为dropper.exe,该组件会构建windows计划任务命令,创建恶意计划任务“WRMan”。该计划任务主要用于下载第二阶段载荷wrarm.exe,其通过伪装成Winrar组件(实则是nstb64filestealer窃密组件)以迷惑受害者。其中,nstb64filestealer组件由Pascal语言开发,主要功能为窃取目标机器上的文件。除了nstb64filestealer窃密组件外,该组织还使用了另一种窃密组件,研究人员结合其PDB路径及编译环境将其命名为YocargoFilestealer,该文件使用rust编写以增强反分析能力。该组织的相关钓鱼攻击行动时间线如下图所示。

来源:

https://mp.weixin.qq.com/s/tBPFybetqCHM1h23SSuunQ

Karakurt组织及2022年相关活动详情披露

近日,奇安信的研究人员披露了Karakurt Group及其在2022年的相关活动。Karakurt组织曾经与Conti勒索软件组织存在合作,国外研究人员则认为Karakurt是作为Conti的红队专门用来实施渗透攻击。基于所观察到的案例,奇安信研究人员也表示Conti所用的手法和C2基础设施确实与Karakurt Group存在密切关联。但随着Conti Group的解散,新兴的Quantum勒索软件似乎又被发现与Karakurt Group有着较深的联系。Karakurt在2022年最早被观察到的攻击活动是通过相关企业可信邮箱定向投递包含恶意附件压缩包的钓鱼邮件。其中,附件压缩包带有密码,用于绕过邮件检测。压缩包中为ISO文件,bat和dll文件设置了隐藏属性,以诱导受害者点击名为documents的lnk文件。lnk文件将指向同目录下的bat脚本,且攻击者早期投递的lnk文件出现了test字样。基于生成lnk文件时的路径,其测试时间显示为2022年6月6日。bat文件的主要功能则是调用同目录下sta4m7om.dll的第一个导出函数,该函数的主要功能为混淆器,其将内存加载第二阶段的shellcode以继续加载IcedID。IcedID随后将下发名为lsass.dll的Loader,然后内存加载CobaltStrike。时机成熟后,攻击者还将通过RDP登录到受害者机器并在目标系统的C:\ProgramData目录下批量下发Quantum勒索软件。Quantum一直以来被认为是Conti Group Team Two来运营,是Conti勒索的替代品。

来源:

https://mp.weixin.qq.com/s/E2X_QqbkZ6kbsgmGZ108Tg

UNC4736组织是上个月3CX供应链攻击的幕后黑手

根据4月11日的新闻报道,VoIP通信公司3CX任命了Mandiant作为安全事件响应团队,并确认名为UNC4736的黑客团伙是上个月供应链攻击的幕后黑手,并且研究人员高度确信地评估UNC4736与朝鲜有联系。攻击者利用恶意软件Taxhaul(或TxRLoader)感染了3CX系统,然后安装了第二阶段恶意软件下载程序Coldcat。在Windows上,攻击者使用了DLL侧加载来实现Taxhaul的持久性。此外,Mandiant的分析人员还发信了一个安装在MacOS系统中的后门,被命名为。3CX尚未透露供应链攻击最初是如何进行的,无法确定通过入侵开发环境还是通过其它方法。

来源:

https://www.3cx.com/blog/news/mandiant-initial-results/

披露Donot的样本

近日,研究人员披露了Donot组织的恶意样本,IOC信息如下所示。

Filename:Advisory.doc

MD5:4c3638606cb82503d6ece8df01dadac7

URL:http://mfglogged.buzz/xF0JN21nfgngXLAg/cFnUhRx46tKkU2K3t2mqTz1FmyAUvyjPrhdaB61gwomXBtRd.ico

来源:

https://twitter.com/1zrr4h/status/1645814014532898817

攻击活动

韩国交易所GDAC遭到黑客攻击损失千万美元

近日,韩国交易所GDAC CEO Han Seunghwan于2023年4月10日发布公告,透露黑客攻击发生在2023年4月9日上午,黑客控制了交易所的部分在线钱包。被盗的加密货币包括61个比特币、350.5个以太币、1000万个WEMIX游戏货币和价值220000美元的Tethers,整体价值约1390万美元。为应对此次攻击,GDAC已暂停所有充提业务,并启动紧急服务器维护,还敦促其他加密货币交易所不要兑现从攻击者使用的地址发起的任何存款。

来源:

https://www.hackread.com/south-korea-exchange-gdac-hack-crypto/

数据泄露

ARES Leaks将成为新的数据泄露服务中心

ARES Leaks是一个托管在常规网络上的平台,提供对来自65个国家(包括美国、法国、西班牙、澳大利亚和意大利)的数据泄露的访问。该网站托管各种类型的信息泄漏,从电话号码、电子邮件地址、客户详细信息、B2B、SSN和公司数据库,到外汇数据、政府泄漏数据和护照信息。在Breached论坛关闭后,ARES Leaks的活动有所增加。ARES将Breached的关闭视为加速增长和确立其在网络犯罪市场地位的机会。

来源:

https://www.bleepingcomputer.com/news/security/breached-shutdown-sparks-migration-to-ares-data-leak-forums/

勒索软件

攻击者利用Windows零日漏洞部署Nokoyawa勒索软件

近日,卡巴斯基表示,有攻击者正利用Windows通用日志文件系统(CLFS)中的一个零日漏洞(CVE-2023-28252)提升权限并部署Nokoyawa勒索软件。其中,CLFS是一个日志文件子系统,微软为它提供了一个 API,可被任何应用程序使用。CVE-2023-28252则是一个权限提升漏洞,当系统尝试扩展元数据块时可以利用该漏洞。该漏洞由基本的日志文件操作触发,攻击者利用此漏洞的主要目的是转储HKEY_LOCAL_MACHINE\SAM注册表配置单元的内容。在恶意软件使用方面,攻击者则主要使用了Cobalt Strike BEACON工具。此外,研究人员发现,在利用CLFS特权提升漏洞之前,受害者的机器还感染了名为“Pipemagic”的自定义模块化后门,且其最终操作为部署Nokoyawa勒索软件。Nokoyawa是名为“JSWorm”勒索软件的重命名变种,此变种与JSWorm代码库截然不同,基于C语言编写,并使用带有“–config”命令行参数的加密json配置启动。

来源:

https://securelist.com/nokoyawa-ransomware-attacks-with-windows-zero-day/109483/

台湾微星科技遭到Money Message攻击被勒索400万美元

据4月7日报道,中国台湾的微星科技(Micro-Star International,简称MSI)遭到了Money Message的攻击,并被勒索400万美元。4月5日,攻击者在其网站上列出了MSI,并声称窃取了其1.5TB的数据,涉及CTMS和ERP数据库以及包含软件源代码、私钥和BIOS固件的文件。MSI 表示,在检测到攻击后已启动信息安全防御机制和恢复程序。MSI还敦促用户只从其官方网站获取固件/BIOS更新,不要使用官方网站以外来源的文件。

来源:

https://securityaffairs.com/144546/data-breach/msi-confirms-security-breach.html

往期推荐

Kimsuky组织借助ADS隐藏恶意软件——每周威胁情报动态第122期(03.31-04.06)

Bitter APT组织针对中国核能行业开展攻击——每周威胁情报动态第121期(03.24-03.30)

Winter Vivern针对欧洲政府组织和电信服务提供商开展攻击——每周威胁情报动态第120期(03.17-03.23)

如有侵权请联系:admin#unsafe.sh