===================================

0x01 工具介绍

一种php-shell的新写法,它可以绕过大部分的检测,调用任意php函数,还可以用分块传输绕过waf。

0x02 安装与使用

1、使用post发送如下参数

hack1=ass&hack2=ert&hack3=phpi&hack4=fo()&hack5=pwd2、hack1会和hack2拼接,hack3会和hack4拼接而形成assert(phpinfo())

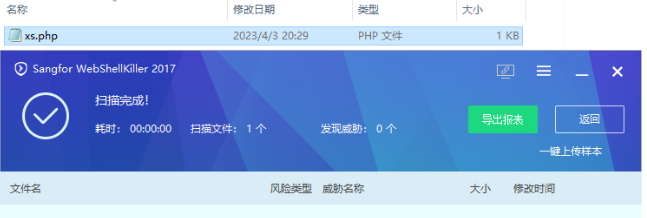

3、检测效果

0x03 项目链接下载

· 今 日 送 书 ·

本书以详细介绍了Hook框架Frida在安卓逆向工程与抓包中的应用,主要内容包括如何搭建完美运行Frida的安卓逆向分析环境,使用Frida对安卓App各项组件、框架和代码进行Hook,如何批量自动化Hook,以及全自动导出结果。针对爬虫工程师最为迫切需要的抓包技术,详细阐述了各种应用层框架的抓包实战,HTTP(S)及其框架抓包的核心原理及工具使用,通过Frida进行的Hook抓包,还进一步介绍了Frida对native层的Hook,以及一系列“通杀”“自吐”脚本的研发过程和核心原理。

文章来源: http://mp.weixin.qq.com/s?__biz=MzI4MDQ5MjY1Mg==&mid=2247508207&idx=1&sn=1cdd0c6eb03ef35c039d1ebe7a87a026&chksm=ebb54fecdcc2c6fab4b778fc3eba6267489a9545a5b511dede9afc6d44821b4b01e89eb9e414#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh