2023.03.30~04.06

攻击团伙情报

疑似Lazarus通过 3CX 供应链攻击部署的 Gopuram 后门

Lazarus使用 THOR Lite 扫描与 3CX 妥协

APT-C-23(双尾蝎)组织最新攻击活动分析

Kimsuky Group 使用 ADS 隐藏恶意软件

APT Reaper 强大武器“ Chinotto”的 后门技术分析

攻击行动或事件情报

OneNote文档正成为恶意软件传播新趋势

AAD错误配置导致Bing.com结果被操纵、账户被接管

间谍软件供应商针对流行平台使用 0-day 和 n-day

Winter Vivern 利用已知的Zimbra漏洞攻击欧洲北约结盟政府的网络邮件门户

Magniber勒索软件借助微软的漏洞实施攻击

针对美国的TACTICAL#OCTOPUS攻击活动

3CX攻击综合分析

恶意代码情报

多个僵尸网络利用Cacti和Realtek漏洞分发恶意软件

Cl0p 勒索软件:困扰全球企业的活跃威胁

RORSCHACH——一种新的复杂且快速的勒索软件

新的 AlienFox 工具包窃取了 18 种云服务的凭据

Mac 恶意软件 MacStealer 作为虚假 P2E 应用程序传播

Xloader 4.3版本代码混淆技术分析

漏洞情报

Microsoft Azure SFX中严重的“Super FabriXss”漏洞的漏洞细节公开

攻击团伙情报

01

疑似Lazarus通过 3CX 供应链攻击部署的 Gopuram 后门

披露时间:2023年4月3日

情报来源:https://securelist.com/gopuram-backdoor-deployed-through-3cx-supply-chain-attack/109344/

相关信息:

研究人员发布了一份关于通过流行的 VoIP 程序 3CXDesktopApp 进行的供应链攻击的报告。从那时起,安全社区开始分析这次攻击并分享他们的发现:

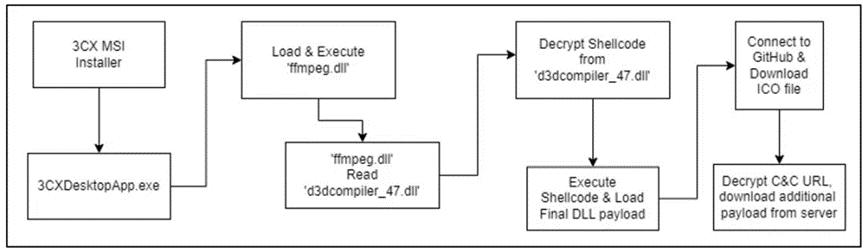

此感染通过 3CXDesktopApp MSI 安装程序传播。macOS 的安装程序也已被木马化。恶意安装包包含一个受感染的 dll 库,它从 d3dcompiler_47.dll 库的覆盖层中解密 shellcode 并执行它。

解密的有效负载从存储在 GitHub 存储库(存储库已删除)中的图标中提取 C2 服务器 URL。

有效负载连接到其中一个 C2 服务器,下载信息窃取程序并启动它。

信息窃取程序收集系统信息和浏览器历史记录,然后将其发送到 C2 服务器。

02

Lazarus使用 THOR Lite 扫描与 3CX 妥协

披露时间:2023年3月31日

情报来源:https://www.nextron-systems.com/2023/03/31/using-thor-lite-to-scan-for-indicators-of-lazarus-activity-related-to-the-3cx-compromise/

相关信息:

2023 年 3 月 29 日,研究人员检测到恶意活动,这些活动源自合法的签名二进制文件 3CXDesktopApp。该二进制文件是由3CX开发的软电话系统的一部分。观察到的恶意活动包括向参与者控制的基础设施发送信标,以部署第二阶段有效载荷,而在少数情况下,攻击者直接进行键盘攻击。

在这篇技术博客文章中,研究人员将探讨如何利用 THOR Lite 扫描终端系统以寻找与 3CX 妥协相关的恶意活动迹象,此外还将讨论 THOR Lite 可以检测的各种类型的指示器,介绍设置和配置该工具的过程,并提供解释扫描结果的提示。

03

APT-C-23(双尾蝎)组织最新攻击活动分析

披露时间:2023年3月30日

情报来源:https://mp.weixin.qq.com/s/NomfjAjGYdsOpLBtiOSZpA

相关信息:

2020年2月,以色列国防军发布推文称,他们成功防御了哈马斯利用社交媒体伪装成美女针对色列国防军的一系列网络攻击行动,并且以色列情报部门采取了相应的反制措施,入侵并摧毁了哈马斯的攻击系统。其中针对以色列国防军发起网络攻击的组织被认为是APT-C-23(双尾蝎)组织。

近期,研究人员再次发现哈马斯最新的攻击行动,本次攻击行动中使用的样本与以色列国防军披露的样本属于同源家族,该攻击行动开始于2022年6月,至今仍然处于活跃状态。与以往不同的是,本次攻击行动中使用的攻击样本利用重打包技术将恶意应用作为子包打包进合法的应用。

04

Kimsuky Group 使用 ADS 隐藏恶意软件

披露时间:2023年3月29日

情报来源:https://asec.ahnlab.com/en/50625/

相关信息:

研究人员近日发现朝鲜Kimsuky组织正在使用备用数据流(ADS)来隐藏他们的恶意软件。该恶意软件是一种信息窃取程序,它通过启动包含在 HTML文件中的VBScript来收集数据,它的特点是在大量伪代码之间添加实际的恶意代码。

恶意软件通过在目标终端中执行一系列命令实现数据收集和传输。在将经过十六进制编码的数据解码后,便将会保存为“C:\ProgramData\Uso2”目录中的“.Uso2Config.conf”。攻击者所利用的解码文件是一个脚本,可用于连接到C2服务器并实现附加脚本的持久性。而在保存“.Uso2Config.conf”时,“:honeyT”将被附加并保存在最后,这将创建一个ADS。通过此方法保存,用户在目录中检查时,文件大小最终显示为0字节,进而实现恶意软件的隐藏效果。Magniber勒索软件过去也曾使用过该方法进行检测规避,由于攻击方法日新月异,建议用户格外小心。

05

APT Reaper 强大武器“ Chinotto”的 后门技术分析

披露时间:2023年3月28日

情报来源:https://threatmon.io/chinotto-backdoor-technical-analysis-of-the-apt-reapers-powerful/

相关信息:

高级持续威胁(APT)组织继续对全球网络安全构成重大威胁,国家支持的组织尤其先进和危险。其中一个组织是APT37,也被称为Reaper,据信该组织总部设在朝鲜,在朝鲜政府的资助下运作。APT37至少从2012年开始活跃,以开展一系列网络间谍和网络攻击行动而闻名,主要针对韩国和该地区其他国家。

APT37在其运营中使用的关键工具之一是Chinotto后门。一种复杂的恶意软件,为攻击者提供对目标网络的持久访问。Chinotto后门是一个定制的恶意软件,已与APT37相关联,并已在该组织的一些高调攻击中使用。在本技术批告中,研究人员将探讨Chinotto后门及其功能,以及APT37在其操作中的使用。

攻击行动或事件情报

01

OneNote文档正成为恶意软件传播新趋势

披露时间:2023年3月30日

情报来源:https://www.mcafee.com/blogs/other-blogs/mcafee-labs/rising-trend-of-onenote-documents-for-malware-delivery/

相关信息:

研究人员最近观察到一个新的恶意软件活动,该活动使用恶意OneNote 文档诱使用户单击嵌入式文件来下载和执行Qakbot木马。

OneNote是一款 Microsoft 数字笔记本应用程序,可以免费下载。它是一个笔记应用程序,允许跨组织协作,同时允许用户嵌入文件和其他工件。它默认安装在 Microsoft Office 2021 和 Microsoft 365 中。

恶意行为者总是试图找到感染受害者的新方法。例如,在 Microsoft 引入默认禁用 office 宏的策略更改后,他们转向LNK 文件。由于允许用户将文件附加到 OneNote 文档,这使得它们成为 LNK 文件的一个很好的替代品以部署恶意软件。该博客包含对 OneNote 文档如何被恶意使用的分析,以及利用 OneNote 文档下载和执行 Qakbot 恶意软件的特定活动。

02

AAD错误配置导致Bing.com结果被操纵、账户被接管

披露时间:2023年3月30日

情报来源:https://www.wiz.io/blog/azure-active-directory-bing-misconfiguration

相关信息:

研究人员在 Azure Active Directory 中发现了一种新的攻击媒介,它会将配置错误的应用程序暴露给未经授权的访问。这些错误配置相当普遍,尤其是在 Azure App Services 和 Azure Functions 中。根据研究人员的扫描,大约 25% 的多用户应用程序被证明是易受攻击的。研究人员发现几个具有高影响力且易受攻击的 Microsoft 应用程序,其中一个应用程序是内容管理系统 (CMS),它为 Bing.com 提供支持,使攻击者不仅可以修改搜索结果,还可以对 Bing 用户发起高影响 XSS 攻击。这些攻击可能会损害用户的个人数据,包括 Outlook 电子邮件和 SharePoint 文档。

03

间谍软件供应商针对流行平台使用 0-day 和 n-day

披露时间:2023年3月29日

情报来源:https://blog.google/threat-analysis-group/spyware-vendors-use-0-days-and-n-days-against-popular-platforms/

相关信息:

研究人员近日发现具有高度针对性的移动间谍软件攻击活动:攻击者使用多个0-day漏洞和n-day漏洞部署针对iPhone和Android智能手机用户的监控软件。间谍软件活动的主要目标是意大利、马来西亚和哈萨克斯坦的用户。

第一个活动(涉及利用CVE-2022-42856、CVE-2021-30900、CVE-2022-4135、CVE-2022-3723、CVE-2022-38181漏洞)主要针对iOS 15.1之前版本、以及运行Chrome 106之前版本的ARM GPU Android手机用户。其初始访问尝试通过向位于意大利、马来西亚和哈萨克斯坦的用户发送包含Bit.ly URL短链接的方式实现,相关攻击负载则包括一个简单的stager,它可回测设备的GPS位置,并允许攻击者将.IPA文件安装到受感染的手机上,该文件主要用于窃取信息。

第二次活动(涉及利用CVE-2022-4262、CVE-2023-0266、CVE-2022-3038、CVE-2022-22706漏洞)包含使用0-day漏洞和n-day漏洞的完整漏洞利用链,目标是最新版本的三星互联网浏览器。该活动的初始访问尝试通过向位于阿拉伯联合酋长国的设备发送包含一次性链接的短信,相关有效负载则是一个基于C++的“功能齐全的Android间谍软件套件”,其中包括用于解密和捕获来自各种聊天和浏览器应用程序的数据的库。

目前,研究人员推测,活动涉案人员可能是商业间谍软件供应商Variston的客户、合作伙伴或其他密切关联方。

04

Winter Vivern 利用已知的Zimbra漏洞攻击欧洲北约结盟政府的网络邮件门户

披露时间:2023年3月30日

情报来源:https://www.proofpoint.com/us/blog/threat-insight/exploitation-dish-best-served-cold-winter-vivern-uses-known-zimbra-vulnerability

相关信息:

研究人员观察到 TA473 是研究人员跟踪的一种新出现的高级持续威胁 (APT) 攻击者,它利用 Zimbra 漏洞 CVE-2022-27926 滥用面向 Zimbra 的公开托管网络邮件门户。据评估,这项活动的目标是获得对参与俄罗斯乌克兰战争的整个欧洲的军事、政府和外交组织的电子邮件的访问权限。该组织利用 Acunetix 等扫描工具来识别属于这些组织的未修补的网络邮件门户,以确定针对受害者的可行方法。

在初步扫描侦察之后,威胁行为者会发送声称是相关良性政府资源的网络钓鱼电子邮件,它们在电子邮件正文中与恶意 URL 超链接,这些 URL 滥用已知漏洞在受害者的网络邮件门户中执行 JavaScript 有效负载。此外,威胁行为者似乎投入大量时间研究属于其目标的每个网络邮件门户实例,并编写定制的 JavaScript 有效负载来执行跨站点请求伪造。这些劳动密集型的定制有效负载允许参与者窃取用户名、密码,并从 cookie 中存储活动会话和 CSRF 令牌,从而方便登录属于北约组织的面向公众的网络邮件门户。

05

Magniber勒索软件借助微软的漏洞实施攻击

披露时间:2023年3月30日

情报来源:https://mp.weixin.qq.com/s/cnzVq0r5XoWz13JhvOyulA

相关信息:

研究人员在近期的运营工作中,捕获了的Magniber勒索家族的最新变种,此次捕获的样本通过MSI进行传播,同时使用微软的漏洞CVE-2023-24880(注:3月14日官方已发布补丁)来绕过 SmartScreen从受感染的网站下载和安装Magniber勒索软件,CVE-2023-24880漏洞由CVE-2022-44698漏洞未完全修复引起的。

CVE-2023-24880 利用了Windows SmartScreen 安全功能的绕过。SmartScreen是Windows版本 10 和 11中的一项安全功能,主要用于检测和阻止网络钓鱼和恶意软件的下载和安装。绕过该功能即代表允许攻击者在没有任何安全警告的情况下下载Magniber勒索软件。

06

针对美国的TACTICAL#OCTOPUS攻击活动

披露时间:2023年3月30日

情报来源:https://www.securonix.com/blog/new-tacticaloctopus-attack-campaign-targets-us-entities-with-malware-bundled-in-tax-themed-documents/

相关信息:

研究人员于3月30日称其发现了针对美国组织的TACTICAL#OCTOPUS攻击活动。随着美国4月15日纳税截止日期临近,与税收相关的钓鱼攻击增加。该攻击活动通常始于一个受密码保护的.zip文件,其名称与税务相关。.zip文件中通常包含一个.png和一个.lnk。当用户双击快捷方式文件时,代码开始执行。然后,一系列VBScript和PowerShell stagers会从C2服务器拉取更多的payload。

07

3CX攻击综合分析

披露时间:2023年3月31日

情报来源:https://blog.cyble.com/2023/03/31/a-comprehensive-analysis-of-the-3cx-attack/

相关信息:

据报道,针对 3CX(一家 VoIP IPBX 软件开发公司)的客户正在发生供应链攻击。这次袭击归因于朝鲜威胁行为者。目前,3CX DesktopApp 可以在各种平台上访问,包括 Windows、macOS、Linux 和移动设备。

然而,报告表明,在 Windows 和 macOS 操作系统上都检测到与供应链攻击相关的持续活动。该攻击涉及 3CX 的特洛伊木马化版本,这是一种经过数字签名的互联网协议语音 (VOIP) 桌面客户端。3CX 的电话系统被全球超过 600,000 家公司使用,每日用户超过 1200 万。

恶意代码情报

01

多个僵尸网络利用Cacti和Realtek漏洞分发恶意软件

披露时间:2023年3月29日

情报来源:https://www.fortinet.com/blog/threat-research/moobot-strikes-again-targeting-cacti-and-realtek-vulnerabilities

相关信息:

3月29日,研究人员称其在今年1月至3月检测到多个僵尸网络利用Cacti和Realtek漏洞,旨在分发恶意软件ShellBot和Moobot。漏洞分别为Realtek Jungle SDK中的远程代码执行漏洞(CVE-2021-35394)和Cacti故障管理监控工具中的命令注入漏洞(CVE-2022-46169)。Moobot是Mirai的一个变种,新版本的一个显著特征是它们能够扫描并杀死其它已知bot进程,以获得最大硬件功率来执行DDoS攻击。ShellBot于今年1月首次被发现,Fortinet发现了它的三个件变体,表明它正在积极开发中。

02

Cl0p 勒索软件:困扰全球企业的活跃威胁

披露时间:2023年4月3日

情报来源:https://blog.cyble.com/2023/04/03/cl0p-ransomware-active-threat-plaguing-businesses-worldwide/

相关信息:

2019 年,Cl0p 勒索软件以勒索软件即服务 (RaaS) 模型的形式出现,并因其先进的技术而臭名昭著。它的主要目标是年收入为 500 万美元或更高的大型组织。威胁参与者渗透目标系统并加密文件,要求支付赎金以换取解密密钥。

Cl0p Ransomware 是 CryptoMix 勒索软件的后继软件,据信它起源于俄罗斯,并经常被包括 FIN11 在内的各种俄罗斯分支机构使用。该组织以攻击各种组织和机构(包括大学、政府机构和私营公司)而闻名。与其他勒索软件组织一样,Cl0p 的主要目标似乎是经济利益,他们通过双重勒索策略实现这一目标。

使用这种方法,攻击者会先泄露敏感信息,然后再对其进行加密。如果受害者拒绝支付赎金,攻击者就会威胁要在他们的暗网泄漏网站上披露数据。这给受害者带来了额外的压力,要求他们支付赎金以防止泄露他们的敏感信息。

03

RORSCHACH——一种新的复杂且快速的勒索软件

披露时间:2023年4月4日

情报来源:https://research.checkpoint.com/2023/rorschach-a-new-sophisticated-and-fast-ransomware/

相关信息:

研究人员遇到了一种以前未命名的勒索软件变种,称其为Rorschach,针对一家美国公司部署。Rorschach 勒索软件似乎是独一无二的,没有任何可以轻易将其归因于任何已知勒索软件毒株的重叠。此外,它不带有勒索软件组织中常见的任何品牌。勒索软件是部分自主的,执行通常在企业范围的勒索软件部署期间手动执行的任务,例如创建域组策略 (GPO)。过去,类似的功能与LockBit 2.0相关联。该勒索软件是高度可定制的,并在技术功能上具有独特性,例如使用直接系统调用,这在勒索软件中很少见。此外,由于实施方法不同,Rorschach是观察到的加密速度最快的勒索软件之一。该勒索软件是使用 Cortex XDR 转储服务工具的DLL 侧加载部署的,这是一种已签名的商业安全产品,这种加载方法不常用于加载勒索软件。

04

新的 AlienFox 工具包窃取了 18 种云服务的凭据

披露时间:2023年3月30日

情报来源:https://www.sentinelone.com/labs/dissecting-alienfox-the-cloud-spammers-swiss-army-knife/

相关信息:

研究人员发现了一个名为 AlienFox 的新工具包,攻击者正在使用它来破坏电子邮件和网络托管服务。AlienFox 是高度模块化的,且其发展有规律性。大多数工具都是开源的,这意味着参与者可以很容易地进行调整和修改以满足他们的需求。许多开发人员将这些工具的不同迭代归功于他们。重复出现的功能的演变表明开发人员变得越来越成熟,在更新的版本中性能考虑处于最前沿。

攻击者使用 AlienFox 从安全扫描平台(包括 LeakIX 和 SecurityTrails)收集配置错误的主机列表。他们使用工具集中的多个脚本从暴露在受害者 Web 服务器上的配置文件中提取敏感信息,例如 API 密钥和秘密。

该工具集的更高版本添加了脚本,可以使用窃取的凭据自动执行恶意操作,包括:

建立 Amazon Web Services (AWS) 帐户持久性和权限升级

通过受害者帐户或服务收集发送配额并自动执行垃圾邮件活动

05

Mac 恶意软件 MacStealer 作为虚假 P2E 应用程序传播

披露时间:2023年3月30日

情报来源:https://www.trendmicro.com/en_us/research/23/c/mac-malware-macstealer-spreads-as-fake-p2-e-apps.html

相关信息:

研究人员分析了一种名为MacStealer的 Mac 恶意软件(被检测为 TrojanSpy.MacOS.CpypwdStealer.A),这是一种加密货币钱包和信息窃取程序,伪装成合法的游戏赚钱 ( P2E ) 游戏应用程序的剽窃版本。研究人员发布了一条警告,让用户及早避免这种威胁;本文讨论了恶意软件的技术细节以及威胁行为者用来感染设备和窃取用户信息的分发技术。

此分析是在原始报告样本上进行的。研究人员后来发现 MacStealer 的源代码已通过在线公共扫描服务泄露。该恶意软件目前通过第三方网站使用从真正的 P2E 应用程序中窃取的图像和图形进行传播,并在社交媒体和消息传递平台 Twitter、Discord 和 Telegram 上进行推广。恶意软件背后的威胁行为者伪装成一家合法的游戏公司,寻找测试人员并引诱潜在受害者下载他们的应用程序。

06

Xloader 4.3版本代码混淆技术分析

披露时间:2023年3月30日

情报来源:https://www.zscaler.com/blogs/security-research/technical-analysis-xloaders-code-obfuscation-version-43

相关信息:

Xloader 是 Formbook 信息窃取恶意软件的更名版本,自 2016 年以来一直在犯罪论坛上销售。该恶意软件家族背后的威胁参与者一直在定期更新和改进代码。2020 年初,该恶意软件更名为 Xloader。2022 年初,威胁行为者发布了 Xloader 2.9 版,其中引入了重大改进以混淆恶意软件代码和数据,包括命令和控制 (C2) 服务器列表。2022 年 10 月,ThreatLabz 确定了一个标记为 3.9 的新 Xloader 版本。2023 年 1 月,威胁行为者发布了 Xloader 4.3 版。在 Xloader 版本中,

漏洞情报

01

Microsoft Azure SFX中严重的“Super FabriXss”漏洞的漏洞细节公开

披露时间:2023年3月30日

情报来源:https://orca.security/resources/blog/super-fabrixss-azure-vulnerability/

相关信息:

今天,在 BlueHat IL 2023 上研究人员宣布在 Azure 中发现了一个新漏洞,并将其称为“Super FabriXss”。在演示中,展示了如何通过滥用指标选项卡并启用控制台中的特定选项——“集群类型”切换,将 Azure Service Fabric Explorer 中反映的 XSS 漏洞升级为未经身份验证的远程代码执行。

Super FabriXss (CVE-2023-23383) 是一个危险的跨站点脚本 (XSS) 漏洞,由影响 Azure Service Fabric Explorer (SFX) 的Orca Research Pod发现。此漏洞使未经身份验证的远程攻击者能够在 Service Fabric 节点上托管的容器上执行代码。

点击阅读原文至ALPHA 6.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh