APT攻击

攻击活动

数据泄露

恶意软件

勒索软件

APT攻击

Kimsuky组织借助ADS隐藏恶意软件

近日,AhnLab安全应急响应中心发现具有朝鲜背景的APT组织,Kimsuky组织正在使用备用数据流(Alternate Data Stream, ADS)来隐藏其所使用的恶意软件。该恶意软件是一种信息窃取程序,其通过启动包含在HTML文件中的VBScript来收集数据,特点是在大量伪代码之间添加实际的恶意代码。恶意软件通过在目标终端中执行一系列命令实现数据收集和传输目的。期间,在将经过十六进制编码的数据解码后,便将会保存为“C:\ProgramData\Uso2”目录中的“.Uso2Config.conf”。其中,攻击者所利用的解码文件是一个脚本,可用于连接到C2服务器并实现附加脚本的持久驻留。在保存“.Uso2Config.conf”时,“:honeyT”将被附加并保存在文件末尾,这将创建一个ADS。通过此方法保存,用户在目录中检查时,文件大小最终显示为0字节,进而实现恶意软件的隐藏效果。值得注意的是,Magniber勒索软件过去也曾使用过该方法规避检测。

来源:

https://asec.ahnlab.com/en/50625/

双尾蝎组织通过钓鱼网站投递木马程序

双尾蝎(又名APT-C-23),是一个针对巴以地区教育机构、军事机构等重要领域进行网络间谍活动,旨在窃取敏感信息的APT组织。2020年2月,哈马斯利用社交媒体伪装成美女针对色列国防军展开了一系列网络攻击,当时研究人员推测其背后的组织疑似为双尾蝎组织。近期,360的研究人员再次发现了哈马斯的最新攻击行动,本次行动始于2022年6月,至今仍然处于活跃状态中。本次攻击活动中,攻击者主要使用钓鱼网站进行载荷投递,涉及利用的合法程序包括一个专业的视频模仿工具“OPlayer”和一款流行的棋盘游戏“Align It”。此外,攻击样本还实施了将恶意应用作为子包打包进合法应用的重打包技术。恶意子包一旦运行,便将使用MQTT协议连接远程C2服务器并等待攻击者下发指令,最终实现根据远控指令执行相应功能的恶意操作。经关联分析,研究人员将此次攻击行动归属于双尾蝎组织,归因依据如下:1)本次攻击样本与色列国防军披露的样本属于同源样本;2)本次攻击样本使用的网络协议、加密方式、代码逻辑与色列国防军披露的样本基本一致;3)本次攻击的恶意样本为双尾蝎组织独有。

来源:

https://mp.weixin.qq.com/s/NomfjAjGYdsOpLBtiOSZpA

Winter Vivern利用Zimbra漏洞攻击北约军政和外交机构

近日,Proofpoint的研究人员披露了TA473(又名Winter Vivern)利用Zimbra Collaboration服务器中漏洞(CVE-2022-27926)的攻击活动。攻击始于2023年2月,主要针对与北约相关的欧洲军事、政府和外交机构。攻击者使用Acunetix扫描未修复的网络邮件平台并发送钓鱼邮件,邮件中的链接可利用Zimbra中漏洞将JavaScript payload注入网页。这些payload用于从目标收到的cookie中窃取用户名、密码和令牌,来访问目标的邮件账户。最后,攻击者会访问邮件中的敏感信息,或在一段时间内监控通信。攻击链图如下图所示。

来源:

https://www.proofpoint.com/us/blog/threat-insight/exploitation-dish-best-served-cold-winter-vivern-uses-known-zimbra-vulnerability

Mantis利用Micropsia和Arid Gopher新变种攻击中东地区

近日,Symantec的研究人员观察到,自2022年9月以来,一个名为Mantis(又称APT-C-23)的网络间谍组织,在针对巴勒斯坦实体的攻击中使用了其自定义恶意软件Micropsia和Arid Gopher植入程序的更新版本,旨在进行凭据和数据窃取活动。Mantis至少自2014年以来就与针对巴勒斯坦和中东的各种网络攻击活动有关,其针对的目标行业包括政府、军事、金融、媒体、教育、能源和智库等。该组织以使用鱼叉式钓鱼邮件和虚假社交媒体资料引诱目标,然后投递恶意软件而闻名。另外,Mantis还自制了一系列恶意软件工具,例如ViperRat、FrozenCell(又名VolatileVenom)和Micropsia,可在Windows、Android和iOS等平台上执行各种恶意活动。本次活动涉及的Arid Gopher植入程序于2022年3月首次被发现,是一种使用Go语言开发的可执行文件,也是Micropsia恶意软件的一个变种。Micropsia恶意软件能够启动辅助有效载荷、记录击键、截取屏幕等,并可将Micosoft Office文档压缩保存在RAR,为后续数据泄露等操作提供便利。此外,Symantec表示,Mantis在2022年12月18日至2023年1月12日期间,部署了三个不同版本的Micropsia和Arid Gopher,以此作为保留访问权限的一种方式。

来源:

https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/mantis-palestinian-attacks

披露Lazarus Group的样本

近日,研究人员披露了Lazarus Group组织的恶意样本,IOC信息如下所示。

Filename:Rebecca Casey Profile.zip、Rebecca Casey Profile.docx

MD5:1c6a2bd73bcb0d383181becb6e0d75ff、d0019cbea7a93528a84bba4e26379d64

URL:https://mufg.us.com/o2ssyey1UIP/yoWqoxGd0_/RUcbFq_p3c/HcDx_7+M/32n7YkSHzj/wPm_g==

来源:

https://twitter.com/1zrr4h/status/1642532623946842112

攻击活动

Securonix发现针对美国的TACTICAL#OCTOPUS攻击活动

随着美国4月15日纳税截止日期临近,与税收相关的钓鱼攻击增加。Securonix于3月30日称其发现了针对美国组织的TACTICAL#OCTOPUS攻击活动。该攻击活动通常始于一个受密码保护的.zip文件,其名称与税务相关。受密码保护的.zip文件中通常包含一个.png和一个.lnk。当受害者双击快捷方式文件时,代码开始执行。然后,一系列VBScript和PowerShell stagers会从C2服务器拉取更多的payload,用于开展下一步的攻击活动。

来源:

https://www.securonix.com/blog/new-tacticaloctopus-attack-campaign-targets-us-entities-with-malware-bundled-in-tax-themed-documents/

数据泄露

TMX Finance及其子公司约480万个客户的数据泄露

据媒体3月31日报道,TMX Finance及其子公司TitleMax、TitleBucks和InstaLoan发生了一起数据泄露事件,涉及4822580个客户的数据。这家加拿大金融公司表示,黑客在2022年12月上旬入侵了其系统,但他们直到2023年2月13日才发现了攻击活动。3月1日完成内部调查后,TMX发现攻击者在2023年2月3日至14日窃取了客户的信息,包括姓名、护照号、驾照号码、税号、社会安全号码和金融账户信息等。现在,该公司实施了端点保护和监控,重置了所有员工账户密码,并将为受害者用户提供Experian为期12个月的身份保护服务。

来源:

https://www.bleepingcomputer.com/news/security/consumer-lender-tmx-discloses-data-breach-impacting-48-million-people/

恶意软件

针对葡萄牙加密货币用户的新型Clipper恶意软件

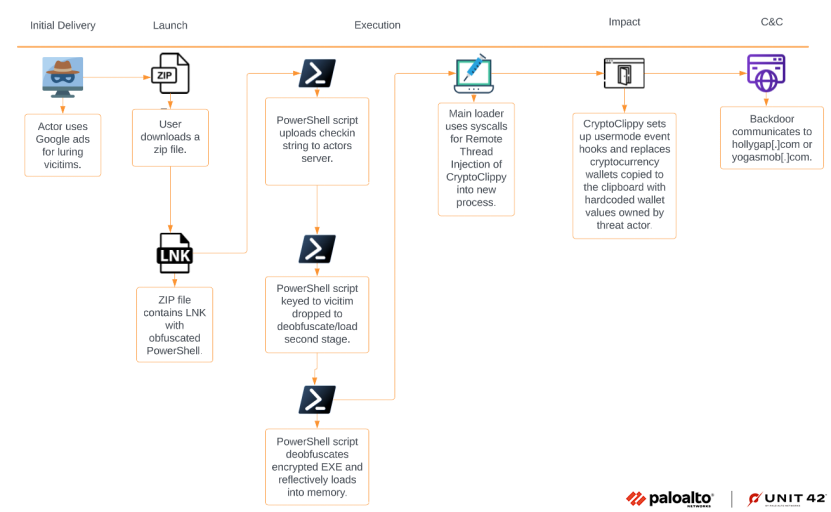

近日,Palo Alto Networks Unit 42发布的一份新报告中表示,葡萄牙用户正成为一种命名为CryptoClippy的新型恶意软件的攻击目标。该恶意软件是恶意广告活动的一部分,能够窃取加密货币。攻击者利用SEO污染技术诱使搜索“WhatsApp web”的用户跳转到托管恶意软件的流氓域名。CryptoClippy是一种基于C的可执行文件,是一种被称为Clipper恶意软件的Cryware,它会监视受害者的剪贴板以查找与加密货币地址匹配的内容,并用攻击者控制的钱包地址进行替换。同时,Clipper恶意软件使用正则表达式来识别地址属于哪种类型的加密货币。此外,攻击者使用的另一种确定合适目标的方法为TDS:首先检查受害者浏览器首选语言是否为葡萄牙语,如果是,则将受害者诱导至流氓域名的页面;否则,受害者被重定向到合法的WhatsApp域名,不实施任何进一步恶意活动,从而避免被发现。据估计,该攻击活动迄今已为其运营者净赚约983美元,受害者遍布制造业、IT服务和房地产行业。攻击链如下图所示。

来源:

https://unit42.paloaltonetworks.com/crypto-clipper-targets-portuguese-speakers/

勒索软件

LockBit团伙声称将发布韩国国家税务局的数据

据媒体4月1日报道,勒索团伙LockBit称其入侵了韩国国家税务局。3月29日,LockBit团伙将韩国国家税务局添加到其受害目标发布网站,并宣布将于4月1日之前发布被盗数据。韩国国家税务局(NTS)作为财政部的一个外部组织于1966年3月3日成立,主要负责内部税收评估和征收。截至4月1日,该团伙尚未公布被盗数据。如果攻击活动和数据泄露是真实存在的,这将对韩国公民的隐私和安全构成严重威胁。

来源:

https://securityaffairs.com/144342/cyber-crime/lockbit-south-korean-national-tax-service.html

往期推荐

Bitter APT组织针对中国核能行业开展攻击——每周威胁情报动态第121期(03.24-03.30)

Winter Vivern针对欧洲政府组织和电信服务提供商开展攻击——每周威胁情报动态第120期(03.17-03.23)

如有侵权请联系:admin#unsafe.sh