2023.03.23~03.30

攻击团伙情报

APT43:朝鲜攻击者利用网络犯罪资助间谍活动

蔓灵花针对中国核能行业的网络钓鱼活动

暗影重重:肚脑虫(Donot)组织近期攻击手法总结

winnti工具集中发现针对Linux主机的新型恶意软件

Evilnum近期针对以色列、土耳其地区的攻击活动分析

攻击行动或事件情报

GhostSec 瞄准卫星接收器

Dark Power :又一个勒索软件团伙

警惕新黑产“银狐”大规模社工攻击金融、政企、教育等行业

攻击者利用新的恶意Python包进行供应链攻击

黑客在供应链攻击中破坏 3CX 桌面应用程序

通过虚假 VPN 恶意广告传播新的 OpcJacker 恶意软件

Earth Preta 的网络间谍活动超过 200 次

窃取工具Redline的恶意钓鱼攻击活动的分析

恶意代码情报

新的 IcedID 变种从银行欺诈转向恶意软件传播

DBatLoader:积极分发针对欧洲企业的恶意软件

RHADAMANTHYS: 被称为 “EVERYTHING BAGEL” 的窃取软件

新的 MacStealer macOS 恶意软件从 iCloud Keychain 窃取密码

DuckTail:剖析从社会工程学开始的复杂感染链

Amadey Info-Stealer:利用N日漏洞启动信息窃取恶意软件

漏洞情报

Outlook 权限提升漏洞(CVE-2023-23397)在野攻击样本分析

攻击团伙情报

01

APT43:朝鲜攻击者利用网络犯罪资助间谍活动

披露时间:2023年3月28日

情报来源:https://www.mandiant.com/resources/blog/apt43-north-korea-cybercrime-espionage

相关信息:

报告称,APT43 的收集重点与朝鲜主要外国情报机构侦察总局 (RGB) 的任务一致。APT43 通过窃取和洗钱足够的加密货币,从而减轻中央政府的财政压力。

该组织主要针对韩国、日本、欧洲和美国,尤其是政府、商业服务和制造业,以及专注于地缘政治和核政策的教育、研究和智库等部门。在 2021 年的大部分时间里,该组织将重点转移到与健康相关的垂直领域,可能是为了支持大流行病应对工作。该组织创建了许多用于社会工程的欺骗性和欺诈性(但令人信服)角色,还伪装成其目标领域(例如外交和国防)内的关键人物,并利用窃取的个人身份信息 (PII) 创建帐户并注册域名。APT43 还创建了用于购买操作工具和基础设施的掩护身份。APT43还能够通过网络犯罪支持间谍活动,从事更长时间的行动,并与其他朝鲜间谍运营商合作开展多项行动。

02

蔓灵花针对中国核能行业的网络钓鱼活动

披露时间:2023年3月24日

情报来源:https://www.intezer.com/blog/research/phishing-campaign-targets-nuclear-energy-industry/

相关信息:

研究人员发现了七封假冒吉尔吉斯斯坦大使馆的电子邮件,发送给中国核能行业的收件人。在一些电子邮件中,学术界的人和实体也成为目标,也与核能有关。网络钓鱼电子邮件包含一个诱饵,邀请收件人参加与他们相关的主题会议。这些诱饵旨在通过社交工程让收件人下载并打开包含 Microsoft 编译的 HTML 帮助 (CHM) 或 Excel 负载的附加 RAR 文件。此活动似乎是 Bitter APT至少从 2021 年以来一直使用的策略和活动的延续。正如研究显示的那样,Bitter APT 继续以中国的组织为目标开展间谍活动。对于某些有效载荷,有其相应的网络钓鱼电子邮件,这些电子邮件被用作诱饵来传递文件,从而可以分析所使用的社会工程技术。此外,发现使用的第一阶段有效载荷的更新,新的混淆层阻碍了分析和用于社会工程的额外诱饵。

03

暗影重重:肚脑虫(Donot)组织近期攻击手法总结

披露时间:2023年3月23日

情报来源:https://mp.weixin.qq.com/s/duZiNBDwPwJ3QbbaFrNzYg

相关信息:

肚脑虫组织,又名Donot,奇安信内部编号APT-Q-38,被认为具有南亚某国政府背景。奇安信威胁情报中心红雨滴团队在日常的威胁狩猎过程中发现,Donot组织的攻击活动从去年年末就保持着较高的频率,这个趋势一直延续到今年。在今年1月底,我们还捕获到该组织以克什米尔地区相关文档为诱饵的攻击样本。

在对近期捕获的Donot样本进行梳理后,我们发现该组织的主要攻击流程仍保持着一贯的风格,但攻击者也在尝试不同的恶意代码植入手段,变换攻击组件的代码细节。Donot常通过携带宏的文档执行shellcode下载后续DLL组件,进一步下载诸如木马插件管理器和木马插件的恶意DLL。在以克什米尔地区相关文档为诱饵的攻击样本中,攻击者则直接通过自解压rar压缩包投递下载器DLL组件。

此外,在某些攻击活动中,Donot组织还使用EXE组件,借助宏文档直接释放压缩包,解压出其中的EXE组件下载后续。

04

winnti工具集中发现针对Linux主机的新型恶意软件

披露时间:2023年3月28日

情报来源:https://blog.exatrack.com/melofee/

相关信息:

最近报告了一个针对 Linux 服务器的新型未检测到的植入物家族,并将其命名为Mélofée。研究人员高度确信该恶意软件与Winnti组织有关。

在发现的三个Mélofée样本中,有两个样本包含版本号 ( 20220111, 20220308),研究人员评估最后一个样本的日期可能是 2022 年 4 月下旬或 2022 年 5 月。所有这些样本都共享一个通用代码库,但通信协议和数据包格式、配置加密等方面各不相同,最后一个示例中还包含一个内核模式 rootkit。植入程序和 rootkit 使用 shell 命令进行安装,从攻击者控制的服务器下载安装程序和自定义二进制包。类似于Winnti Linux rootkit 的安装过程。

05

Evilnum近期针对以色列、土耳其地区的攻击活动分析

披露时间:2023年3月23日

情报来源:https://mp.weixin.qq.com/s/y8VVzTWeFNG3MMih1KFxFw

相关信息:

Evilnum最早是pwncode于2018年5月披露JavaScript恶意软件。2020年,ESET将恶意软件Evilnum背后的运营团伙跟踪为针对欧洲和亚洲地区金融科技公司的APT组织。除金融领域外,Evilnum还针对游戏、电信等其他行业。该组织的攻击手法多样,包括利用各种漏洞、使用恶意软件和钓鱼等手段进行攻击。

近日,研究人员捕获了Evilnum组织针对以色列地区的攻击样本,原始文件为包含有JPG文件与伪装成PNG图片的LNK文件的ZIP文件,其中JPG文件如下图,为英国居民Emily Rose的护照信息,LNK则伪装成PNG图像引导用户点击执行。Evilnum此前常利用居民身份证件信息用作诱饵文件。LNK文件最终启动ie4uinit.exe来连接C2获取后续恶意Javascript负载。Evilnum组织在本次活动中使用了混淆cmd指令启动白文件的方式加载初始有效负载,该方式在VT平台上拥有较好的免杀率。同时,该组织还通过另一白文件msxsl.exe绕过AppLocker的应用程序控制策略后加载有效负载。

攻击行动或事件情报

01

GhostSec 瞄准卫星接收器

披露时间:2023年3月27日

情报来源:https://blog.cyble.com/2023/03/27/ghostsec-targeting-satellite-receivers/

相关信息:

研究人员观察到,由于最近的地缘政治事件,对太空部门的攻击最近有所增加。针对直接和间接与太空和卫星通信行业打交道的组织的勒索软件攻击正在增加。

此外,在最近被发现以卫星接收器为目标的GhostSec等黑客组织的参与下。研究人员认为,公共和私人实体合作以保护对航天工业的威胁已变得至关重要,因为该部门内成功的网络攻击对其他关键基础设施部门具有破坏性影响。

02

Dark Power :又一个勒索软件团伙

披露时间:2023年3月23日

情报来源:https://www.trellix.com/en-us/about/newsroom/stories/research/shining-light-on-dark-power.html

相关信息:

Dark Power 团伙在全球范围内活动,在阿尔及利亚、捷克共和国、埃及、法国、以色列、秘鲁、土耳其和美国都有受害者。根据该组织的网站来看,他们已经成功锁定了 10 名受害者。受害行业(排名不分先后)是:教育、IT、医疗保健、制造业和食品生产。该勒索软件组织是对受害者进行两次勒索的众多组织之一:一次是通过加密数据,一次是在没有收到付款的情况下发布被盗数据。该博客深入探讨了该团伙使用的勒索软件的细节,以及有关受害者命名和羞辱网站的一些信息,其中充斥着不付费的受害者和被盗数据。

03

警惕新黑产“银狐”大规模社工攻击金融、政企、教育等行业

披露时间:2023年3月27日

情报来源:https://mp.weixin.qq.com/s/DSA58emW0ZtGoyoEgufBJw

相关信息:

近日,研究人员捕获到一起黑产团伙伪装成办理业务的客户,通过微信等即时通讯工具向金融、证券、教育等行业投递钓鱼木马的攻击事件,该组织被称为“银狐”团伙。攻击者通过伪造工具网站投放或者直接通过通讯工具发送木马,诈骗用户点击,并在获得计算机的系统权限后,远程操控用户主机将自己加入微信群,继而冒充受害者身份,在微信群中进行更广泛的传播。

04

攻击者利用新的恶意Python包进行供应链攻击

披露时间:2023年3月27日

情报来源:https://www.fortinet.com/blog/threat-research/supply-chain-attack-via-new-malicious-python-packages

相关信息:

研究人员在2023年2月初至3月中旬期间发现了60多个嵌入PyPI包(Python包索引)的供应链攻击。这些软件包可以分成不同的组,每组中的包都使用类似的攻击方法。下面具体介绍一下发现的10种软件包的特点,主要体现在setup.py文件的变动上。

第一组setup.py的变体,这些包中的setup.py文件尝试使用Base64编码的命令运行PowerShell,用于下载潜在的恶意可执行文件;

第二组包中的 setup.py文件尝试执行编写的python脚本,以连接到可能包含恶意代码的URL链接;

第三组软件包中的setup.py文件试图窃取敏感信息,例如信用卡、钱包、帐户登录等;

第四组软件包中的setup.py文件包括Empyrean窃取程序代码,这是一种开源代码,用于发起攻击以窃取用户的敏感信息;

第五组软件包中的setup.py文件尝试将zip文件下载到目录(取决于 python 版本),提取其内容,运行zip文件中包含的脚本,然后删除其目录;

第六组软件包中的setup.py文件尝试下载包含恶意代码的zip文件,将其解压缩,同时对用户隐藏;

第七组软件包中的setup.py文件试图将用户信息泄露到外部链接;

第八组软件包中的setup.py文件试图执行严重混淆的代码,通过Discord网络钩子窃取密码;

第九组软件包中的setup.py文件尝试运行潜在的恶意python脚本,然后将其删除。

05

黑客在供应链攻击中破坏 3CX 桌面应用程序

披露时间:2023年3月29日

情报来源:https://www.sentinelone.com/blog/smoothoperator-ongoing-campaign-trojanizes-3cx-software-in-software-supply-chain-attack/

相关信息:

2023 年 3 月 29 日,研究人员观察到来自合法签名二进制文件 3CXDesktopApp(3CX 的软电话应用程序)的意外恶意活动。攻击者将木马化的 3CXDesktopApp 用作多阶段攻击链中的第一阶段,从 Github 中提取附加了 base64 数据的 ICO 文件,并最终导致第三阶段的信息窃取程序 DLL。恶意活动还包括在少数情况下的动手键盘活动。

3CXDesktopApp 适用于 Windows、macOS、Linux 和移动设备。目前,已在 Windows 和 macOS 上观察到活动。

研究人员对该供应链背后的威胁行为者进行调查显示,威胁行为者早在 2022 年 2 月就注册了一组庞大的基础设施,但还没有看到与现有威胁集群的明显联系。

06

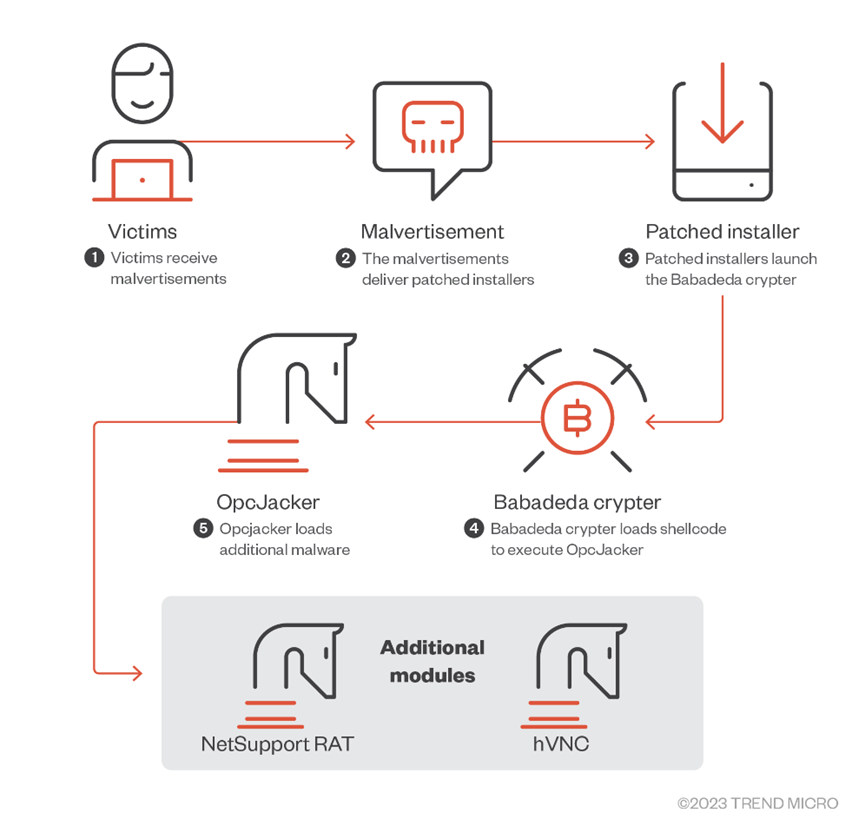

通过虚假 VPN 恶意广告传播新的 OpcJacker 恶意软件

披露时间:2023年3月29日

情报来源:https://www.trendmicro.com/en_us/research/23/c/new-opcjacker-malware-distributed-via-fake-vpn-malvertising.html

相关信息:

研究人员发现一种新的恶意软件,将其命名为“OpcJacker”(由于其操作码配置设计和加密货币劫持能力),该恶意软件自 2022 年下半年以来一直在野外传播。OpcJacker 是一种有趣的恶意软件,因为它的配置文件使用自定义文件格式来定义窃取者的行为。具体来说,该格式类似于自定义虚拟机代码,其中配置文件中存在的数字十六进制标识符使窃取者运行所需的功能。使用这种设计的目的可能会使研究人员更难理解和分析恶意软件的代码流。

OpcJacker 的主要功能包括键盘记录、截屏、从浏览器窃取敏感数据、加载附加模块以及替换剪贴板中的加密货币地址以实现劫持目的。

07

Earth Preta 的网络间谍活动超过 200 次

披露时间:2023年3月27日

情报来源:https://www.trendmicro.com/en_us/research/23/c/earth-preta-cyberespionage-campaign-hits-over-200.html

相关信息:

自 2022 年以来,研究人员一直在关注多个组织从旧活动中发起的一系列网络间谍活动。它结合了高级持续威胁 (APT) 小组Earth Preta(也称为Mustang Panda )的子小组开展的集体活动,代表了一个用于从各种实体收集敏感信息的综合行动网络。对他们部署的分析还揭示了一定程度的协调与协作。

通过广泛的分析,截至撰写本文时,研究人员发现了 200 多名受害者,从而对这些组织的目标、不同的行动小组以及战术、技术和程序 (TTP) 进行了更广泛的情报分析。我们的研究旨在了解此操作涉及的不同阶段和方面,阐明 Earth Preta 使用的动机和技术,以提供有价值的见解并帮助制定有效的对策。

08

窃取工具Redline的恶意钓鱼攻击活动的分析

披露时间:2023年3月27日

情报来源:https://mp.weixin.qq.com/s/-nyQeh_rMJPDtRer8Z3IYw

相关信息:

近期研究人员发布了针对基于知名信息窃取工具Redline的恶意钓鱼攻击活动的分析,攻击者以伪造的具备NFT资金收益的游戏促销活动针对目标群体实施精准钓鱼打击,并在其后的攻击活动中伪造游戏合法流程以规避检测,最终实现敏感信息窃取的目的。名为Redline的商业化信息窃取程序通常在暗网论坛等区域以廉价的订阅价格销售,受到以窃取用户凭据、加密钱包信息等为目的的攻击者的青睐。

恶意代码情报

01

新的 IcedID 变种从银行欺诈转向恶意软件传播

披露时间:2023年3月27日

情报来源:https://www.proofpoint.com/us/blog/threat-insight/fork-ice-new-era-icedid

相关信息:

研究人员首次观察并记录了名为 IcedID 的恶意软件的三种不同变体并将最近发现的两个新变体称为“Forked”和“Lite”IcedID。该报告详细介绍了 IcedID 的以下变体:

标准 IcedID 变体——在威胁环境中最常观察到并被各种威胁参与者使用的变体。

Lite IcedID 变体——在 11 月 Emotet 感染中作为后续有效负载观察到的新变体,它不会在加载程序签入和具有最少功能的机器人中泄露主机数据。

Forked IcedID 变体——Proofpoint 研究人员在 2023 年 2 月观察到的新变体被少数威胁行为者使用,它还提供了功能最少的机器人。

02

DBatLoader:积极分发针对欧洲企业的恶意软件

披露时间:2023年3月27日

情报来源:https://www.zscaler.com/blogs/security-research/dbatloader-actively-distributing-malwares-targeting-european-businesses

相关信息:

Zscaler的ThreatLabz研究团队发现了一个涉及DBatLoader(也称为ModiLoader)的新活动,该活动专门针对欧洲国家的制造公司和各种企业,通过网络钓鱼电子邮件分发Remcos RAT和Formbook恶意软件。恶意软件有效负载通过具有授权SSL证书的WordPress网站分发,并且攻击者使用多层混淆技术和各种文件格式(如PDF、HTML、ZIP和OneNote)来传递有效负载。DBatLoader通过创建自身的副本和扩展名为.url的文件以实现持久性,并创建一个自动运行的注册表项以在重新启动后继续存在。该恶意软件使用模拟受信任目录绕过Windows用户帐户控制(UAC)并提升到更高的权限,而不显示UAC提示。

03

RHADAMANTHYS: 被称为 “EVERYTHING BAGEL” 的窃取软件

披露时间:2023年3月27日

情报来源:https://research.checkpoint.com/2023/rhadamanthys-the-everything-bagel-infostealer/

相关信息:

Rhadamanthys是一个先进的信息窃取者,去年9月在暗网上首次亮相,受到网络犯罪分子的热烈欢迎。默认情况下,无理由地针对国家/地区,不包括独立国家联合体,这是此类恶意软件的典型特征。

研究人员提出方法:仅使用内存中的地址,就可以从结论沙盒运行的 "无主 "内存转储中取证解决自制函数表的API调用,使用这种方法将Rhadamanthys信息窃取代码的内存转储转换为可行的交互式反汇编数据库,并展示了新的可用分析水平,提出了恶意软件如何编制自己的谷歌浏览器信息数据库以发回C2服务器的逐步反汇编分解。

04

新的 MacStealer macOS 恶意软件从 iCloud Keychain 窃取密码

披露时间:2023年3月24日

情报来源:https://www.uptycs.com/blog/macstealer-command-and-control-c2-malware

相关信息:

现在 研究人员发现了一个 macOS 窃取器,它可以控制其在 Telegram 上的操作,于是将其命名为 MacStealer。

正在分发 MacStealer 的威胁参与者是研究人员在暗网搜索期间发现的。窃取者可以从受害者的浏览器中提取文档、cookie 和登录信息。它会影响 Catalina 和后续基于 Intel M1 和 M2 CPU 的 macOS 版本。

05

DuckTail:剖析从社会工程学开始的复杂感染链

披露时间:2023年3月29日

情报来源:https://yoroi.company/research/ducktail-dissecting-a-complex-infection-chain-started-from-social-engineering/

相关信息:

一个这样复杂的窃取者是DuckTail,这是研究人员于 2022 年 7 月首次发现的。DuckTail 背后的组织似乎自 2021 年底以来一直活跃,并一直在使用 .NETCore 进行攻击。然而,根据Zscaler ThreatLabz分析,该组织于 2022 年 8 月改用 PHP。这表明网络犯罪分子正在不断调整其策略以逃避安全措施。

Yoroi ZLab 发现了使用不同策略的新活动的证据,包括从 2022 年 4 月开始的更复杂的交付机制和受害者研究。对个人和组织来说,了解这些策略并采取必要的预防措施至关重要,例如在以下情况下保持谨慎下载或点击链接,维护最新的软件和安全措施,并了解最新的安全威胁。

06

Amadey Info-Stealer:利用N日漏洞启动信息窃取恶意软件

披露时间:2023年3月23日

情报来源:https://darktrace.com/blog/amadey-info-stealer-exploiting-n-day-vulnerabilities

相关信息:

在2022年8月至12月期间,研究人员在30多个客户环境中检测到Amadey Info-Stealer,跨越了不同地区和行业垂直的客户群。Amadey Bot是2018年首次发现的恶意软件,它能够通过接收攻击者的命令窃取敏感信息并安装额外的恶意软件。Amadey的主要功能是窃取信息和进一步传播恶意软件。它旨在从受感染的设备中提取各种信息,并试图通过减少与其他恶意情况下所见的数据渗出量来逃避安全措施的检测。

用户与恶意电子邮件附件或破解软件的接触会导致SmokeLoader加载器恶意软件在设备上直接执行。一旦加载器执行了其有效载荷,它就能够下载额外的恶意软件,包括Amadey Info-Stealer。

漏洞情报

01

Outlook 权限提升漏洞(CVE-2023-23397)在野攻击样本分析

披露时间:2023年3月29日

情报来源:https://mp.weixin.qq.com/s/8PveGhYcTbNrXB76EZoG6Q

相关信息:

2023年3月14日,乌克兰计算机应急响应小组(CERT-UA)向微软上报的Outlook提权漏洞CVE-2023-23397相关信息被公布,据称该漏洞被APT28组织在2022年4月中旬和12月的攻击活动中使用。

奇安信威胁情报中心红雨滴团队对相关事件进行跟进,发现了一批利用CVE-2023-23397漏洞的攻击样本。在分析了这些样本和C2服务器后,我们认为该漏洞的在野利用至少从2022年3月开始,攻击者后期以Ubiquiti-EdgeRouter路由器作为C2服务器,且攻击活动的受害者涉及多个国家。

点击阅读原文至ALPHA 6.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh