2023-3-24 09:51:59 Author: 白泽安全实验室(查看原文) 阅读量:17 收藏

APT攻击

攻击活动

数据泄露

恶意软件

勒索软件

APT攻击

Winter Vivern针对欧洲政府组织和电信服务提供商开展攻击

近日,SentinelLabs的研究人员披露了关于APT组织Winter Vivern以欧洲政府组织和电信服务提供商为目标进行间谍活动的分析报告。Winter Vivern于2021年首次被DomainTools记录在案,当时有人发现其针对立陶宛、斯洛伐克、梵蒂冈和印度的政府组织。在本次攻击活动中,该组织主要针对波兰政府机构、乌克兰外交部、意大利外交部和印度政府内部的个人以及电信公司。该组织使用了一种新的诱饵技术,涉及模仿政府域名来分发恶意软件。在一个案例中,攻击者使用Windows批处理文件来冒充杀毒扫描程序,而实际上是在下载恶意payload。从批处理文件中可以看出,恶意文件会假装执行防病毒扫描,显示剩余运行时间百分比,同时使用PowerShell悄悄下载恶意载荷。此外,Winter Vivern使用的一种新payload根据其PDB路径被命名为“Aperetif”,乌克兰CERT在2023年2月的一份报告中对其进行过详细分析。

来源:

https://www.sentinelone.com/labs/winter-vivern-uncovering-a-wave-of-global-espionage/

DarkPink组织袭击印度尼西亚外交及菲律宾军事部门

近期,安天的研究人员监测到了APT组织DarkPink针对印度尼西亚外交部门及菲律宾军事部门的多起钓鱼攻击活动。DarkPink组织自2021年年中以来一直活跃,持续针对东南亚地区进行攻击,且目前使用到的工具几乎均为其自研工具。在本次活动中,其初始样本均为打包的ISO文件,且主要涉及两类攻击载荷,分别为.NET载荷“KamiKakaBot”与PowerShell载荷“TelePowerBot”。攻击者主要通过构造包含恶意代码及诱饵文件的ISO镜像,通过鱼叉式网络钓鱼的方式投递到目标机器,诱导受害者打开镜像中伪装成文档的exe文件,以DLL侧加载的形式加载恶意模块。其中,在与KamiKakaBot相关的活动中,恶意模块运行后会读取诱饵文档尾部的数据,解密出XML格式的文件,并建立持久化机制。即每当受害者登陆时,便会调用PowerShell打开MSBuild.exe程序以执行恶意的XML文件。该文件中存放的数据解密后便将在内存中执行KamikakaBot载荷,其主要用于与Telegram通信并实现浏览器数据窃取、命令执行等功能。在与TelePowerBot相关的活动中,加载的恶意模块同样将会从诱饵文件尾部读取数据并进行解密操作,不过解密后的数据为PE文件。该文件加载到内存中执行后首先会创建互斥量,接着将利用cmd命令打开诱饵文档以掩饰恶意行为,最后通过将启动代码添加至注册表实现持久化。该代码在每次开机后均会执行,其解密出的TelePowerBot恶意载荷则主要用于实现信息收集、命令执行等功能。综上所述,研究人员发现的KamiKakaBot和先前版本相比,功能基本相同,但新增了字符串加密函数以隐藏部分特征。可以看出,该组织在按照其原有的攻击模式进行攻击的同时也会对其自研工具做出调整,以便适应不同的攻击目标,进行更加隐蔽、持久的间谍活动。攻击链图如下图所示。

来源:

https://mp.weixin.qq.com/s/w--fSiFrHQUaIv80AuitZQ

SideCopy组织针对印度国防部开展钓鱼活动

近日,奇安信的研究人员捕获到了APT组织SideCopy(又名Transparent Tribe)针对印度国防部的恶意钓鱼活动样本。样本为一个压缩包,解压后包含隐藏文件夹Adobe和诱饵lnk文件,lnk文件名翻译为“风险及困难津贴的发放”。该文件可使用系统的mshta.exe程序访问攻击者的C2服务器以下载并执行后续载荷。在本次攻击活动中,SideCopy的感染链与之前的攻击活动保持相对一致,均包含复杂的感染链,并涉及通过多层文件嵌套方式以传递最终有效载荷。经过研究人员的分析,本次活动的攻击特点如下:1)鱼叉式钓鱼邮件,以压缩包中的lnk文件为攻击入口点;2)以无文件的方式在内存中加载执行后续载荷;3)最终载荷为Delphi编写的改良开源木马或者是由C++编写的新木马;4)诱饵内容均与印度国防部有关。攻击链图如下图所示。

来源:

https://mp.weixin.qq.com/s/21kLaaPEzGBBAlguLgU9Cw

朝鲜APT37组织TTP揭秘

近日,Zscaler的研究人员披露其发现了具有朝鲜背景的APT组织“APT37”的GitHub存储库,该存储库可用于暂存多个恶意载荷。经研究人员分析发现,该组织在2023年2月和2023年3月期间一直活跃,且其攻击目标主要是韩国个人用户。APT37主要进行网络间谍活动,并借助各种攻击向量分发基于Chinotto PowerShell的后门,该后门则通过恶意诱饵文件部署在受害者主机上。攻击者所利用的诱饵文件格式包括Windows帮助文件(CHM)、HTA、HWP(Hancom office)、XLL(MS Excel Add-in)和基于宏的MS Office文件等。除了分发恶意软件外,APT37还专注于凭据钓鱼攻击。该组织于2023年1月下半月开始恢复活动,此后便利用鱼叉式网络钓鱼邮件积极针对韩国用户。同时,APT37还经常破坏韩国的BBS网站,并将其变为该组织的C2基础设施。攻击链图如下图所示。

来源:

https://www.zscaler.com/blogs/security-research/unintentional-leak-glimpse-attack-vectors-apt37

披露响尾蛇的样本

近日,研究人员披露了响尾蛇组织的恶意样本,IOC信息如下所示。

Filename:LKGOD.docx

MD5:eb029e7b6d75ba082d539a4646efa55d

URL:https://paknavy.defpak.org/5973/1/8665/2/0/0/0/m/files-f8fd19ec/file.rtf

来源:

https://twitter.com/jameswt_mht/status/1638231569780318225

攻击活动

KillNet近期针对医疗保健行业的DDoS攻击

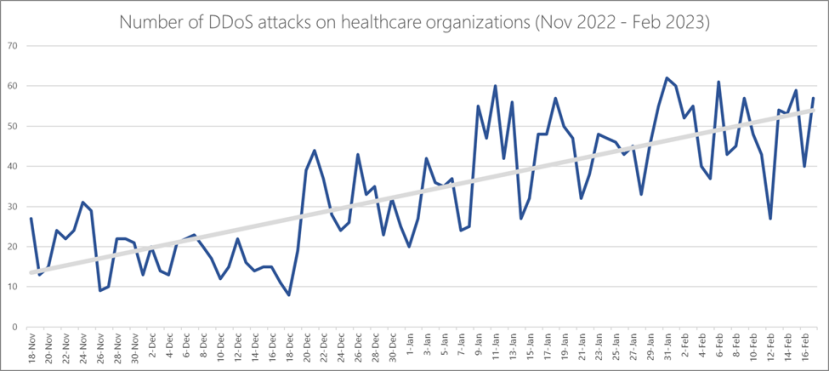

近期,微软发布报告,概述了过去三个月KillNet及其附属组织近期针对医疗保健行业的DDoS攻击。研究人员测量了2022年11月18日至2023年2月17日每天针对Azure中医疗机构的攻击次数,发现了从每天10-20次攻击到40-60次攻击的趋势。有几次攻击达到每秒5M数据包(pps),但大多数攻击都低于2M pps。报告还详述了KillNet的几次攻击活动,例如针对某医疗保健提供商的DDoS攻击,峰值为1.3M pps,攻击载体为TCP SYN、TCP ACK和异常数据包,持续了不到12小时。每日DDoS次数变化如下图所示。

来源:

https://www.microsoft.com/en-us/security/blog/2023/03/17/killnet-and-affiliate-hacktivist-groups-targeting-healthcare-with-ddos-attacks/

数据泄露

法拉利遭到勒索攻击导致部分客户的信息泄露

近日,据媒体报道,意大利跑车制造商法拉利遭到勒索攻击。该公司称攻击者获得了其部分IT系统的访问权限,客户姓名、地址和电话号码等信息泄露。法拉利表示已采取措施保护受影响系统,且此次攻击对公司的运营没有影响。该公司没有说明攻击发生的时间,但媒体猜测这可能与2022年10月报道的勒索攻击有关,当时RansomEXX声称窃取了法拉利的7 GB数据。据消息人士称,最初的赎金要求是100万美元,但法拉利在3月20日的声明中表示不会支付赎金。

来源:

https://www.securityweek.com/ferrari-says-ransomware-attack-exposed-customer-data/

恶意软件

新型恶意软件DotRunpeX正被用于传播多个恶意软件

近期,Check Point发布报告称,一种名为dotRunpeX的新型恶意软件正被用于分发许多已知的恶意软件系列,但主要涉及传播窃取程序、远程木马、加载程序(例如Agent Tesla、BitRAT、LokiBot等)。DotRunpeX是一种使用Process Hollowing技术在.NET中编写的新型注入器,可用于感染各种系统,并且主要作为感染链中的第二阶段恶意软件。最新的DotRunpeX于2022年10月首次被发现,它还使用KoiVM虚拟化保护器添加了一个额外的混淆层。攻击活动感染链的第一阶段则通常始于借助网络钓鱼电子邮件进行传播的恶意软件下载器,或者直接利用恶意Google Ads将搜索AnyDesk和LastPass等流行软件的用户引导至托管木马化安装程序的恶意网站。此外,研究人员对DotRunpeX代码中的语言进行分析发现,其似乎与讲俄语的攻击者有关。

来源:

https://research.checkpoint.com/2023/dotrunpex-demystifying-new-virtualized-net-injector-used-in-the-wild/

勒索软件

荷兰航运公司Royal Dirkzwager遭到Play勒索团伙攻击

近日,据报道,荷兰航运公司Royal Dirkzwager遭到勒索团伙Play的攻击。勒索团伙将该公司添加到其泄露网站上,并宣布窃取了该公司的员工ID、护照和合同等机密数据。勒索团伙最初公开了一个5 GB的文件作为攻击证据,并威胁说,如果公司不付赎金就公开全部的数据。航运公司则表示,攻击活动并未影响公司的运营,并证实攻击者已经从其基础设施中窃取了敏感数据,公司已将此事通知了荷兰数据保护局,并正在与勒索团伙进行谈判。

来源:

https://securityaffairs.com/143714/cyber-crime/play-ransomware-royal-dirkzwager.html

往期推荐

新组织YoroTrooper针对独联体国家政府和能源机构——每周威胁情报动态第119期(03.10-03.16)

RedEyes组织伪装为金融公司投递CHM恶意软件——每周威胁情报动态第118期(03.03-03.09)

如有侵权请联系:admin#unsafe.sh