2023-3-10 09:4:47 Author: 白泽安全实验室(查看原文) 阅读量:36 收藏

APT攻击

RedEyes组织伪装为金融公司投递CHM恶意软件

数据泄露

恶意软件

勒索软件

APT攻击

RedEyes组织伪装为金融公司投递CHM恶意软件

近期,AhnLab的研究人员检测到了一起通过伪装为来自一家金融公司的安全邮件,向用户分发CHM恶意软件的攻击行为。经研究人员分析发现,该恶意软件是由RedEyes组织(也称为APT37)创建,并且使用的命令与RedEyes组织在其M2RAT恶意软件攻击过程中所使用的相同。用户在运行恶意CHM时,首先会创建一个伪装成来自金融公司的安全邮件的帮助窗口,此时虽然存在于CHM内部的初始恶意脚本正通过Click方法以调用LNK文件的方式运行,但用户很难察觉。因此,一旦攻击者借助mshta进程执行了特定URL指向的恶意脚本,CHM就将根据攻击者的指令执行文件下载、信息窃取等各种恶意行为。

来源:

https://asec.ahnlab.com/ko/48764/

APT-C-56组织针对印度双平台的攻击组件披露

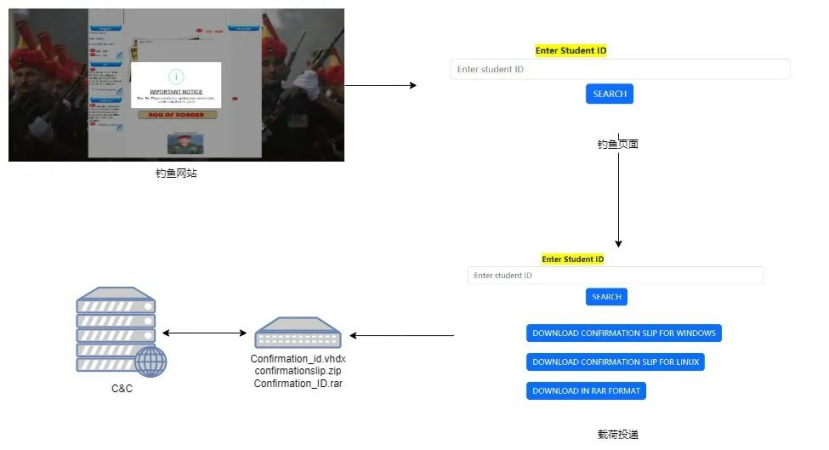

近期,360的安全研究人员在追踪一起针对印度移动端的攻击活动中发现了分别针对Android、Windows和Linux系统的新型攻击工具。通过溯源分析,研究人员将此次活动归因于APT-C-56(又名透明部落)组织。APT-C-56是一个具有巴基斯坦政府背景的南亚APT组织,该组织长期针对周边国家和地区的军队和政府机构实施定向攻击,旨在收集各类情报。本次攻击活动中,APT-C-56同时针对印度的移动端和PC端展开了攻击,并且主要借助了伪装成印度国家奖学金门户、印度陆军福利教育学会的钓鱼页面来窃取特定用户信息。其中,Android恶意样本的投递使用了伪装成印度国家奖学金门户的钓鱼网站。钓鱼网站打开后会弹出“重要提示”提示框,诱导受害者下载ScholarshipPortal.apk安装包文件,该文件即为Android系统新型RAT工具——RlmRat。PC端的恶意样本投递则使用了伪装成印度陆军福利教育学会的钓鱼网站。该钓鱼网站打开后同样会弹出一个“重要提示”提示框,不同的是受害者点击后会进入一个提交Studient ID的钓鱼页面,提交ID后会出现三个文件下载的按钮,下载的文件即为该组织新开发的针对Windows系统的LimePad组件以及Linux系统的波塞冬组件。攻击链图如下图所示。

PC端攻击链图

来源:

https://mp.weixin.qq.com/s/lvSraGnMsl3a1jEUubuvyw

Kasablanka针对中东、中亚等国网络目标实施钓鱼攻击

近期,深信服的研究人员披露了,在2022及2023年期间,监测到Kasablanka组织的多次钓鱼攻击活动,并分析其攻击目标主要为中东、中亚及东欧地区的国家,如:乌兹别克斯坦、阿塞拜疆的外交及政府部门。在钓鱼攻击活动中,该组织使用的钓鱼攻击方式与常见的钓鱼方式略有不同,主要是通过向受害者发送恶意宏文档,调用浏览器自动打开钓鱼页面并诱导受害者输入相关凭证。该组织除了通过钓鱼方式窃取邮箱凭证外,还通过投递多种木马对目标进行攻击,使用的木马组件多以python语言进行开发并利用telegram进行通信。相关钓鱼攻击行动时间线如下图所示。

来源:

https://mp.weixin.qq.com/s/dOQ5kA7MwQCDg2x_NgBoEA

透明部落通过木马化应用程序分发CapraRAT

近日,ESET的研究人员披露了具有巴基斯坦背景的APT组织透明部落,针对印度和巴基斯坦的Android用户的攻击活动。该组织通过木马化的安全消息分发Android CapraRAT后门,并调用MeetsApp和MeetUp的应用程序。据估计,该攻击活动已造成多达150名受害者(可能具有军事或政治倾向)。根据研究人员分析,恶意软件还可以通过伪装成这些应用程序(MeetsApp或MeetUp)官方分发中心的虚假网站下载。CapraRAT后门具有广泛的功能,可以屏幕截图和拍摄照片,记录电话和周围的音频,并泄露其他敏感信息。除此之外,该后门还可以拨打电话、发送短信和接收下载文件的命令。最后,由于CapraRAT的C2域名解析到Transparent Tribe曾用的IP地址,研究人员将其归因于Transparent Tribe(透明部落)组织。

来源:

https://www.welivesecurity.com/2023/03/07/love-scam-espionage-transparent-tribe-lures-indian-pakistani-officials/

披露Donot的样本

近日,研究人员披露了Donot组织的恶意样本,IOC信息如下所示。

Filename:Cyber Security Instructions.doc

MD5:e1d235c95a7c06b1203048972cf179fa

URL:https://madefrindly.info/Testoresisty/kolimekatares、http://crushter.info/m4k1doWVqrvvbjsc/AOg9AQ2SVeHsiL61tkS53q02NnMToZuOb8s5yUe8jEcBxAs0.ico

来源:

https://twitter.com/1zrr4h/status/1631269728890114049

数据泄漏

宏碁约160GB的敏感数据泄露并在黑客论坛出售

近日,据媒体报道,中国台湾科技公司宏碁(Acer Inc.)的大量数据泄露。名为Kernelware的攻击者在一个流行的黑客论坛上出售声称在2023年2月中旬从Acer窃取的160GB数据。攻击者透露被盗数据包含技术手册、软件工具、后端基础设施详细信息、BIOS映像、ROM文件、ISO文件和替换数字产品密钥(RDPK)等。作为攻击证据,攻击者还公开了Acer V206HQL显示屏的技术示意图、文档、BIOS定义和机密文档的屏幕截图。Acer官方确认其供维修技术人员使用的文件服务器被入侵,但表示客户数据并未受到影响。

来源:

https://securityaffairs.com/143150/data-breach/acer-data-breach-160-gb.html

金融技术公司Hatch Bank近14万客户的个人信息泄露

近日,据媒体报道,Hatch Bank发生数据泄漏事件,黑客利用Fortra公司的GoAnywhere MFT软件中的漏洞窃取了其139493个客户的数据。Hatch Bank是一家金融技术公司,协助小企业从其他金融机构获得银行服务。2023年1月29日,Fortra得知其遭到了网络攻击。2月3日,Hatch Bank收到Fortra的通知,获悉其在Fortra GoAnywhere的文件遭到未经授权的访问。通过对被盗数据的审查,确定客户的姓名和社会安全号码被攻击者盗用。为补偿受影响用户,Hatch Bank将为受影响用户提供12个月的免费信用监控服务。

来源:

https://www.bleepingcomputer.com/news/security/hatch-bank-discloses-data-breach-after-goanywhere-mft-hack/

恶意软件

墨西哥银行ATM感染FiXS恶意软件

近日,Metabase Q的研究人员发现了一种名为FiXS的新型ATM恶意软件,该恶意软件自2023年2月以来一直被用于攻击墨西哥的银行。目前,研究人员尚未确定FiXS恶意软件的初始攻击载体,但研究人员称攻击者可能利用了一个外部键盘(攻击手法类似于Ploutus)与FiXS进行交互。Ploutus于2013年被首次发现,其能够使犯罪分子通过使用外部键盘或通过SMS消息从ATM提取现金,多年来,Ploutus已经发展为可针对不同类型的ATM XFS中间件。此外,FiXS活动的显著特征还包括:1)针对任何支持CEN XFS的ATM;2)利用Windows GetTickCount API,并在ATM机最后一次重启的30分钟后取款;3)通过隐藏在一个看起来合法的程序中以逃避检测。

来源:

https://www.metabaseq.com/fixs-atms-malware/

勒索软件

华盛顿公交公司Pierce Transit被LockBit勒索200万美元

据报道,美国华盛顿州的一家公共交通运营商Pierce Transit遭到LockBit的攻击,被勒索200万美元。攻击开始于2023年2月14日,该公司不得不实施临时变通办法,以维持每天的公交服务。2月28日,LockBit公布了Pierce Transit攻击事件的详情,声称窃取了合同、客户信息、保密协议和信件等信息,并且这些数据仍然都在出售。目前,Pierce Transit的大部分运营已完全恢复,其表示计划部署新的网络安全监控工具和安全措施。

来源:

https://www.malwarebytes.com/blog/news/2023/03/public-transportation-service-pierce-transit-struck-by-lockbit-ransomware

往期推荐

WinorDLL64后门疑似来自Lazarus组织武器库——每周威胁情报动态第117期(02.24-03.02)

如有侵权请联系:admin#unsafe.sh