APT攻击

攻击活动

数据泄露

恶意软件

APT攻击

新APT组织WIP26入侵中东地区

近日,Sentinelone的安全研究人员披露了新发现的APT组织WIP26,长期针对中东的电信运营商开展网络间谍活动。根据研究人员分析,WIP26的重要特点之一为严重依赖公共云基础设施:将Microsoft 365 Mail、Microsoft Azure、Google Firebase和Dropbox用于恶意软件投送、数据泄露、命令与控制,试图通过此方式使恶意C2网络流量看起来合法,从而躲避检测。WIP26攻击活动的感染链通常始于包含指向恶意软件加载程序的Dropbox链接的WhatsApp消息,攻击者通过精确定位攻击目标的员工,诱骗其下载和执行恶意软件,并最终在受害者的系统上部署利用Microsoft 365 Mail和Google Firebase作为C2信道的两种后门木马(命名为CMD365和CMDEmber)。此外,后门木马CMD365和CMDEmber还会进一步诱导用户下载伪装成例如PDF编辑器或浏览器等实用软件,以执行远程命令。WIP26使用的云基础设施的使用如下图所示。

来源:

https://www.sentinelone.com/labs/wip26-espionage-threat-actors-abuse-cloud-infrastructure-in-targeted-telco-attacks/

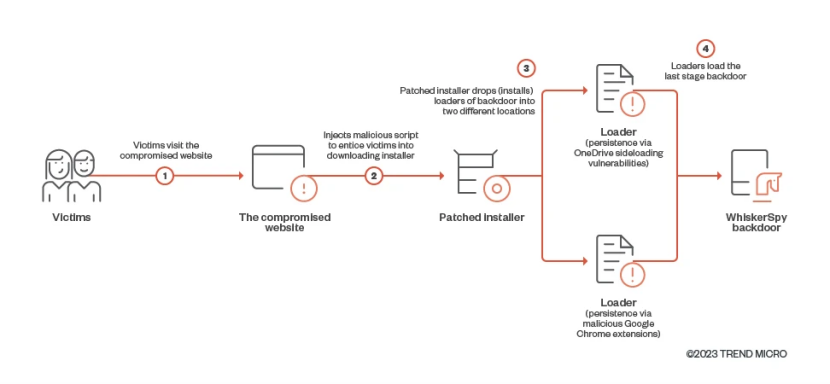

Earth Kitsune通过水坑攻击植入WhiskerSpy后门

近日,Trendmicro的研究人员披露了Earth Kitsune组织通过水坑攻击植入WhiskerSpy后门的攻击活动。Earth Kitsune组织自2019年以来,一直在向对朝鲜感兴趣的个人分发其自行开发的后门木马变体。另外,该组织经常通过破坏内容涉及朝鲜的相关的网站来发起水坑攻击,向受害者的浏览器中注入漏洞利用代码。此次攻击活动,Earth Kitsune使用了类似的策略,但没有利用浏览器漏洞,而是采用了社会工程学方法诱导用户下载安装恶意程序。活动发生在2022年底,一个亲朝鲜组织的网站遭到了入侵和修改:当目标用户试图在该网站上观看视频时,攻击者注入的恶意脚本将会显示一条消息提示,通知受害者视频解码器错误,以诱使其下载并安装木马化的解码器安装程序,从而最终在用户系统中植入WhiskerSpy新型后门。攻击链图如下图所示。

来源:

https://www.trendmicro.com/en_us/research/23/b/earth-kitsune-delivers-new-whiskerspy-backdoor.html

SideWinder针对阿富汗、不丹、缅甸、尼泊尔和斯里兰卡的攻击行动

近期,Group-IB的威胁情报团队披露了具有印度背景的APT组织SideWinder(又名响尾蛇),对亚太地区的攻击活动。攻击活动发生在2021年6月至2021年11月,研究人员主要分析了SideWinder的网络钓鱼资源,并确定了该组织在阿富汗、不丹、缅甸、尼泊尔和斯里兰卡的61个攻击目标。其中,29个位于尼泊尔,13个位于阿富汗,10个位于缅甸,6个位于斯里兰卡,1个位于不丹。攻击链以包含附件或诱饵URL的鱼叉式网络钓鱼电子邮件开始,这些URL将受害者诱导至用于投放最终恶意软件的中间有效载荷。此外,攻击者还为其操作添加了一系列新工具,包括远程访问木马和用Python编写的信息窃取程序。这些新工具能够利用Telegram作为通信信道窃取存储在受害者计算机中的敏感数据。研究人员表示:“由于Telegram的便利性,高级攻击者开始更喜欢利用Telegram而不是传统的命令和控制服务器。”最后,研究人员还表示:除了在SideWinder、Baby Elephant(又名幼象)和DoNot之间发现基础设施和战术重叠外,还发现了证据表明SideWinder与2020年针对马尔代夫政府的攻击有关。受害者图鉴如下图所示。

来源:

https://www.group-ib.com/media-center/press-releases/sidewinder-apt-report/

APT-LY-1006针对东欧中亚地区的攻击活动披露

近期,安恒在威胁狩猎中发现一批样本使用新型窃密软件针对东欧、中亚地区国家发起了钓鱼攻击。研究人员将此次攻击的背后组织标为内部代号“APT-LY-1006”以做后续追踪。本次活动以包含lnk文件的zip压缩包为载体,攻击者疑似通过钓鱼邮件投递至政府部门。受害者运行lnk文件后将首先访问远程hta脚本,hta脚本则会通过Powershell命令从C2服务器处获取诱饵文档“File.pdf”和释放器“lsacs.exe”。其中,受害者打开诱饵文档的同时将运行lsacs.exe,该程序主要用于释放窃密程序载荷:steal.exe。steal.exe(CpypwdStealer)由C++编写,其加载恶意代码的方式采用了罕见的调用Python/C API的形式,并且编译器版本信息显示为发布不久的Microsoft Visual C/C++(2022 v.17.4)。此外,研究人员表示目前捕获样本与Kasablanka组织存在一定的弱关联:1)本次披露的ip地址与曾披露的Kasablanka组织的ip地址接近;2)Kasablanka初期加载载荷的过程中使用了与本次捕获样本中另一种攻击方式相似的代码;3)本次样本释放的Warzone RAT木马回连ip关联样本出现了曾披露的Kasablanka组织的后门。攻击链图如下图所示。

来源:

https://mp.weixin.qq.com/s/5e_FTpMsciVFouWpigV7Gw

SideCopy针对印度的政府机构分发后门木马ReverseRAT

近日,据报道称,安全公司ThreatMon的研究人员披露了具有巴基斯坦背景的APT组织SideCopy,使用ReverseRAT后门针对印度政府机构的鱼叉式钓鱼活动。ReverseRAT后门的功能包括截屏、下载和执行文件以及将文件上传到C2服务器等。本次攻击始于一封包含恶意宏的Word文档的电子邮件,该文档会伪装成印度通信部关于Android威胁和预防的咨询信息。一旦受害者打开文件并启用宏,就会触发恶意代码的执行,从而导致在受害者的系统上安装ReverseRAT后门木马。

来源:

https://threatmon.io/apt-sidecopy-targeting-indian-government-entities/

披露Transparent Tribe的样本

近日,研究人员披露了Transparent Tribe组织的恶意样本,IOC信息如下所示。

Filename:Industrial Engineering.docm

MD5:d6cf93b031f2e3b8758c41f5ce665a1f

C&C::172.245.80.12:{8149,14198,18818,26781,24224}

来源:

https://twitter.com/reddrip7/status/1627503544130752513

攻击活动

新版本OxtaRAT间谍软件针对亚美尼亚实体

2022年末,Check Point Research发现了一场针对亚美尼亚实体的恶意活动。此次活动中分发的恶意软件是被追踪为OxtaRAT后门的新版本,OxtaRAT是一种基于AutoIt的远程访问和桌面监控工具。最新版本OxtaRAT的功能包括从受感染的机器中搜索和窃取文件、从网络摄像头和桌面录制视频、使用TightVNC远程控制受感染的机器、安装web shell、执行端口扫描等等。攻击始于一个仿冒PDF文件并带有PDF图标的自解压包。启动所谓的“文档”就会打开一个诱饵文件,同时还会隐蔽执行隐藏在图像中的恶意代码,将OxtaRAT后门分发到受害者的机器上,从而开展后续的攻击活动。攻击链图如下图所示。

来源:

https://research.checkpoint.com/2023/operation-silent-watch-desktop-surveillance-in-azerbaijan-and-armenia/

数据泄露

Reventics公司遭到Royal勒索软件攻击发生数据泄露

Reventics LLC是科罗拉多州的一家商业公司,提供营收周期管理、临床文档和质量改进服务。在去年的12月15日左右,Reventics在其系统中检测到一些异常,并发现其文件遭到入侵和加密。其中一些文件包含受保护的患者健康信息(PHI)。12月27日,来自外部咨询公司的调查证实了PHI已被访问和泄露。可能被泄露的信息包括患者姓名、出生日期、医疗保健提供者的姓名和地址、健康计划名称、用于识别患者接受的服务和程序的数字代码以及这些代码的描述。近日,Royal勒索软件组织将Reventics作为受害者添加到他们的暗网泄漏站点,并泄漏了超过16 GB的文件。Royal声称这些文件只占他们窃取文件的10%。

来源:

https://www.databreaches.net/reventics-notifying-patients-of-ransomware-incident/

Aviacode公司遭到勒索软件攻击泄露200GB文件

Aviacode公司主要提供一个基于SaaS的工作流平台,包含医疗企业编程的各个环节。0mega勒索软件组织于2月11日转储了超过200GB的来自Aviacode公司的文件。研究人员在泄露的数据中发现了有关员工和承包商的数据,包含员工、工资单、税务信息和用户数据。其他与员工相关的文件包括员工的工资信息、职位、证书、雇用日期,在少数情况下还包括密码。还有关于被解雇员工的文件,其中包含他们的所有信息,包括背景调查。据0mega的发言人称,早在2023年1月1日,0mega就锁定了Aviacode,但Aviacode从未回应过任何的沟通。

来源:

https://www.databreaches.net/aviacode-remains-silent-after-0mega-dumps-200-gb-of-their-files/

恶意软件

MyloBot僵尸网络每天感染5万多台设备

近日,BitSight公司发现,一个名为MyloBot的复杂僵尸网络已经破坏了数千个系统,其中大部分位于印度、美国、印度尼西亚和伊朗。该公司表示,“目前每天看到超过5万个感染系统”。MyloBot采用多阶段感染链来解压和启动Bot恶意软件。值得注意的是,在试图连接命令和控制(C2)服务器之前,为了躲避检测,它还会休眠14天。恶意软件在后续的迭代中增加了一个下载器,该下载器会连接C2服务器,而C2服务器使用了加密消息进行响应。加密消息中包含了指示MyloBot有效载荷的URL。此外,研究人员在对MyloBot基础设施的分析中发现了与域名“clients.bhproxies[.]com”的关联。

来源:

https://thehackernews.com/2023/02/mylobot-botnet-spreading-rapidly.html

往期推荐

NewsPenguin使用间谍工具攻击巴基斯坦的军事组织——每周威胁情报动态第115期(02.10-02.16)

Nodaria使用信息窃取工具Graphiron攻击乌克兰目标——每周威胁情报动态第114期(02.03-02.09)

如有侵权请联系:admin#unsafe.sh