2023-2-17 09:32:7 Author: 白泽安全实验室(查看原文) 阅读量:19 收藏

APT攻击

攻击活动

数据泄露

勒索软件

APT攻击

NewsPenguin使用间谍工具攻击巴基斯坦的军事组织

近期,BlackBerry的安全研究人员披露了一个新的APT组织NewsPenguin,使用网络钓鱼邮件攻击巴基斯坦的军事组织。NewsPenguin发送的钓鱼邮件使用即将举行的巴基斯坦国际海事博览会和PIMEC-2023会议作为诱饵主题,并携带高级间谍工具。恶意文档会伪装成参展商手册,并通过嵌入VBA宏来执行恶意软件。主要攻击目标包括巴基斯坦的军事技术公司、国家机构和军事组织,包括PIMEC会议的组织者、参展商和参观者。恶意软件会执行多项检查以确认其是否在沙盒环境中运行,以此来多躲避安全检测;然后连接到IP地址硬编码的命令和控制(C&C)服务器并开始接收base64编码的命令。根据收到的命令,恶意软件会收集和发送受害主机的系统信息、运行附加线程、复制或移动文件、删除文件、创建目录、将文件内容发送到服务器、执行文件以及向C&C服务器上传或下载文件。

来源:

https://blogs.blackberry.com/en/2023/02/newspenguin-a-previously-unknown-threat-actor-targets-pakistan-with-advanced-espionage-tool

新APT组织TA866使用Screenshotter恶意软件针对性攻击美、德组织

近期,Proofpoint的安全研究人员观察到了一个自2022年10月一直持续到2023年1月的系列攻击活动,并将其命名为“Screentime”。研究人员经过研判认为该攻击活动由新APT组织TA866发起,并确认动机为牟取经济利益。此次攻击链始于包含恶意附件或URL的钓鱼邮件,攻击者主要借助包括WasabiSeed和Screenshotter在内的自定义工具集。在部署其它恶意程序前攻击者会通过获取屏幕截图分析受害者的活动情况。目前攻击主要针对美国和德国的组织。当受害者点击钓鱼邮件中恶意链接后会直接启动攻击链,其中的URL指向404TDS,其将过滤流量并重定向到恶意JavaScript文件的下载地址。如果受害者下载并运行其中的MSI包,便将安装WasabiSeed恶意程序。WasabiSeed是一个简单的VBS下载器,会反复通过Windows Installer连接到其C2服务器以寻找要下载和运行的其它MSI包。其中,WasabiSeed下载的第一个payload即为Screenshotter。该恶意程序可获取用户桌面的JPG屏幕截图并通过POST将其提交到远程C2服务器。此外,研究人员发现的后续植入包括AHK Bot和Rhadamanthys Stealer。攻击链图如下图所示。

来源:

https://www.proofpoint.com/us/blog/threat-insight/screentime-sometimes-it-feels-like-somebodys-watching-me

蔓灵花(BITTER)组织2023年初攻击行动与新组件揭秘

蔓灵花(别称BITTER)是一个常对南亚周边及孟加拉湾海域的相关国家发起网络攻击的APT组织。该组织主要针对政府(外交、国防)、核工业、能源、国防、军工、船舶工业、航空工业以及海运等行业,并且在2021到2023年初一直保持活跃的状态。蔓灵花常用的初始接入方式为鱼叉攻击,即向目标投递带lnk与chm恶意附件的邮件。其中,恶意chm文件诱导受害者执行后将创建计划任务以下载第二阶段载荷。自2021年以来,其攻击手法没有发生较大变化。近期,深信服的安全研究人员观察到了蔓灵花组织在其最新的攻击行动中使用了新的组件,并积极借助DarkAgent和Lilith开源项目构建相关武器(包括BDarkRAT和BLilithRAT)。但是其二次开发的攻击组件未明显观察到规范的开发特征,甚至存在一定的混乱。此外,该组织似乎还攻陷了巴基斯坦相关的内衣网站作为其载荷托管点。由于这些网站均为wordpress站点,研究人员推测蔓灵花组织会长期攻陷目标境内wordpress站点以作为其载荷托管中心。

来源:

https://mp.weixin.qq.com/s/SR-m-RrqyT3V2zkOPBm-9g

APT-C-56(透明部落)伪装简历攻击活动分析

近日,360威胁情报中心的研究人员监测到了疑似透明部落的一批攻击活动样本,并推测是此前攻击行动中未被发现的样本。该样本利用了伪装成简历的诱饵文档开始攻击活动。之后,通过Dropper释放该组织的专属木马CrimsonRAT对受害者持续监控。研究人员通过与之前活动进行对比,发现了几处相同之处:1.诱饵文档中的宏代码相似;2.Dropper相似;3.使用专属木马CrimsonRAT。因此将该攻击活动归因于具有巴基斯坦背景的APT组织APT-C-56(透明部落)。

来源:

https://mp.weixin.qq.com/s/xU7b3m-L2OlAi2bU7nBj0A

披露Lazarus Group的样本

近日,研究人员披露了Lazarus Group组织的恶意样本,IOC信息如下所示。

Filename:Password.txt.lnk

MD5:5211c8adf2dc52480f70be3895267067、0fedd342f758280fe4a1185fdd2ca37d

Domain:cloud.espcapital.pro

来源:

https://twitter.com/stopmalvertisin/status/1625402506737250304

攻击活动

黑客组织Killnet对北约网站发起分布式拒绝服务攻击

近日,有媒体称,黑客组织Killnet对北约网站发起分布式拒绝服务(DDoS)攻击,攻击目标包括北约特种作战总部(NSHQ)网站。北约证实了这次攻击,同时黑客组织还Killnet在其Telegram频道上也发布消息宣布了此次攻击:“我们正在对北约进行打击,细节在一个封闭的频道中。”此外,据《每日电讯报》报道,北约特种作战总部的网站在几个小时内仍然无法访问。这次攻击还影响了战略空运能力计划的网站。该计划目前用于向土耳其-叙利亚地震灾区运送搜索和救援设备。据称,DDoS攻击还影响了北约与SAC C-17飞机通信的NR网络。

来源:

https://securityaffairs.com/142192/hacking/killnet-targets-nato-websites.html

攻击者利用虚假工作机会针对性攻击东欧地区目标

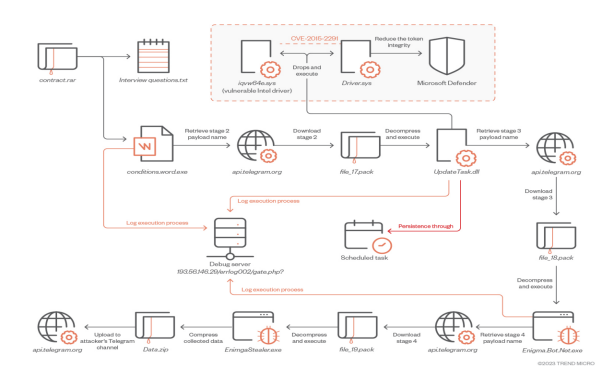

近日,Trend Micro的研究人员披露了利用虚假工作机会针对东欧地区的攻击活动。该活动中,攻击者使用了几个高度混淆且开发不足的自定义加载程序,以便利用窃取程序Enigma感染与加密货币行业相关的人。据悉,Enigma是开源的C#恶意软件Stealerium的修改版本。除了这些加载程序之外,攻击者还利用Intel驱动程序漏洞(CVE-2015-2291)来加载用于降低Microsoft Defender令牌完整性的恶意驱动程序。攻击链图如下图所示。

来源:

https://www.trendmicro.com/en_us/research/23/b/enigma-stealer-targets-cryptocurrency-industry-with-fake-jobs.html

数据泄露

加利福尼亚州多个医疗组织发生数据泄露

近日,据媒体报道,加利福尼亚Heritage Provider Network中的多个医疗组织遭到勒索攻击,泄露了3300638名患者的信息。受影响组织包括Regal Medical Group和Lakeside Medical Organization等。攻击被确认发生在2022年12月1日,Regal在12月2日发现部分服务器无法访问,经调查确定这些服务器感染了恶意软件并被攻击者窃取了大量信息。窃取的信息包括:患者姓名、社会保险号码、地址、出生日期、诊断和治疗信息、实验室测试结果、处方数据、放射学检查报告、健康计划会员号码和电话号码。

来源:

https://www.theregister.com/2023/02/11/ransomware_regal_medical_group/

勒索软件

以色列理工学院Technion被DarkBit勒索170万美元

近日,据媒体报道,以色列顶尖的研究型大学以色列理工学院(Technion)遭到了新勒索团伙DarkBit的攻击。攻击发生于2月12日或之前,DarkBit团伙要求支付80比特币(约合1745200美元)用于解密。Darkbit威胁如果Technion不在48小时内付赎金,则要将金额提高30%。但研究人员指出,该勒索团伙似乎是出于政治动机,因此即使满足其赎金要求,也不太可能给出解密密钥。此外,VX-underground还注意到,勒索信是攻击者使用英语翻译器编写的。

来源:

https://securityaffairs.com/142160/hacking/israeli-technion-suffered-ransomware-attack.html

往期推荐

Nodaria使用信息窃取工具Graphiron攻击乌克兰目标——每周威胁情报动态第114期(02.03-02.09)

Sandworm使用新的SwiftSlicer擦除器攻击乌克兰——每周威胁情报动态第113期(01.13-02.02)

如有侵权请联系:admin#unsafe.sh