2023-2-10 09:2:22 Author: 白泽安全实验室(查看原文) 阅读量:10 收藏

APT攻击

攻击活动

数据泄露

勒索软件

恶意软件

APT攻击

Nodaria使用信息窃取工具Graphiron攻击乌克兰目标

近日,Symantec的安全研究人员披露了具有俄罗斯的APT组织Nodaria(UAC-0056),利用新型恶意软件Graphiron攻击乌克兰目标的活动。最早的攻击可追溯到2022年10月,并且至少持续到2023年1月中旬。Graphiron是使用Go语言开发的恶意软件,其主要功能为信息收集,包括帐户凭据、系统和应用程序的数据。该恶意软件还能捕获屏幕截图并从受感染的机器中泄露文件。Graphiron是Nodaria组织武器库的最新成员,且功能非常强大,包含一个下载器和一个辅助信息窃取的组件。恶意代码执行后,下载器会检查各种安全软件和恶意软件分析工具,如果没有检测到,则下载信息窃取组件。下载器检查的进程包括BurpSuite、Charles、Fiddler、rpcapd、smsniff、Wireshark、x96dbg、ollydbg和idag。Graphiron通常使用OfficeTemplate.exe或MicrosoftOfficeDashboard.exe等进程名,在受害目标的系统中伪装成Microsoft Office组件执行。

来源:

https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/nodaria-ukraine-infostealer

APT-C-35(肚脑虫)组织近期攻击活动

近期,360威胁情报中心的研究人员披露了具有印度背景的APT组织APT-C-35(肚脑虫)的攻击活动。在本次攻击活动中,APT-C-35(肚脑虫)组织使用PPT或者XLS文档作为攻击载体,当受害者打开恶意文档时,会立即释放一个压缩包文件和一个批处理文件,并创建3个定时任务。其中Tls_SSL计划任务每隔4分钟执行批处理文件,批处理文件主要作用是将释放的压缩包进行解压操作,得到恶意可执行文件comd.exe,并删除Tls_SSL计划任务。My_Drive计划任务是定时执行comd.exe,comd.exe负责继续下载下一阶段载荷,同时下载一个批处理脚本作为Pls_SSL计划任务的启动项从而启动下载的载荷,载荷的主要功能为下载远控模块mnps.exe,从而实施恶意活动。APT-C-35(肚脑虫)组织从2016年被披露后,从未停止相关攻击活动,并且有越来越活跃的趋势。本次攻击中攻击者通过恶意代码层层加载载荷,并结合定时任务实现持久化。此外,该组织在最近的攻击活动中不再一贯使用恶意DLL作为中间的攻击组件,部分载荷全程采用了签名的EXE可执行文件,这都表明该组织在持续地更新恶意代码的功能和形态,并呈现出功能化、模块化的特点。攻击链图如下图所示。

来源:

https://mp.weixin.qq.com/s/rslBGQgTL_jZD73AJqI05Q

Lazarus Group利用未修补的Zimbra设备漏洞攻击印度医疗机构和能源部门

近日,WithSecure的研究人员披露了具有朝鲜背景的APT组织Lazarus Group的最新攻击事件。攻击者使用了未修补的Zimbra设备中的已知安全漏洞来完成对目标的初始接入。WithSecure的研究人员将此次事件命名为“No Pineapple”。受害目标包括印度的一家医疗保健研究机构、一所研究型大学的化学工程系,以及一家集合能源、国防和医疗保健领域的技术制造商。攻击者用于初始接入的安全漏洞为CVE-2022-27925和CVE-2022-37042,这两个漏洞都能够导致受害服务器远程代码执行任意代码。在2022年10月,攻击者利用漏洞完成初始接入后,在目标内网内进行了侦察和横向移动,并最终部署Dtrack和更新版本的GREASE等后门程序,用于开展下一步恶意活动。

来源:

https://labs.withsecure.com/publications/no-pineapple-dprk-targeting-of-medical-research-and-technology-sector

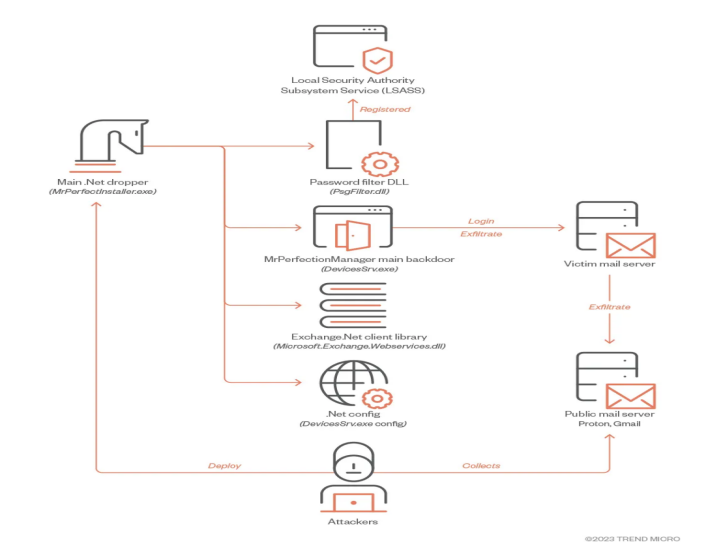

APT34使用新后门MrPerfectInstaller攻击中东地区政府机构

近日,Trend Micro的安全研究人员披露了具有伊朗背景的APT组织APT34,针对中东地区国家政府机构的攻击活动。2022年12月,研究人员发现一个可疑的可执行文件MrPerfectInstaller(被杀毒引擎检测为Trojan.MSIL.REDCAP.AD)已在多台计算机上分发并执行。经研究人员分析后,确认该恶意活动与APT组织APT34有关,并且主要动机是窃取受害目标的用户凭据。该活动始于一个基于.NET的植入程序,其任务是分发四个不同的文件,其中包括负责窃取和泄露特定文件的主要植入物(“DevicesSrv.exe”)。攻击第二阶段还使用了一个DLL文件,能够窃取域用户和本地帐户的凭据。此外,本次攻击使用的后门工具可利用受害目标的邮箱账号将窃取的数据发送到攻击者控制的邮箱中。攻击链图如下图所示。

来源:

https://www.trendmicro.com/en_us/research/23/b/new-apt34-malware-targets-the-middle-east.html

披露Gamaredon Group的样本

近日,研究人员披露了Gamaredon Group组织的恶意样本,IOC信息如下所示。

Filename:02_504_157.rar

MD5:c43c5e25b77deec6893a9454c39f0fbf、9099e0733e9817fec0fd8792ccd9b86c

URL:http://188.225.31.186/06.02/mil/never.DjVu

来源:

https://twitter.com/jameswt_mht/status/1623023900115275784

攻击活动

电信公司Intrado遭受攻击导致美国988自杀求助热线中断

近日,据美联社报道,一次网络攻击导致美国新开通的988心理健康求助热线中断近一天。988热线的设计类似于911,公民可以在紧急情况下拨打来联系全天候工作人员。求助者可以通过短信、文本聊天或语音电话方式联系988,自2022年7月推出以来已接到数百万的电话。988热线中断发生在2022年12月1日,源于为其提供电信服务的公司Intrado遭到攻击。当天拨打988的人都会收到一条信息,称该热线正在经历服务中断,然而文本和聊天服务仍然可用。Intrado公司没有透露攻击者身份以及攻击类型等细节。

来源:

https://apnews.com/article/technology-health-mental-76f75061bdc4ff3c4ec024f337e9a426

数据泄露

印度最大的卡车经纪公司泄露了140GB的数据

近日,印度最大的卡车经纪和货运公司FR8正面临严重的数据泄露问题。据IT安全研究员Anurag Sen称,该组织已经暴露了超过140GB的数据,公众可以在没有任何密码或安全身份验证的情况下使用这些数据。2023年1月30日,Anurag在Shodan上搜索配置错误的云数据库时发现了FR8服务器存在风险,并及时向FR8通报了数据泄漏情况,但没有收到FR8的任何回应。泄露的数据包括FR8在印度各地的客户记录、发票和付款明细等敏感信息。不仅如此,还包含其他个人信息,例如客户和员工的姓名、地址和联系电话。

来源:

https://www.hackread.com/india-truck-brokerage-company-data-leak/

勒索软件

ESXiArgs勒索软件针对VMware ESXi服务器

近日,托管服务提供商和法国计算机应急响应小组(CERT-FR)警告称,攻击者正积极以未修补的VMware ESXi服务器为攻击目标,针对一个存在两年的远程代码执行漏洞部署新的ESXiArgs勒索软件。该安全漏洞编号为CVE-2021-21974,是由OpenSLP服务中的堆溢出问题引起的,未经身份验证的攻击者可以利用该漏洞实施低复杂度的攻击。CERT-FR表示当前攻击针对目标是使用6.7版本以前的是6.x版ESXi hypervisor的服务器。根据Shodan搜索结果,目前全球至少有120台VMware ESXi服务器已在此次勒索软件活动中遭到破坏。从这次攻击中看到的勒索信来看,ESXiArgs似乎与Nevada勒索软件无关,似乎来自一个新的勒索软件家族。

来源:

https://www.bleepingcomputer.com/news/security/massive-esxiargs-ransomware-attack-targets-vmware-esxi-servers-worldwide/

恶意软件

新的PixPirate银行木马以巴西金融机构为目标

意大利网络安全公司Cleafy在2022年底至2023年初期间发现了一种新的Android银行木马程序,该银行木马利用PIX支付平台针对巴西的金融机构实施欺诈。因为该木马可以执行ATS(自动转账系统),使得攻击者能够在巴西多家银行采用的即时支付平台PIX上自动插入恶意转账,所以Cleafy的研究人员将其命名为PixPirate。除了窃取用户在使用银行应用程序时输入的密码外,PixPirate能够滥用Android操作系统的可访问性服务API来执行其恶意功能,包括禁用Google Play Protect、拦截短信、阻止卸载以及利用推送通知发送恶意广告。此外,攻击者还利用了称为Auto.js的框架对PixPirate的代码进行了混淆和加密,以对抗安全人员的逆向分析。

来源:

https://thehackernews.com/2023/02/pixpirate-new-android-banking-trojan.html

往期推荐

Sandworm使用新的SwiftSlicer擦除器攻击乌克兰——每周威胁情报动态第113期(01.13-02.02)

新组织Dark Pink利用自定义恶意软件攻击军政实体——每周威胁情报动态第112期(01.06-01.12)

如有侵权请联系:admin#unsafe.sh