概述

近日,奇安信威胁情报中心通过恶意域名监测系统发现大量源IP请求域名 ss.xfiles[.]eu[.]org,而该域名于2022年9月2日被标记为恶意;我们在云沙箱发现了一个回连该域名的恶意样本,通过对该样本的分析发现它是从一个龙珠防红工具的网站下载的,由于该工具在百度搜索引擎中排名比较靠前,所以推测有较大数量的主机被控制,于是我们第一时间针对该攻击事件进行了详细分析。

龙珠防红站点描述该工具是一款浏览器防红、防封小工具,攻击者利用国内运营人员和网管用户需求,搭建网站并购买百度搜索推广排名服务,诱使下载龙珠防红工具,实现对受害主机远程控制、键盘记录等窃密行为。

事件详情

国内微信、QQ、抖音等社交热门软件已成为当下流行的商业产品、方案推广的重要渠道,由于商业推广链接面临社交软件本身的链接安全性检测,网站域名防红、防封需求也就应运而生。

国内搜索引擎搜索“网站防红”,搜索结果中龙珠防红站点排名位于首页,推测攻击者购买了百度搜索推广排名服务。

在lzfh[.]com站点找到恶意文件lzfh_v2.0.exe。

样本分析

lzfh_v2.0.exe是一个带密码的自解压文件,功能为将 WinRAR.exe释放到C:\Windows\Temp目录下并运行,压缩包中的WinRAR.exe是一个木马文件。

分析lzfh_v2.0.exe恶意文件执行流程如下:

lzfh_v2.0.exe:自解密释放并运行WinRAR.exe;

WinRAR.exe:根据主机信息持久化并下载shellcode;

gconfig.inf:远控木马。

WinRAR.exe

(1)根据受害主机IP 内网C段来判断是否执行后续操作,如该主机IP不属于下图中C段范围的话就执行安装功能,推测是检测沙箱;

(2)根据受害主机是否安装360终端软件选择持久化方式,如下:

(3)请求下载hxxp://ss.xfiles.eu.org/favicon[.]gif(shellcode)该资源文件并保存到本地文件C:\\Windows\\Temp\\gconfig.inf,最后实现内存加载。

gconfig.inf

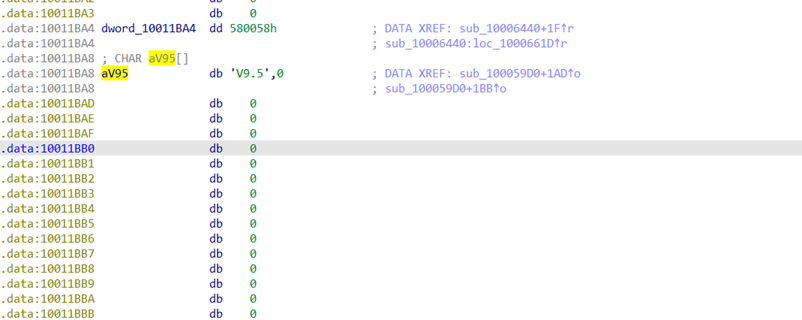

通过对本地文件C:\\Windows\\Temp\\gconfig.inf的分析发现该shellcode会回连ss.xfiles.eu[.]org:88实现远程控制、键盘记录等行为,查看其字符串信息发现其远控版本为V9.5。

远程控制:

键盘记录:

版本信息:

溯源关联

调研分析发现该木马的编译路径信息与站点Telegram客服主机浏览器信息中用户信息相同为83847;lzfh.com域名信息更新时间是2022年12月6日,与编译时间(2022-12-10)相吻合,推测攻击者准备这次攻击事件段应该是2022年12月份左右;通过奇安信威胁情报平台调研域名ss.xfiles.eu[.]org信息,发现奇安信威胁情报平台在2022年9月2日标记ss.xfiles.eu[.]org为C2,并记录其活动信息,并且根据C2活动信息推测,疑似有较大数量的主机被攻击者控制。

具体分析如下:

用户信息相同

WinRAR.exe木马的编译路径(攻击者电脑路径)为:C:\\Users\\83847\\source\\repos\\WindowsProject1\\Release\\WindowsProject2.pdb。

在龙珠防红站点获取了客服的Telegram账号,后续拿到Telegram客服主机浏览器信息,用户信息为83847与上述编译路径吻合,并且攻击者行为较为谨慎,使用的是VPN代理(美国IP)。

字段 | 值 |

路径 | file:///C:/Users/83847/Downloads/Telegram Desktop/mail.html |

UserAgent | Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/95.0.4638.69 Safari/537.36 |

IP地址 | 4.111.48.249(美国 Level3) |

Lzfh[.]com域名更新时间与WinRAR.exe编译时间吻合

lzfh.com域名信息更新时间是2022年12月6日,与WinRAR.exe编译时间(2022-12-10 08:13:28)相吻合,推测攻击者准备这次攻击事件段应该是2022年12月份左右。

调研ss.xfiles.eu[.]org信息

通过对这个攻击者掌握C2域名ss.xfiles.eu[.]org的调研发现,该域名9月2日就被标记为C2,并记录了ss.xfiles.eu[.]org C2活动信息,并且根据C2活动信息推测,疑似有较大数量的主机被攻击者控制。

总结

近年来,利用部分人群需求开发恶意软件并搭建站点作为诱饵投毒事件日益增多,下载软件工具时应该加强网络安全意识,不下载使用网上来历不明的软件,避免称为网络攻击者的猎物。

奇安信红雨滴团队在此提醒广大用户,切勿打开社交媒体分享的来历不明的链接,不点击执行未知来源的邮件附件,不运行夸张标题的未知文件,不安装非正规途径来源的APP。做到及时备份重要文件,更新安装补丁。

若需运行,安装来历不明的应用,可先通过奇安信威胁情报文件深度分析平台(https://sandbox.ti.qianxin.com/sandbox/page)进行判别。目前已支持包括Windows、安卓平台在内的多种格式文件深度分析。

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC、奇安信态势感知等,都已经支持对此类攻击的精确检测。

IOCs

hxxp://ss.xfiles.eu.org/favicon[.]gif

ss.xfiles.eu[.]org

lzfh.com

MD5

221906E2729391E57C13FC4615C0146E (lzfh_v2.0.exe, 459998 bytes)

682C7E21D86EC392316FC70FEA82C927(WinRAR.exe, 265216 bytes)

F04E489581F2DDE8DC289ED413E78A13(gconfig.inf, 89092 bytes)

C2

ss.xfiles.eu[.]org:88

43.239.249.235:88

点击阅读原文至ALPHA 6.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh