1. 概况

2. 样本分析

本次发现的新版本 Rapper 样本结构:

新版本 Rapper 样本包含了自删除、防止看门狗重启设备的操作,部分恶意字符串加密,同时会通过 SSH 弱口令爆破进行传播,与 Mirai 不同,内置的弱口令在样本中以明文形式存在,成功暴力破解的 SSH 服务器,有效凭据会通过单独的端口上报告给 C2 服务器。样本也试图通过远程二进制下载程序进行自我传播:

除此之外,样本通过攻击者下发命令可以实现 DDoS 攻击,当前样本仅支持两种攻击方式,分别是udpflood和tcpflood。

3. 挖矿活动

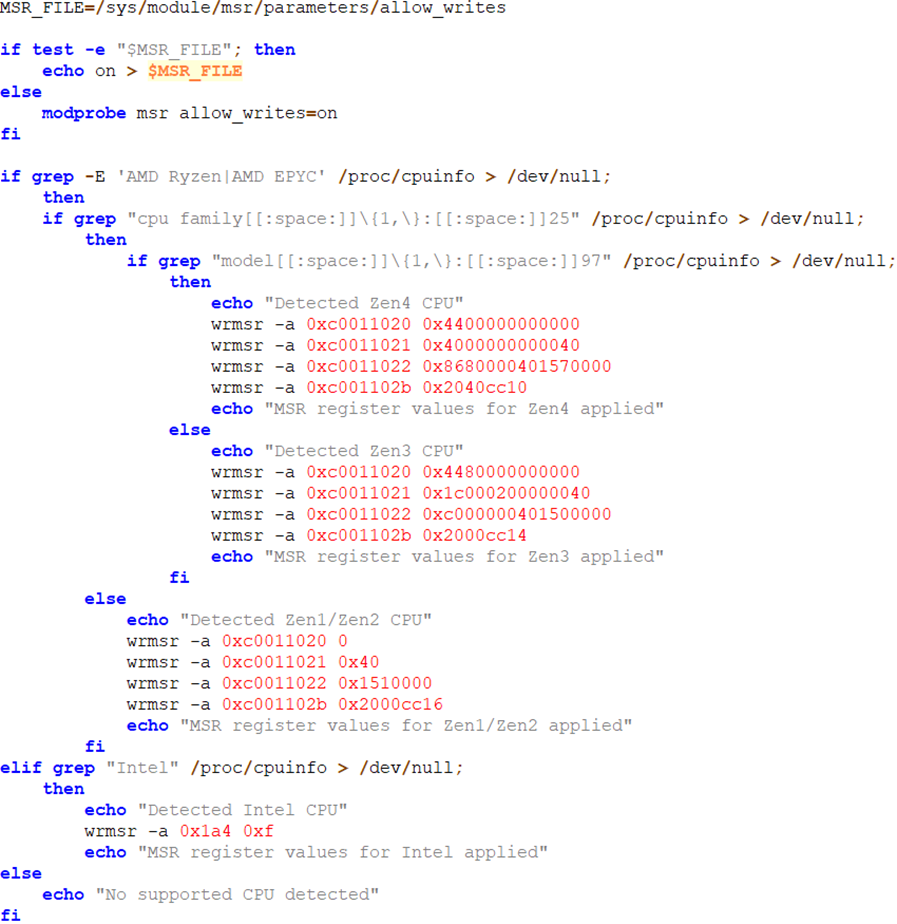

而第二种脚本文件中除了下发本次的新型僵尸网络样本外,还会在攻击者资产的服务器中下载 xmrig 进行挖矿,挖矿前脚本还会首先根据 CPU 支持的线程数量设置最大内存页,以达到CPU资源利用最大化:

通过上述分析可以得知失陷主机除了受到僵尸网络的控制外,还进行大负荷挖矿工作,几乎会消耗失陷主机的所有计算机资源,甚至会影响攻击者进行DDoS攻击时的效率,因此我们可以判断该团伙可能并未将 DDoS 作为一项主要业务,亦或是已经控制了大量的肉鸡所以并不需要单个肉鸡有极高的攻击效率。

4. IoCs

109.206.243.207:5555

109.206.243.207:6667

MD5:

2A0DACE3CFE5115995F26768F711F011

E996BBE2EBDE333EE6C7BA78E4FB5E63

9CD7C3380A41E08B4730FA19E110AF06

9F1ACF1AF7495CC4468F420C169BF916

C2FB307AEE872DF475A7345D641D72DA

MiningPool:

pool.hashvault.pro:80

点击阅读原文至ALPHA 6.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh