2023.01.05~2023.01.12

攻击团伙情报

APT组织盲眼鹰针对厄瓜多尔的近期活动分析

SideCopy组织最新攻击武器披露

俄罗斯间谍组织Turla通过Andromeda恶意软件攻击乌克兰

针对安卓用户的StrongPity间谍活动

疑似APT-C-26组织通过加密货币钱包推广信息进行攻击活动分析

攻击行动或事件情报

Navicat 中文官网被 DDoS 攻击事件分析

攻击者利用木马程序监视印度某民间组织

Bluebottle网络犯罪组织瞄准非洲法语国家银行

朝鲜攻击者针对韩国媒体的攻击活动披露

疑似乌克兰IT网军袭击俄罗斯汽车交易平台

恶意代码情报

针对意大利地区的Infostealer恶意软件分析

基于CIA Hive项目的xdr33木马疑为黑产团伙魔改

Gootkit Loader 积极瞄准澳大利亚医疗保健行业

微软揭示了4个针对macOS的勒索软件家族使用的策略

漏洞情报

微软补丁通告:2023年1月版

攻击团伙情报

01

APT组织盲眼鹰针对厄瓜多尔的近期活动分析

披露时间:2023年1月5日

情报来源:https://research.checkpoint.com/2023/blindeagle-targeting-ecuador-with-sharpened-tools/

相关信息:

盲眼鹰(APT-C-36)是一个出于经济动机的APT组织,该组织至少从2018年就开始就对南美洲各国公民发动攻击。研究人员称,该组织在最近针对厄瓜多尔的活动中采用了新的技术,并且利用了更先进的工具集。

与近期攻击哥伦比亚的活动类似,盲眼鹰在针对厄瓜多尔的最新活动中,利用地理过滤器服务器将厄瓜多尔和哥伦比亚以外的请求重定向到厄瓜多尔国税局的网站。如果请求来自哥伦比亚或厄瓜多尔,将从合法的文件共享服务Mediafire下载带有密码的RAR压缩包。压缩包中的恶意软件最终会下载两个经过混淆的python脚本,创建计划任务为下载脚本添加持久化,并结束所有与感染链相关的进程。在解密Python脚本中的字符串后,可以获得两种不同类型的Meterpreter样本。

02

SideCopy组织最新攻击武器披露

披露时间:2023年1月6日

情报来源:https://mp.weixin.qq.com/s/JbaEpcmvC80EoE8X0DnwKQ

相关信息:

近期,研究人员发现了SideCopy组织的最新攻击活动,攻击者通过钓鱼邮件诱导用户下载恶意压缩包,当受害者点击恶意压缩包中的lnk文件时,会远程下载执行hta文件。该hta文件采用无文件的方式反射加载携带参数的Goslek.dll,对参数解码后依次释放诱饵文件,msftedit.dll和MicrosoftEdge.exe。最终通过mspaint.exe程序侧加载msftedit.dll,进而通过DLL加载木马程序MicrosoftEdge.exe。总结本次攻击行动呈现出的特点如下:

1、反射加载的DLL会向服务器反馈程序的执行流程,即主要功能是否成功执行,若失败则反馈异常;

2、恶意文件托管在谷歌云端硬盘,并且其下载链接通过谷歌邮箱传播,极具迷惑性;

3、在实际行动中罕见的发现该组织使用了基于Golang语言的Windows平台木马Spark RAT。

03

俄罗斯间谍组织Turla通过Andromeda恶意软件攻击乌克兰

披露时间:2023年1月5日

情报来源:https://www.mandiant.com/resources/blog/turla-galaxy-opportunity

相关信息:

Andromeda也被称为Wauchos或Gamarue,至少从2011年9月开始活跃,可将受感染的机器加入到僵尸网络中,已被广泛用于凭证盗窃和恶意软件传播活动。

在最近一次针对乌克兰的攻击中,由俄罗斯国家支持的APT组织Turla利用了其他黑客组织遗留的Andromeda恶意软件。

研究人员表明,本次攻击活动于2022年9月进行,但遭遇攻击的乌克兰组织此前于2021年12月便被其它威胁组织通过受感染的USB驱动器植入了Andromeda样本。Turla近期再次利用该恶意软件分发侦察程序KOPILUWAK和后门QUIETCANARY。此外,研究人员分析发现,至少有三个过期的Andromeda C2域已被Turla重新注册并继续用于监视受害者。

04

针对安卓用户的StrongPity间谍活动

披露时间:2023年1月10日

情报来源:https://www.welivesecurity.com/2023/01/10/strongpity-espionage-campaign-targeting-android-users/

相关信息:

研究人员发现了一个活跃的 StrongPity 活动。该活动自2021年11月开始活跃,通过一个冒充 Shagle 的网站分发了一个恶意应用程序,该应用程序是开源 Telegram 应用程序的修改版本,使用 StrongPity 后门代码重新打包,其中所有必要的二进制模块都使用 AES 加密并从其 C&C 服务器下载,并具有各种间谍功能,包括记录电话、收集短信、通话记录列表、联系人列表等等。如果受害者授予恶意 StrongPity 应用程序可访问性服务,其模块之一也将能够访问新的通知,并将能够从 Viber、Skype、Gmail、Messenger 和 Tinder 等17个应用程序中窃取通信。

05

疑似APT-C-26组织通过加密货币钱包推广信息进行攻击活动分析

披露时间:2023年1月11日

情报来源:https://mp.weixin.qq.com/s/W4hkBRJnwN1G32QCpaNNoA

相关信息:

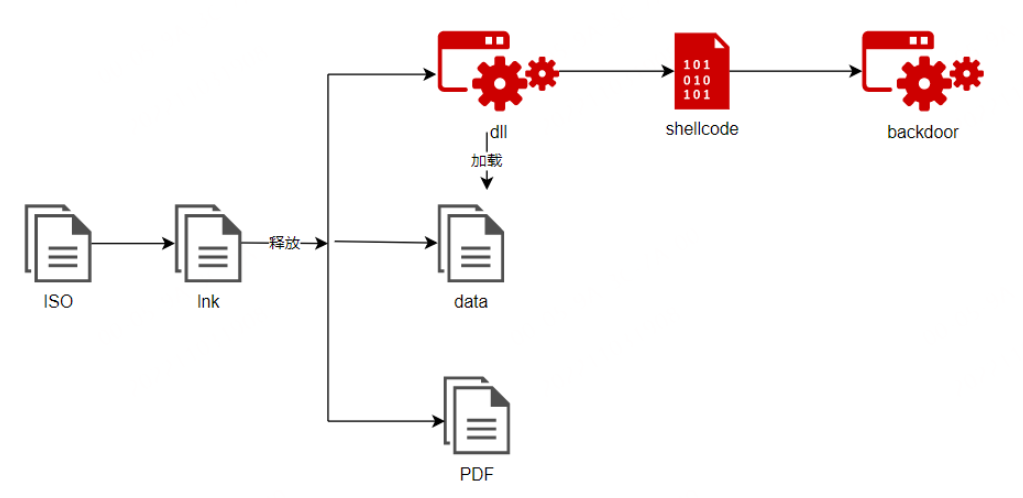

近日研究人员监测到一起疑似APT-C-26(Lazarus)组织以加密货币钱包推广信息为主题投递恶意ISO文件的攻击事件,攻击者在ISO文件内打包了一个恶意快捷方式(.lnk)文件,当用户打开该快捷方式文件时会调用powershell.exe进程从自身文件中查找数据释放3个文件并执行其中的恶意DLL文件(诱饵PDF、加载器DLL、密文文件),在执行了DLL加载器后最终解密出的后门软件疑似Lazarus组织的NukeSped家族后门。

该起攻击事件中主要针对加密货币持有者,攻击者以一款名为Somora的加密货币钱包推广文件向加密货币持有者投递,主要目的疑为窃取加密货币。

攻击行动或事件情报

01

Navicat 中文官网被 DDoS 攻击事件分析

披露时间:2023年1月9日

情报来源:https://mp.weixin.qq.com/s/Sz38mjXCUU7HJVQIcPH4tA

相关信息:

1月9日上午,Navicat 官方微信公众发布了一篇通告《紧急|关于遭受网络黑客攻击的声明》,公开自家中文官网自1月6日以来被断断续续的 DDoS 攻击至影响正常访问。

奇安信威胁情报中心僵尸网络威胁监测系统显示,Navicat 中文官网域名 www.navicat.com.cn自1.6日中午以来被多个僵尸网络 C&C 下发了攻击指令。大部分都是 Mirai 僵尸网络参与,其中 xin.badplayer.net:59666攻击最猛。根据对这三个 C&C 域名的长期监控,研究人员推测它们都是第三方 DDoS 攻击租赁平台。三个参与 DDoS 的 C&C 域名中,homehitter.tk、shetoldmeshewas12.uno 都指向同一IP地址103.136.42.186,属于同一攻击团伙;xin.badplayer.net因样本特征不同且攻击者下发二进制木马时使用的恶意 Shell 文件手法也略有差异,其归属暂时无法确认。

02

攻击者利用木马程序监视印度某民间组织

披露时间:2023年1月6日

情报来源:https://mp.weixin.qq.com/s/4KnWPASYx9cSEEeSzThouQ

相关信息:

近期,奇安信监测到一款伪装成印度西南部的喀拉拉邦地区某民间组织官方App的木马程序。该木马是将该民间组织的官方网站生成Android App,后植入恶意代码重打包成木马,如此便具有官方APP相似的图标和内容,以实现伪装和仿冒的目的。该木马会秘密上传手机的实时定位信息,远程控制手机摄像头进行偷拍。

此外,监测显示,此木马样本的发布时间恰好临近该民间组织的首届年会和另外一项重大活动日期,因此,研究人员推测,该木马程序是针对该组织而开展的间谍活动。

03

Bluebottle网络犯罪组织瞄准非洲法语国家银行

披露时间:2023年1月5日

情报来源:https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/bluebottle-banks-targeted-africa

相关信息:

近期,研究人员观察到专门针对金融部门的网络犯罪组织Bluebottle继续向非洲法语国家的银行发起攻击,且该活动似乎为此前Group-IB自2022年11月起记录的OPERA1ER组织所开展活动的延续,因为两组活动具有多个共同点。

此外,Bluebottle活动起始时间至少从2022年7月持续到2022年9月。攻击者似乎采用鱼叉式网络钓鱼策略,通过以工作为主题的法语文件形式的钓鱼邮件获取初始访问权限,并在初始阶段使用了商用恶意软件:GuLoader。这是一个基于shellcode的恶意软件下载器,具有反分析功能,还可通过利用内核驱动程序来禁用系统防御功能。同时基于攻击者后续阶段所使用的凭据窃取技术和工具,例如修改WDigest设置和部署Mimikatz,以及一个开源的伪造登录屏幕的键盘记录器。研究人员推测,Bluebottle最近的短期目标似乎是进行凭据盗窃。目前,非洲已有三个国家的三个金融机构遭到感染。

04

朝鲜攻击者针对韩国媒体的攻击活动披露

披露时间:2023年1月5日

情报来源:https://interlab.or.kr/archives/2567

相关信息:

近期,韩国的一名记者最近收到匿名举报者建议通过名为“Fizzle Messenger”的应用程序进行讨论,然后继续发送 APK 副本以引诱记者安装。经研究人员分析,发现APK文件会下载多个负载并不断从 Android 设备中泄露数据,包括读取和泄露目标的联系人列表、短信、语音通话内容、位置等多种恶意功能。

安装 Fizzle 后会,从 pCloud 或 Yandex 云存储端点下载为 .Dex 文件类型的有效载荷。.Dex 文件 通过 Fizzle 动态加载,将数据泄露到云存储端点,并下载第二阶段载荷。第二阶段载荷使用 Google 的 Firebase Cloud Messaging 注册设备以提供 C2 机制,还会启动多个服务,进行数据泄露。C2 命令包括启动第二个有效载荷中的服务,该服务动态加载包含在第一个有效载荷中的类。这些类执行 C2 方法并将任何数据泄露回云存储。

研究人员通过受害目标、基础设施、攻击工具等分析发现,将该攻击活动疑似与朝鲜的 APT37 和 Kimsuky 组织存在微弱关联。

05

疑似乌克兰IT网军袭击俄罗斯汽车交易平台

披露时间:2023年1月10日

情报来源:https://mp.weixin.qq.com/s/zXtsun2ubYccD5KvDkczqA

相关信息:

近日,研究人员捕获一例针对俄罗斯在线汽车交易平台"SberAuto"的诱饵攻击样本。样本为ISO文件,文件名为俄语的“酒水_2023_zip”,ISO文件内部包含多个文件。用户打开其中具有合法签名的update.exe时会侧加载恶意的version.dll文件,该文件由开源shellcode加载框架Shhhloader生成。其中,Shhhloader框架具有多种强大的功能,并且操作简单,可以快速生成具有shellcode执行能力的恶意PE文件,大大降低了攻击的难度。

此外,研究人员发现,捕获样本与APT29组织攻击手法存在一些共同点。但乌克兰IT网军在2022年11月30日曾在媒体上发布过一条消息称,俄罗斯多家网上银行存在访问问题,而其中包括Sber(俄罗斯联邦储蓄银行)。同时,本次活动的攻击对象SberAuto恰好是Sber银行旗下的汽车零售服务。二者被攻击时间十分接近且具有强关联性,SberAuto极有可能是继Sber银行后的后续攻击。俄乌冲突持续进行,研究人员推测本次攻击活动或许与乌克兰IT网军有着更深的联系。

恶意代码情报

01

针对意大利地区的Infostealer恶意软件分析

披露时间:2023年1月6日

情报来源:https://www.uptycs.com/blog/infostealer-malware-attacks-targeting-italian-region/

相关信息:

研究人员最近发现了一个针对意大利特定区域的Infostealer恶意软件传播活动。Infostealer最初由SinetNews报道,可从受感染机器中窃取如系统信息、加密钱包凭据和浏览器历史记录以及cookie在内的敏感信息。

本次活动,攻击者主要通过以发票为主题的网络钓鱼邮件投放Infostealer。邮件包含恶意链接,用于下载名为“IT_Fattura_n99392.zip”的ZIP文件。该文件解压后将得到:Fattura 06-12-2022.lnk及Fattura_IT9032003.bat文件。这两个文件具有相同的功能,受害者无论执行哪个文件,目标系统机器均会被感染。其中,若受害者执行了LNK文件,它会首先启动powershell.exe并尝试使用MSHTA从C2服务器下载相同的.BAT(Fattura_IT9032003.bat) 文件,接着从github处下载并运行Infostealer最终有效负载。

02

基于CIA Hive项目的xdr33木马疑为黑产团伙魔改

披露时间:2023年1月9日

情报来源:https://blog.netlab.360.com/warning-hive-variant-xdr33-is-coming_cn/

相关信息:

xdr33是研究人员捕获到的一个基于CIA Hive项目的变种木马,主要目的是收集敏感信息,为后续的入侵提供立足点。从网络通信来看,xdr33使用XTEA或AES算法对原始流量进行加密,并采用开启了Client-Certificate Authentication模式的SSL对流量做进一步的保护;从功能来说,主要有beacon,trigger两大任务,其中beacon是周期性向硬编码的Beacon C2上报设备敏感信息,执行其下发的指令,而trigger则是监控网卡流量以识别暗藏Trigger C2的特定报文,当收到此类报文时,就和其中的Trigger C2建立通信,并等待执行下发的指令。

与Hive源码对比,xdr33的更新体现在以下5个方面:

1)添加了新的CC指令;

2)对函数进行了封装或展开;

3)对结构体进行了调序,扩展;

4)Trigger报文格式;

5)Beacon任务中加入CC操作。

由于xdr33的这些修改在实现上不算非常精良,再加上此次传播所所用的漏洞为N-day,研究人员推测它是黑产团伙利用已经泄露源码魔改的结果。

03

Gootkit Loader 积极瞄准澳大利亚医疗保健行业

披露时间:2023年1月9日

情报来源:https://www.trendmicro.com/en_us/research/23/a/gootkit-loader-actively-targets-the-australian-healthcare-indust.html

相关信息:

Gootkit 加载程序(又名 Gootloader)以造成搜索引擎优化 (SEO) 中毒作为初始访问而闻名,最近该恶意程序在针对澳大利亚医疗保健行业组织的一系列攻击中重新浮出水面。

由于 SEO 中毒而引导用户访问疑似破坏和滥用的 WordPress 网站上的链接,以便下载恶意 ZIP 文件。一些受感染的网站已经被滥用于此目的,并且存在分析规避机制,之后先设置定时任务进行持久化,经过等待时间后使用Cobalt Strike进行感染。

研究人员检查的样本针对关键字“医院”、“健康”、“医疗”和“企业协议”,并与澳大利亚城市名称配对。目标还包括澳大利亚各地特定医疗保健提供者的名称。在不断以“协议”为关键词瞄准法律领域的同时,Gootkit 加载程序最近将攻击范围扩大到医疗保健行业。

04

微软揭示了4个针对macOS的勒索软件家族使用的策略

披露时间:2023年1月6日

情报来源:https://thehackernews.com/2023/01/microsoft-reveals-tactics-used-by-4.html

相关信息:

微软公布了四种不同的勒索软件家族——KeRanger、FileCoder、MacRansom和EvilQuest,它们已知会影响苹果的macOS系统。这家科技巨头的安全威胁情报团队在一份报告中表示:“虽然这些恶意软件家族很老,但它们证明了该平台上可能存在的各种恶意行为。”这些勒索软件家族的初始载体涉及Windows制造商所说的“用户辅助方法”,受害者下载并安装木马应用程序。或者,它也可以作为第二阶段的有效载荷到达,由已经存在的恶意软件在受感染的主机上部署,或者作为供应链攻击的一部分。无论采用何种操作方法,攻击都遵循类似的路线,攻击者依靠合法的操作系统特性,利用漏洞侵入系统并加密感兴趣的文件。

漏洞情报

01

微软2023年1月补丁日

披露时间:2023年1月11日

情报来源:https://mp.weixin.qq.com/s/g13uhHjCmz_5PhtOpM7srg

相关信息:

本月,微软共发布了99个漏洞的补丁程序,修复了Microsoft Exchange Server、Microsoft SharePoint、Windows LDAP、Microsoft Office等产品中的漏洞。值得注意的是,微软在1月10日停止了Windows 7 和 Windows 8.1 的安全更新和技术支持,建议尽快升级系统。经研判,共有20个重要漏洞值得关注(包括个11紧急漏洞和9个重要漏洞)。其中,CVE-2023-21674 Windows 高级本地过程调用 (ALPC) 权限提升漏洞已检测到在野利用,其中CVE-2023-21549 Windows SMB Witness Service 权限提升漏洞已公开披露。具体信息详见情报来源链接。

点击阅读原文至ALPHA 5.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh