2022.12.29~2023.01.05

攻击团伙情报

APT-C-56(透明部落)利用外贸链接伪装文档攻击分析

疑似Kimsuky组织冒充韩国知名网站Naver发起钓鱼攻击

CNC组织利用摆渡木马针对军工和教育行业

巴基斯坦IBO反恐部队遭遇印度组织Confucius网络攻击

波兰警告亲俄黑客组织Ghostwriter发动袭击

攻击行动或事件情报

攻击者对哥伦比亚银行发起SQL注入攻击以部署BitRAT恶意软件

黑客组织利用PureLogs窃取程序入侵意大利

BlackCat勒索软件组织创建泄露受害者数据的网站

恶意代码情报

Raspberry Robin蠕虫不断进化以攻击欧洲金融和保险部门

基于Lockbit3.0勒索软件构建器的新加密器在国内传播

Shc Linux 恶意软件安装 CoinMiner

漏洞情报

Apache Kylin存在多个命令注入漏洞

CISA将JasperReports漏洞添加到其已知被利用漏洞目录

攻击团伙情报

01

APT-C-56(透明部落)利用外贸链接伪装文档攻击分析

披露时间:2022年12月30日

情报来源:https://mp.weixin.qq.com/s/PTWzKIPsO92XCP4-pXRDgg

相关信息:

近期,研究人员发现透明部落利用外贸主题的链接进行攻击活动样本。样本为一个伪装成xls的scr文件,会释放持久化组件与RAT对中招用户持续监控。

本次攻击活动中使用的RAT既不是其专属木马CrimsonRAT,也不是常用的ObliqueRAT,而是一款简单的RAT,包含屏幕监控、键盘监控、网络传输的功能。

通过持久化组件的特征代码相似度判断这是透明部落的攻击活动,在之前的攻击活动中,透明部落使用了一个持久化组件用于驻留,在此次发现的样本中,同样发现了一个相似的持久化组件,二者的代码相似度很高。

02

疑似Kimsuky组织冒充韩国知名网站Naver发起钓鱼攻击

披露时间:2022年12月22日

情报来源:https://asec.ahnlab.com/en/44680/

相关信息:

最近,研究人员发现了多个伪装为金融部门正常网站的恶意域,且攻击者似乎从11月初便开始分发冒充Naver Help的钓鱼邮件。

其中,NAVER是韩国最大的搜索引擎和门户网站。邮件包含重定向至虚假钓鱼页面的恶意URL,发件人用户名是“Naver Center”,邮件以各种主题来欺骗用户,包括更改联系方式、创建新的一次性密码、从不熟悉的位置登录时邮件存储和阻止访问尝试的通知。一旦用户在钓鱼页面中输入帐户凭据时,将同时转发到攻击者者指定的页面。

此外,活动中使用的ne.kr顶级域名与Kimsuky组织经常使用的C2域名格式相同。目前,一些恶意域仍然存在,且某些页面允许用户下载可用于语音钓鱼的恶意APK文件。

03

CNC组织利用摆渡木马针对军工和教育行业

披露时间:2022年12月29日

情报来源:https://mp.weixin.qq.com/s/uEjNpw-rtpjGGPacJS19WQ

相关信息:

CNC组织最早于2019年被发现,其命名来源于所使用的远控木马的PDB路径信息中包含的cnc_client,且该组织主要针对军工和教育行业进行攻击。近期,研究人员披露了该组织所使用的两个下载器:PrivateImage.png.exe和YodaoCloudMgr.exe。

PrivateImage.png.exe下载器具有摆渡攻击的能力,可利用移动存储设备作为“渡船”,间接从隔离网中窃取攻击者感兴趣的文件。即PrivateImage.png.exe会根据是否在%localappdata%路径下选择两种方式执行。若在%localappdata%路径下,其将不断检测是否有新设备接入;若有,则将文件本身复制到新设备中,以便通过可移动设备传播。反之,首先判断%localappdata%\ImageEditor.exe是否存在:若存在,跳过后续操作并退出。不存在,判断互联网连接状态:若可连网,便下载YodaoCloudMgr.exe下载器。YodaoCloudMgr.exe主要用于下载后续载荷,且该下载器使用欺骗性的具有不可信数字证书的C2节点进行通信。

04

巴基斯坦IBO反恐部队遭遇印度组织Confucius网络攻击

披露时间:2022年12月28日

情报来源:http://blog.nsfocus.net/aptconfuciuspakistanibo/

相关信息:

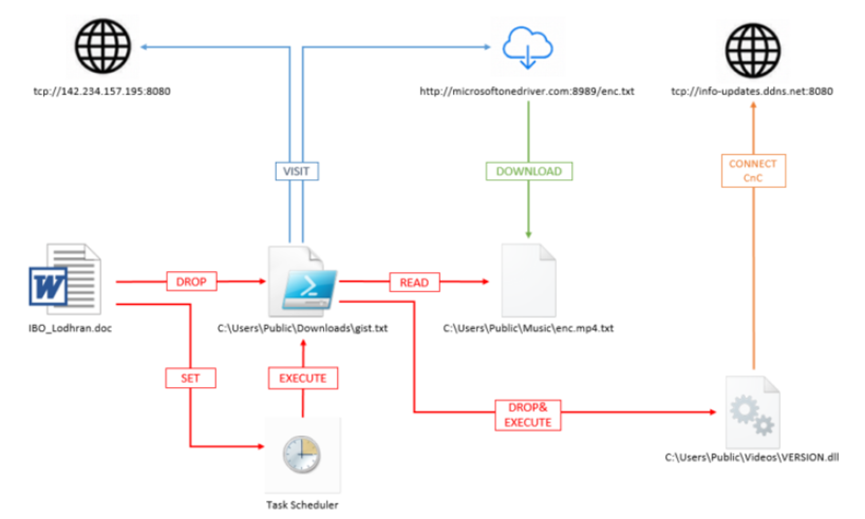

研究人员近期捕获了一起针对巴基斯坦木尔坦地区武装力量的网络攻击事件,攻击者以木尔坦的罗德兰区基于情报的反恐行动(intelligence-based operation,IBO)报告为诱饵,尝试投递一种变种木马程序MessPrint以控制受害者设备。经分析,该事件的主导者为APT组织Confucius。

本次攻击中,Confucius沿用了其常见的诱饵构建模式,通过利用名为“IBO_Lodhran.doc”(罗德兰地区基于情报的行动)以及“US_Dept_of_State_Fund_Allocations_for_Pakistan.doc”(美国国务院对巴基斯坦的资金分配)的诱饵文档,分别针对巴基斯坦的安全部队与外交类政府部门发起鱼叉式网络钓鱼攻击。当上述钓鱼文档中的宏被执行后,文档将向指定目录释放一个名为gist.txt的加密文件,该文件实际上是一种powershell木马,其最终下载名为VERSION.dll的变种木马程序:MessPrint。新版MessPrint木马程序在功能和对抗方面的变化很大,主版本号从2.X.X升级至3.1.0,且其主要功能分为运行日志记录、受害者主机信息上传与命令执行三部分。

05

波兰警告亲俄黑客组织Ghostwriter发动袭击

披露时间:2023年1月3日

情报来源:https://www.bleepingcomputer.com/news/security/poland-warns-of-attacks-by-russia-linked-ghostwriter-hacking-group/

相关信息:

GhostWriter 至少从 2017 年开始活跃,此前观察到它冒充立陶宛、拉脱维亚和波兰的记者,向当地观众传播虚假信息和反北约言论。

近日,波兰政府警告称,GhostWriter 近期一直关注波兰,试图侵入电子邮件账户收集信息,并控制社交媒体账户传播虚假信息。俄罗斯黑客攻击的目标是公共领域和国家组织、战略能源和军备供应商以及其他重要实体。其公告中的一个案例是“GhostWriter”组织建立了冒充政府域名 gov.pl 的网站,向据称得到欧洲资金支持的波兰居民宣传虚假经济补偿。单击嵌入式按钮“以了解有关该程序的更多信息”会将受害者带到一个钓鱼网站。

此外,针对议会网站 ('sejm.gov.pl') 的 DDoS(分布式拒绝服务)的攻击,被归因于亲俄罗斯的所谓黑客活动主义者 NoName057(16)。攻击发生在议会通过决议承认俄罗斯是支持恐怖主义的国家后的第二天,公众无法访问该网站。

攻击行动或事件情报

01

攻击者对哥伦比亚银行发起SQL注入攻击以部署BitRAT恶意软件

披露时间:2023年1月3日

情报来源:https://blog.qualys.com/vulnerabilities-threat-research/2023/01/03/bitrat-now-sharing-sensitive-bank-data-as-a-lure

相关信息:

最近有报告称,攻击者一直在使用哥伦比亚银行客户的被盗信息作为网络钓鱼电子邮件的诱饵,最终目标是在受害者系统上部署BitRAT恶意软件。BitRAT是一种相当新的、臭名昭著的远程访问木马,其自2021年2月起便在地下网络犯罪市场和论坛上以相对较低的20美元价格进行销售。

据研究人员描述,攻击者主要通过对哥伦比亚一家合作银行的IT基础设施发起SQL注入攻击,以窃取银行敏感信息并制作令人信服的Excel诱饵文件。泄露的详细信息包括Cédula号码(哥伦比亚公民的国民身份证件),电子邮件地址,电话号码,客户姓名,付款记录,工资详细信息和地址等。此外,Excel文件包含一个高度混淆的宏,它会释放并执行一个可加载第二阶段dll文件的.inf负载。dll文件则最终使用WinHTTP库将BitRAT嵌入式有效负载从GitHub下载到受害者系统中的%temp%目录。

02

黑客组织利用PureLogs窃取程序入侵意大利

披露时间:2022年12月27日

情报来源:https://blog.cyble.com/2022/12/27/pure-coder-offers-multiple-malware-for-sale-in-darkweb-forums/

相关信息:

最近,意大利TG Soft网络安全机构发现Alibaba2044黑客组织使用PureLogs信息窃取程序针对意大利开展了恶意的垃圾邮件活动。邮件包含一个可下载zip文件的链接,压缩文件伪装成批处理文件的cabinet文件。一旦目标用户打开此文件,PureLogs恶意软件将在受害者系统上成功执行。

PureLogs由名为PureCoder的新黑客组织开发,该组织在暗网上销售了多种工具,包括挖矿、信息窃取和加密恶意软件。其中,PureCoder推广和销售的最具影响力的两个恶意软件包括PureLogs和PureCrypt。PureLogs是一种恶意的DotNET程序,旨在从浏览器、加密钱包和其他应用程序中窃取数据,攻击者以每年99美元的价格出售这款软件。PureCrypter则具备传播多种RAT和窃取工具的功能,其每月订阅价格为59美元,终身订阅价格为245美元。

03

BlackCat勒索软件组织创建泄露受害者数据的网站

披露时间:2023年1月3日

情报来源:https://www.govinfosecurity.com/blackcat-spoofs-victim-website-to-leak-stolen-data-a-20847

相关信息:

BlackCat勒索软件组织正在尝试一种新的迫使受害者支付赎金的策略,他们在公共互联网上创建一个欺诈网站,披露从受害者那里窃取的个人数据。

BlackCat勒索软件组织也被称为Alphv,据称从美国一家小型会计公司窃取了3.5GB的数据,所有这些数据显然都可以在这个欺诈网站上找到,该网站解析出的域名与该会计师事务所的合法域名只有一个微小的拼写错误。研究人员看到的数据似乎属于该会计师事务所的员工和客户,包括明文密码、员工详细信息、审计报告、客户的纳税申报单细节、驾驶执照和未经编辑的护照扫描件。

恶意代码情报

01

Raspberry Robin蠕虫不断进化以攻击欧洲金融和保险部门

披露时间:2023年1月2日

情报来源:https://www.securityjoes.com/post/raspberry-robin-detected-itw-targeting-insurance-financial-institutes-in-europe

相关信息:

最近研究人员发现,欧洲金融和保险业已成为新版本Raspberry Robin蠕虫的目标。Raspberry Robin也被称为QNAP蠕虫,由微软追踪为DEV-0856的组织运营,主要通过受感染的USB驱动器进行传播。但攻击者在本次活动中利用了两种手段分发该恶意软件:1)通过恶意链接或附件诱导受害者下载伪装为压缩文件的MSI安装程序;2)通过在eu[.]adbison-redirect[.]com上托管的恶意广告活动。

此外,报告显示Raspberry Robin最新版本更新了下载器机制,并增加了反分析能力,同一个QNAP服务器被多轮攻击使用,且受害者数据不再是明文形式。另外,活动受害者主要为讲西班牙语和葡萄牙语的组织,且攻击者开始收集更多的受害者系统数据。

02

基于Lockbit3.0勒索软件构建器的新加密器在国内传播

披露时间:2023年1月3日

情报来源:https://mp.weixin.qq.com/s/zT1GbqXFkj0FHiUhNlisZg

相关信息:

研究人员近期发现,基于2022年9月泄露的Lockbit3.0勒索病毒构建器开发的新加密器正在国内传播,且该加密器只在原有的基础上修改了一些细节部分,如加密完成后并未修改桌面图标及被加密文件图标而是仅修改被加密文件扩展、勒索信文件名及内容等。

此外,本次勒索活动共发现两个样本,且样本仅在启动方式上存在区别,即文件名含pass的需带密码参数启动,反之则不需带密码参数启动。样本使用Salsa-20算法加密文件,同时由于在加密线程期间,其大量使用RtlEncryptMemory和RtlDecyptMemory保护包含私钥的内存,因而无法直接获取到私钥。样本执行后,被加密的文件默认添加后缀名变化为“.xNimqxKZh”,赎金提示信息文件名则改为“xNimqxKZh.README.txt”。

03

Shc Linux 恶意软件安装 CoinMiner

披露时间:2022年1月4日

情报来源:https://asec.ahnlab.com/en/45182/

相关信息:

Shc 是 Shell Script Compiler 的缩写,负责将 Bash shell 脚本转换成 ELF。研究人员最近发现,一种使用 shell 脚本编译器 ( shc ) 开发的 Linux 恶意软件被威胁者用来安装 CoinMiner。专家认为,攻击者最初通过对保护不力的 Linux SSH 服务器进行字典攻击来破坏目标设备,然后他们在目标系统上安装了多种恶意软件,包括 Shc 下载器、XMRig CoinMiner 和基于 Perl 的 DDoS IRC Bot。

攻击者从Shc恶意软件解码Bash shell脚本用于从外部资源下载一个CoinMiner下载器并运行文件。除了在受感染的系统上安装 CoinMiner 之外,攻击者还安装了一个 IRC 机器人,它可以通过接收命令来执行 DDoS 攻击。该DDoS IRC Bot具有使用Perl开发的特点,顾名思义,它使用IRC协议与C&C服务器通信。

研究人员还在 VirusTotal 上发现了类似的 Shc Downloader 恶意软件。研究人员分析的所有样本都是从韩国上传到 VirusTotal 的,这种情况表明攻击集中在韩国。

漏洞相关

01

Apache Kylin存在多个命令注入漏洞

披露时间:2023年1月3日

情报来源:https://mp.weixin.qq.com/s/iKI0TRAkETm35-vUpSOJDA

相关信息:

Apache Kylin 是一个开源的、分布式的分析型数据仓库,提供Hadoop或Spark之上的 SQL 查询接口及多维分析(OLAP)能力以支持超大规模数据,最初由 eBay 开发并贡献至开源社区。

近日,奇安信CERT监测到Apache Kylin命令注入漏洞(CVE-2022-43396)和Apache Kylin命令注入漏洞(CVE-2022-44621)。其中Apache Kylin命令注入漏洞(CVE-2022-43396)是历史漏洞CVE-2022-24697的黑名单修复绕过,攻击者通过控制目标服务器conf的kylin.engine.spark-cmd参数来控制命令。Apache Kylin命令注入漏洞(CVE-2022-44621)是由于系统Controller未验证参数,攻击者可以通过HTTP请求进行命令注入攻击。

02

CISA将JasperReports漏洞添加到其已知被利用漏洞目录

披露时间:2022年12月25日

情报来源:https://securityaffairs.com/140131/security/known-exploited-vulnerabilities-catalog-jasperreports.html

相关信息:

美国 CISA 将 TIBCO Software 的 JasperReports 漏洞添加到其已知被利用漏洞 (KEV) 目录中,这些漏洞被跟踪为 CVE-2018-5430(CVSS 分数:7.7)和 CVE-2018-18809(CVSS 分数:9.9)。TIBCO JasperReports 是一种开源 Java 报告工具,用于创建和管理报告和仪表板。根据 Binding Operational Directive (BOD) 22-01:降低已知被利用漏洞的重大风险,FCEB 机构必须在截止日期前解决已识别的漏洞,以保护其网络免受利用目录中缺陷的攻击。专家还建议私人组织审查目录并解决其基础设施中的漏洞。

点击阅读原文至ALPHA 5.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh