2022-12-30 09:5:57 Author: 白泽安全实验室(查看原文) 阅读量:10 收藏

APT攻击

攻击活动

数据泄露

恶意软件

APT攻击

研究人员披露BlueNoroff组织绕过MoTW的新方法

近日,Kaspersky的研究人员披露了BlueNoroff组织使用新的方法以绕过浏览器的Mark-of-the-Web (MoTW)安全特性。BlueNoroff组织是一个出于经济动机的攻击者,同时也是具有朝鲜背景的APT组织Lazarus Group的子组织。最近,研究人员观察到其武器库中出现了新的恶意软件变种。该组织通常利用Word文档和快捷方式文件进行初始接入,但是最近其开始采用新的恶意软件投递方法。这是首次发现该组织采用试图绕过MoTW。MoTW是一种IE浏览器的安全特性,当用户试图打开从互联网下载的文件时,会显示一条警告消息。为此,攻击者使用了光盘映像(.iso扩展名)和虚拟硬盘(.vhd扩展名)文件格式,这是现在用来规避MoTW的常用策略。另外研究人员还观察到一个新的Visual Basic脚本、一个此前未见的Windows批处理文件和一个Windows可执行文件。另外,该组织还创建了许多看起来像风险投资和银行域名的假域名。大部分域名模仿日本风险投资公司,这表明该组织可能对日本金融实体有着广泛的兴趣。攻击链图如下图所示。

来源:

https://securelist.com/bluenoroff-methods-bypass-motw/108383/

APT_C_36(盲眼鹰)近期攻击活动分析

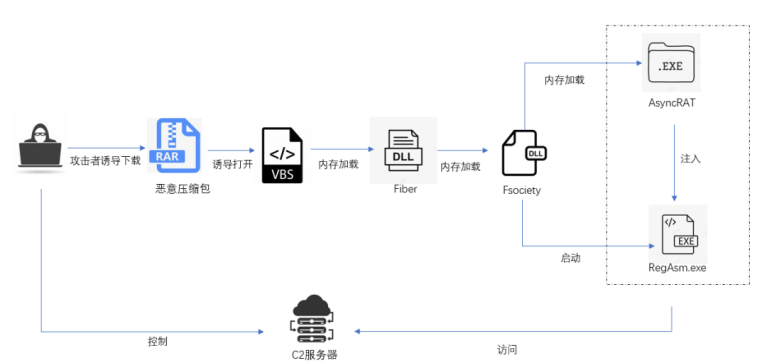

近期,360安全的研究人员发布了在南美洲活动的APT-C-36组织近期的攻击活动分析报告。根据报告,APT-C-36近期常采用鱼叉攻击,以PDF文件作为入口点,诱导用户点击文档里面的恶意链接下载RAR压缩包文件。大部分压缩包文件需要密码才能解压,密码基本为4位纯数字,解压后是伪装成PDF文件名的VBS脚本。VBS脚本被用户点击执行后将开启一段复杂多阶段的无文件攻击链,最终加载程序为混淆过的AsyncRAT或NjRAT木马,并且加入了绕过AMSI机制的代码。此外,根据研究人员分析,在本次样本溯源分析中发现了一处该组织托管在cmconcretos.com邮件服务器上的恶意程序。通过分析,在其中一个压缩包中发现了某下载链接为https://paste.ee/d/amsfg/0,表明恶意代码放在paste.ee平台。该组织曾将恶意代码托管到pastebin平台,区别在于前者不受限制地使用。同时,样本中使用的邮箱服务器以及C2基本都位于哥伦比亚地区,以及部分样本来源显示为哥伦比亚。结合样本整个攻击链,研究人员将本次捕获到的样本归因于APT_C_36组织。攻击链图如下图所示。

来源:

https://mp.weixin.qq.com/s/mTmJLHYC9bJDnphf_52JmA

Vice Society使用新的定制化勒索软件PolyVice开展攻击

Vice Society组织是一个资源丰富、能力较强的勒索软件组织,其于2021年6月首次被发现,热衷于入侵各种类型行业的实体组织,通过纯粹的机会主义来获取目标从而最大化经济收益。近日,SentinelLabs的研究人员发现该组织在最近的攻击活动中中采用了一种新的名为PolyVice的定制化勒索软件。该勒索软件目前可能仍处于开发的早期阶段,使用的NTRUEncrypt和ChaCha20-Poly1305算法为勒索攻击提供了一个强大的加密方案。其中NTRUEncrypt算法使用了开源实现,该算法被认为具有抗量子性。根据研究人员评估,该勒索软件背后的研发人员可能也在同时向其他的勒索攻击组织出售类似的工具。

来源:

https://www.sentinelone.com/labs/custom-branded-ransomware-the-vice-society-group-and-the-threat-of-outsourced-development/

Transparent Tribe针对印度政府官员进行网络攻击

近日,Securonix的研究人员发现了一个新的网络钓鱼活动STEPPY#KAVACH。该活动疑似与具有巴基斯坦背景的APT组织Transparent Tribe/SideCopy/APT36有关,因为类似的TTP在该组织的历史攻击活动中曾经使用过。根据研究人员分析,具体攻击场景涉及使用网络钓鱼邮件欺骗潜在受害者打开快捷方式文件(.LNK),之后使用mshta.exe应用程序来运行HTA的有效载荷。当受害者运行HTA文件后会执行一个JavaScript代码,从而创建一个图片格式诱饵文件——图像包含印度国防部一年前、2021年12月发布的一份公告。然后,JavaScript代码从远程服务器加载可执行文件,通过修改Windows注册表完成持久化,并重新启动计算机,随之自动运行二进制文件。最终载荷是后门程序,功能包括从C2服务器接收和执行命令、接收和运行其他有效载荷、截取屏幕截图和窃取文件等。此外,后门程序允许攻击者在受害机系统上搜索由Kavach应用程序创建的数据库文件(kavach.db),以存储相关凭据。攻击链图如下图所示。

来源:

https://www.securonix.com/blog/new-steppykavach-attack-campaign/

披露Donot的样本

近日,研究人员披露了Donot组织的恶意样本,IOC信息如下所示:

MD5:3e2b44bef17ae7bcce26e6211c68dc08

FilePath:C:\Users\Public\Downloads\sdnss.zip 、C:\Users\Public\Downloads\sdnss.dll、 C:\Users\Public\Downloads\sdns.bat 、C:\Users\Public\Downloads\pstn.bat

来源:

https://twitter.com/shadowchasing1/status/1606817988828880897

攻击活动

BitKeep因网络攻击而损失价值超900万美元的数字货币

近日,去中心化多链加密钱包BitKeep证实了一次网络攻击,攻击者通过分发欺诈版本的BitKeep Android APK应用程序,窃取用户的数字货币。BitKeep首席执行官凯文·科莫(Kevin Como)称,“通过植入恶意代码,修改后的APK导致用户私钥泄露,使得黑客能够转移资金”,并将攻击描述为“大规模黑客事件”。据区块链安全公司PeckShield和多链区块链浏览器公司OKLink的说法,迄今为止,价值超过990万美元的数字资产已被掠夺。BitKeep在一系列推文中进一步指出“被盗的资金在BNB Chain、Ethereum、TRON和Polygon上”,“而其他三个链上的200多个地址被用于抢劫,最后所有资金都转移到了其余2个主地址上。”

来源:

https://thehackernews.com/2022/12/bitkeep-confirms-cyber-attack-loses.html

数据泄露

在线体育博彩公司BetMGM发生数据泄露

近日,在线体育博彩公司BetMGM披露了一起数据泄露事件,表示有攻击者窃取了未知数量的客户个人信息。攻击者获得了广泛的数据,包括姓名、联系信息(如邮政地址、电子邮件地址和电话号码)、出生日期、加密的社会安全号码、账户标识(如玩家ID和网名)以及与BetMGM交易有关的信息。BetMGM 目前没有证据表明与此次数据泄露有关的顾客密码或账户资金被访问,但已有150w用户数据在数据泄漏论坛进行销售。

来源:

https://www.bleepingcomputer.com/news/security/leading-sports-betting-firm-betmgm-discloses-data-breach/

黑客声称已窃取近4亿条Twitter用户信息

12月23日,有人在一个流行的黑客论坛上发布了一条消息,宣布出售包含4亿多个Twitter账户的姓名、用户名、电子邮件地址、电话号码和关注者数量的数据库,并且免费提供了大约包含1,000条记录的数据样本,其中包含Donald Trump JR、Brian Krebs 等知名用户的私人信息。卖家还邀请Twitter公司和Elon Musk购买数据,以避免GDPR诉讼和支付巨额罚款。卖家还特别指出,在超过50亿Facebook用户的详细信息泄露后,爱尔兰数据监管机构最近向Meta开出了2.65亿欧元的天价罚款。尽管如此,卖家表示目前Twitte公司方面并没有回应。

来源:

https://securityaffairs.com/139993/data-breach/twitter-400-million-users-leak.html

恶意软件

伪装成YouTube机器人的恶意软件窃取用户敏感信息

YouTube机器人是可以在YouTube平台上自动执行任务的软件程序。最近安全研究人员在跟踪新活跃的恶意软件家族时,发现了一种新的伪装成YouTube机器人的恶意软件。该恶意软件表面上可以对YouTube视频执行查看、点赞和评论等活动,但它还可以窃取浏览器中的敏感信息,例如Cookie、账号自动填充记录、历史登录的密码数据等,并能够从命令和控制(C&C)服务器接收命令以开展其他恶意活动,例如强制用户观看指定的YouTube视频,或者在受害者的机器上下载和执行其他恶意文件。

来源:

https://blog.cyble.com/2022/12/23/new-youtube-bots-malware-spotted-stealing-users-sensitive-information/

恶意软件RisePro利用PrivateLoader PPI服务进行分发

近日,flashpoint的研究团队发现了一种新型的信息窃取恶意软件——RisePro。它于2022年12月13日首次被检测到,正在通过按安装付费(PPI)的恶意软件下载服务PrivateLoader进行分发。RisePro由C++开发,似乎具有与Vidar类似的功能,旨在帮助攻击者从被感染的设备中窃取目标的信用卡、密码和加密钱包数据。根据分析报告,攻击者已经在俄罗斯暗网市场上出售数以千计的RisePro日志(其中包含从被感染设备中窃取的数据)。

来源:

https://flashpoint.io/blog/risepro-stealer-and-pay-per-install-malware-privateloader/

往期推荐

Gamaredon APT针对北约某国的大型炼油厂——每周威胁情报动态第109期(12.16-12.22)

MuddyWater使用远程管理工具Syncro开展攻击——每周威胁情报动态第108期(12.09-12.15)

APT37利用IE浏览器0Day漏洞开展攻击——每周威胁情报动态第107期(12.02-12.08)

针对乌克兰的新勒索软件RansomBoggs与Sandworm有关——每周威胁情报动态第106期(11.25-12.01)

如有侵权请联系:admin#unsafe.sh