免责声明

由于传播、利用本公众号李白你好所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号李白你好及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!

01 前言

奈何太喜欢docker,干啥都是search、pull一把梭哈,结果今天给栽了。

02 应急

今天看服务器,突然cpu爆满

我还以为是我现在在装的docker导致的,但是一想,不对呀,我应该用不到tomcat呀。

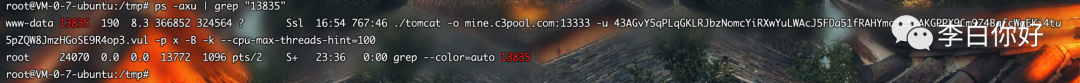

看了下进程

www-data 13835 190 8.3 366852 324564 ? Ssl 16:54 780:35 ./tomcat -o mine.c3pool.com:13333 -u 43AGvY5qPLqGKLRJbzNomcYiRXwYuLWAcJ5FDa51fRAHYmcjt5kAKGPPX9Cm974BqfcWqEKi4tu5pZQW8JmzHGoSE9R4op3.vul -p x -B -k --cpu-max-threads-hint=100

哦吼,惹不起惹不起,中招了。

find也没收到,找了一番没找到,然后想起来是不是docker的锅。

docker stats一看,果不其然

好家伙,dvwa,想起来了,因为最近培训工作较多,一个客户自己瞎折腾dvwa,搭建半天没搭建起来,我直接docker梭给他做的。

接下来的一切都容易很多了

直呼好家伙

留个马然后访问生成tomcat挖矿,分析了一下启动项啥的没别的了以后看了下日志

IP落在美国:167.71.223.85

顺手看了下这个docker

Citizenstig/dvwa

Google Hacker一把梭哈,该黑客信息基本如下:

https://github.com/citizen-stig/dockerdvwa

博客地址:https://golub.pro/

推特:https://twitter.com/citizen_stig

一不小心看了下,国内中招的大佬可真不少。

03 参考链接

文章作者:nul1

原文地址:https://www.cnblogs.com/nul1/p/15159535.html

04 往期精彩

记一次某集团渗透实战

记一次授权渗透测试

从RCE到尝试docker逃逸的曲折之路

如有侵权请联系:admin#unsafe.sh