2022-12-16 09:0:46 Author: 白泽安全实验室(查看原文) 阅读量:16 收藏

APT攻击

数据泄漏

恶意软件

勒索软件

APT攻击

MuddyWater使用远程管理工具Syncro开展攻击

近日,Deep Instinct的研究人员披露了具有伊朗背景的APT组织MuddyWater,使用一种名为“Syncro”的新型远程管理工具进行的攻击活动。研究人员观察到攻击者使用一种以HTML附件形式出现的新诱饵,指向由其他服务商托管的包含远程管理工具安装程序的压缩包。尽管攻击者也使用Dropbox来托管带有Syncro安装程序的压缩包,但是大多数Syncro安装程序仍托管在OneHub中。在调查MuddyWater使用的一些安装程序时,研究人员还发现攻击者对于每封邮件其都使用了一个独特的新的MSI。在大多数情况下,MuddyWater使用的每个MSI安装程序都有一个对应的子域名配合使用。虽然大多数子域名看不出任何含义,但是其中一些则具有明确含义:mohammadosman6060和osmandembele4040是足球运动员;netanyahu8585和benet5050是以色列现任和前任总理;Cham Wings是一家叙利亚航空公司的名字。Syncro的标准化远控功能与经过签名的MSI安装程序相结合,为攻击者获得目标初始访问权限和执行侦察任务提供了几乎完美的攻击武器。随后,攻击者就能够部署额外的后门、窃取文件或将访问权限移交给其他攻击者了。攻击链图如下图所示。

来源:

https://www.deepinstinct.com/blog/new-muddywater-threat-old-kitten-new-tricks

COBALT MIRAGE使用Drokbk开展攻击

近日,研究人员披露了具有伊朗背景的APT组织COBALT MIRAGE,使用Drokbk恶意软件进行的攻击活动。该恶意软件使用GitHub作为中间媒介,来获取C2地址,从受感染的计算机中窃取数据或执行接收的恶意命令。Drokbk由.NET编写,包含一个投放器和一个有效载荷。Drokbk内置功能有限,主要执行来自命令和控制(C2)服务器的命令或其他恶意代码。Drokbk是作为一种入侵后的长期驻留手段与其他访问机制一起部署在受害目标环境中,并且COBALT MIRAGE组织首选的远程访问方式是使用快速反向代理(FRPC)工具。Drokbk最早曾在2022年2月对美国地方政府网络的入侵攻击中出现过。

来源:

https://www.secureworks.com/blog/drokbk-malware-uses-github-as-dead-drop-resolver

Evilnum使用新的Janicab变种针对旅行社和金融实体

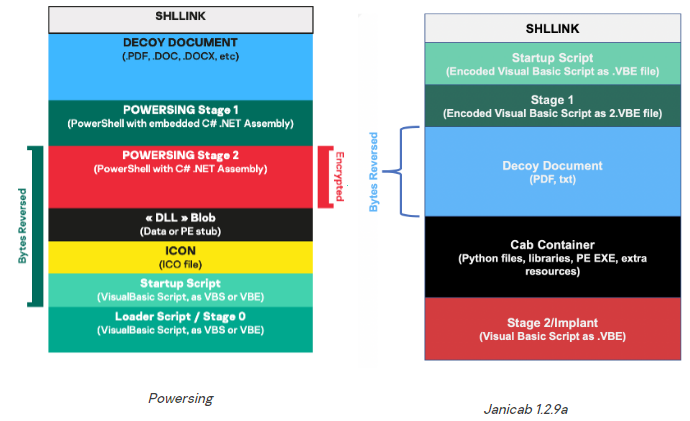

近日,Kaspersky的研究人员披露了具有白俄罗斯背景的APT组织Evilnum,使用一个新的Janicab变种针对性攻击旅行社和金融实体。该Janicab变种在整个2020年期间曾用于针对中东的法律实体的攻击。目前攻击者继续使用dead-drop技术,利用YouTube、Google+和WordPress的网络服务分发真实的C2地址。值得注意的是,此前该组织从未将旅行社作为攻击目标。攻击者使用了包含在ZIP压包中的基于LNK的Dropper发动钓鱼攻击。在某个投递Janicab的案例中,诱饵文档是一个工业(液压)公司的简介,这与之前利用PowerPepper的入侵活动中使用的诱饵文档主题一致。一旦受害者打开恶意LNK文件,一系列恶意文件就会被释放。LNK文件有一个嵌入式“命令行参数”字段,旨在提取和执行编码的VBScript加载程序(1.VBE)。后者将删除并执行另一个嵌入和编码的VBScript(2.VBE),它将提取包含其他资源和Python工具的CAB压缩文档(cab.cab),并提取和执行最后的植入物——Janicab。最后阶段还将通过在启动目录中部署一个新的LNK文件来完成持久化,并利用dead-drop技术获取实际的C2的 IP地址。Janicab和Powersing在执行流程以及VBE和VBS的使用方面非常相似,但它们的LNK文件的结构有些不同。此外,较新的Janicab变种相较于旧版还嵌入了一个CAB压缩文档,其中包含几个Python工具和其他在入侵后期会使用的组件。Janicab和Powersing的对比如下图所示。

来源:

https://securelist.com/deathstalker-targets-legal-entities-with-new-janicab-variant/108131/

APT42针对激进主义者、新闻业和政治领域的关键人物

近期,HRW人权观察组织将一起网络钓鱼攻击归因于具有伊朗背景的APT组织APT42。根据研究人员观察,本次感染链开始于受害者在WhatsApp上接收的可疑消息,该消息以邀请他们参加会议为借口,引诱受害者点击一个恶意URL。该URL页面伪装为Microsoft、Google和Yahoo的登录页面,并捕获受害目标输入的凭据。当攻击者获得对受害者的电子邮件、云存储驱动器、日历和联系人的访问权限后,利用Google Takeout服务,从Google帐户的核心和附加存储中,以压缩文件的形式窃取全部数据。

来源:

https://www.hrw.org/news/2022/12/05/iran-state-backed-hacking-activists-journalists-politicians

披露BITTER的样本

近日,研究人员披露了BITTER组织的恶意样本,IOC信息如下所示:

Domain:rusjamystarapp.com

MD5:69DFD0C52A53FB0ACCA660959B9AEB6B

来源:

https://twitter.com/shadowchasing1/status/1602632655937363970

数据泄漏

优步在供应商受到攻击后发生新的数据泄露

近日,一个名为“UberLeaks”的黑客开始在一个以发布数据泄露事件而闻名的黑客论坛上,披露了据称从Uber和Uber Eats窃取的数据。泄露的数据包括许多声称是与Uber和Uber Eats使用的移动设备管理平台(MDM)以及第三方供应商服务相关联的源代码的存案,包括源代码、IT资产管理报告、数据销毁报告、Windows域登录名和电子邮件地址以及其他企业信息。经安全研究人员分析,泄露的数据包含足够详细的信息,可用于对Uber员工进行有针对性的网络钓鱼攻击,以获取更敏感的信息,例如登录凭据等。

来源:

https://www.hackread.com/new-uber-data-breach/

恶意软件

僵尸网络GoTrim暴力破解WordPress网站

近期,研究人员发现一个内容管理系统(CMS)扫描器和一个由Go编程语言编写的暴力破解工具。上述恶意软件是被称为GoTrim 的僵尸网络攻击活动的一部分,通过扫描网络以寻找自托管的WordPress网站,并试图暴力破解管理员密码并控制目标网站。攻击活动始于2022年9月,目前仍在进行中。这种攻击还可能会导致恶意软件植入、信用卡窃取脚本注入、钓鱼页面托管以及其它的后续攻击场景,根据被入侵网站的受欢迎程度,可能影响到数百万人。

来源:

https://www.fortinet.com/blog/threat-research/gotrim-go-based-botnet-actively-brute-forces-wordpress-websites

Zombinder服务可将合法的安卓应用程序木马化

近期,ThreatFabric的研究人员在分析安卓银行木马Ermac的活动时,发现了一个使用多个木马并同时针对安卓和Windows用户的恶意软件攻击活动。除了Ermac安卓银行木马外,该活动还涉及Erbium、Aurora窃取器和Laplas“clipper”形式的桌面恶意软件。这场攻击造成了数千名受害者,例如,Erbium成功地从1300多名受害者那里窃取了数据。此外,研究人员还发现暗网上的第三方服务Zombinder,该服务用于将恶意负载(如木马)绑定到合法的Android应用程序中,以诱骗受害者安装。

来源:

https://www.threatfabric.com/blogs/zombinder-ermac-and-desktop-stealers.html

勒索软件

加州财政部遭到了LockBit勒索团伙的攻击

近日,著名的LockBit勒索软件团伙声称从加州财政部窃取了76GB数据,并威胁表示,如果受害者不在12月24日之前支付赎金,就会泄露被盗数据。该组织将美国机构添加到其Tor泄密网站上公布的受害者名单中。LockBit勒索软件团伙声称窃取了数据库、机密数据、财务文件、证明、法庭和法庭性诉讼、IT文件等。12月12日,加州财政部通过声明证实了此次勒索安全事件。

来源:

https://www.bleepingcomputer.com/news/security/lockbit-claims-attack-on-californias-department-of-finance/

往期推荐

APT37利用IE浏览器0Day漏洞开展攻击——每周威胁情报动态第107期(12.02-12.08)

针对乌克兰的新勒索软件RansomBoggs与Sandworm有关——每周威胁情报动态第106期(11.25-12.01)

DUCKTAIL使用新的恶意软件变体展开攻击——每周威胁情报动态第105期(11.18-11.24)

Lazarus Group使用DTrack后门针对欧洲和拉丁美洲——每周威胁情报动态第104期(11.11-11.17)

如有侵权请联系:admin#unsafe.sh