2022.12.01~12.08

攻击团伙情报

疑似APT-C-56(透明部落)针对恐怖主义进行攻击

海莲花组织Torii远控的网络攻击活动分析

Lazarus分发伪装成加密货币应用程序的AppleJeus恶意软件

Callisto组织将攻击目标转向支持乌克兰的实体

APT42瞄准激进主义、新闻业和政治领域的关键人物

APT37利用Internet Explorer 0-day攻击披露

攻击行动或事件情报

攻击者使用新技术从合法IIS日志中读取命令

针对加密货币行业的定向攻击

Vice Society勒索团伙详情披露

黑客使用PRoot隔离文件系统劫持Linux设备

恶意代码情报

针对Redis服务器的新后门软件Redigo分析

新木马CryWiper伪装成勒索软件

Zerobot僵尸网络借助物联网等多个漏洞传播

漏洞情报

AMI MegaRAC BMC发现多个高危漏洞

Linux新漏洞与两个低危害漏洞组合利用后可获得root权限

攻击团伙情报

01

疑似APT-C-56(透明部落)针对恐怖主义进行攻击

披露时间:2022年12月06日

情报来源:https://mp.weixin.qq.com/s/J_A12SOX0k5TOYFAegBv_w

相关信息:

近期,研究人员发现了一批疑似APT-C-56(透明部落)针对恐怖主义发起攻击的恶意样本,通过溯源关联分析发现,攻击活动至少开始于2018年6月,至今仍处于活跃状态。攻击中使用样本涉及Android和Widows平台。其中Android平台攻击样本使用了商业间谍软件SpyNote和SonicSpy,以及开源间谍软件AhMyth和Metasploit;Windows平台使用了开源远控工具AsyncRAT。

Android平台攻击样本主要伪装成恐怖主义相关样本以及工具类样本,如Explosive_course(爆炸物课程)、Abdul Rasheed(巴基斯坦伊斯兰原教旨主义者和圣战活动家)、Bolan Attack Video(俾路支解放军攻击视频)等。Windows 平台使用了开源的AsyncRAT,该远控工具主要功能包括屏幕查看和记录、反病毒以及完整性管理、SFTP上传和下载、聊天、动态DNS和多服务器支持、密码恢复、jit编译、键盘记录、反分析、自启动。

02

海莲花组织Torii远控的网络攻击活动分析

披露时间:2022年12月02日

情报来源:https://mp.weixin.qq.com/s/2RluW4O56UWiNSQB2hQtGA

相关信息:

近期,研究人员捕获到一批活跃中的物联网远控木马,背后的攻击者不为经济利益,在攻击我国重要政企单位相当数量的Linux主机、服务器和物联网等设备后潜伏隐藏。木马具备丰富的窃密和命令控制能力,C2回传链路上还通过提前攻陷的境内外物联网设备作为流量跳板隐藏真实命令控制服务器。通过关联溯源,发现该木马属于Torii僵尸网络家族的升级版本,分析后认为Torii家族很可能是除双头龙家族和Buni家族之外,海莲花组织第三款比较成熟且常用的针对Linux主机、服务器和物联网平台的远控装备。

该远控的功能丰富,适配广泛,支持生成众多类型如ARM、x86、x64、MIPS、SPARC、PowerPC、SuperH、Motorola 68000等等CPU架构的载荷,能对运行于以上架构的服务器、物联网设备、办公主机等进行深度信息窃取和控制,此外还具备10组以上的命令控制能力。

03

Lazarus分发伪装成加密货币应用程序的AppleJeus恶意软件

披露时间:2022年12月01日

情报来源:https://www.volexity.com/blog/2022/12/01/buyer-beware-fake-cryptocurrency-applications-serving-as-front-for-applejeus-malware/

相关信息:

研究人员观察到Lazarus Group威胁行为者利用虚假的加密货币应用程序作为诱饵来提供以前未记录的 AppleJeus 恶意软件版本,这项活动攻击者利用了一个名为BloxHolder的虚假加密货币交易网站,它是合法HaasOnline平台的模仿者,通过msi安装程序文件分发AppleJeus。研究人员还发现攻击者疑似通过恶意 Microsoft Office 文档针对加密货币用户和组织。

在本次攻击中使用了新的DLL侧加载技术,在传统侧加载过程增加了一个步骤。合法应用程序从“System32”目录加载合法DLL,然后该DLL再从应用程序目录加载恶意DLL。

其攻击链在2022年10月发生了轻微的改变,攻击者从MSI安装程序文件转移到武器化的Microsoft Excel文档,该文档使用宏从OpenDrive下载远程托管的有效载荷。

04

Callisto组织将攻击目标转向支持乌克兰的实体

披露时间:2022年12月05日

情报来源:https://blog.sekoia.io/calisto-show-interests-into-entities-involved-in-ukraine-war-support/

相关信息:

在Callisto组织近期的攻击活动中,研究人员发现的受害者包括六家位于美国和东欧的私营公司和四个非政府组织(NGO),它们都参与了对乌克兰的支持。

分析发现,其中一个使用来自“可信来源”的欺骗性电子邮件共享受害者和攻击者之间的电子邮件交换,其中包括恶意PDF负载。电子邮件交换表明,攻击者没有在第一封电子邮件中包含恶意负载,而是等待得到答复以建立关系并避免怀疑,然后再将负载发送给受害者,即恶意PDF附件。攻击者在PDF的第一页模仿PDF渲染器引擎中的错误,诱使受害者打开指向恶意网页的链接。该网页旨在通过使用EvilGinx收集受害者的凭据。

05

APT42瞄准激进主义、新闻业和政治领域的关键人物

披露时间:2022年12月06日

情报来源:https://thehackernews.com/2022/12/iranian-state-hackers-targeting-key.html

相关信息:

人权观察组织(HRW)在一份报告中称,近期针对在中东工作的人权活动家、记者、研究人员、学者、外交官和政治家的持续社会工程和凭据网络钓鱼活动中至少有20人成为目标,并将恶意活动归因于一个被追踪为APT42的攻击组织。

感染链开始于目标在WhatsApp上接收可疑消息,该消息以邀请他们参加会议为借口,并引诱受害者点击一个恶意URL,该URL页面伪装为Microsoft、Google和Yahoo的登录页面,并捕获受害目标输入的凭据。当攻击者获得对目标的电子邮件、云存储驱动器、日历和联系人的访问权限后,会使用从核心和附加服务导出数据的服务执行Google Takeout帐户,以存档文件的形式泄露与其Google帐户相关的全部数据。

06

APT37利用Internet Explorer 0-day攻击披露

披露时间:2022年12月07日

情报来源:https://blog.google/threat-analysis-group/internet-explorer-0-day-exploited-by-north-korean-actor-apt37/

相关信息:

研究人员于2022年10月下旬发现的一个0-day漏洞,该漏洞嵌入到恶意文档中并用于针对韩国用户,并将此活动归因于朝鲜组织APT37。分析发现,这些恶意文档利用的是JScript引擎中的Internet Explorer 0-day漏洞CVE-2022-41128。

恶意文档利用了首尔龙山梨泰院事故相关内容为诱饵话题,打开后会下载一个富文本文件(RTF)远程模板,该模板又获取了远程HTML内容。由于Office使用Internet Explorer (IE)呈现此HTML内容,因此自2017年以来,该技术已被广泛用于通过Office文件分发IE漏洞(例如CVE-2017-0199)。通过此向量传送IE漏洞的优点是不需要目标使用Internet Explorer作为其默认浏览器,也不需要将漏洞与EPM沙箱逃逸链接起来。

在本次攻击中,攻击者滥用了Internet Explorer的JScript引擎中的0day漏洞CVE-2022-41128执行Shellcode。shellcode使用自定义哈希算法来解析Windows API,并在下载下一阶段之前清除Internet Explorer缓存和历史记录来清除所有利用痕迹。

攻击行动或事件情报

01

攻击者使用新技术从合法IIS日志中读取命令

披露时间:2022年12月02日

情报来源:https://broadcom-software.security.com/blogs/japanese-broadcom-software/cranefly

相关信息:

研究人员最近发现Cranefly组织使用一种新的技术,通过以前未披露的恶意程序Geppei从Internet 信息服务 (IIS) 日志中读取命令以安装新的恶意软件Danfuan和其他工具。

Geppei使用PyInstaller将Python脚本转换为可执行文件,并从常规IIS日志中读取命令。IIS日志用于记录IIS数据,例如网页和应用程序,IIS日志中通常不包含Wrde、Exco和Cllo字符串,Geppei边使用这些字符串来解析恶意HTTP请求。当攻击者通过伪造Web访问请求,将命令发送到受感染的Web服务器,由IIS记录以后,Geppei便读取命令。Geppei读取的命令包括加密的恶意.ashx文件。这些文件保存在由命令参数确定的文件夹中,并作为后门运行。

Geppei投放的后门包括Regeorg和Danfuan。Regeorg是一种已知的恶意软件,可以创建SOCKS代理。研究人员在活动中发现了ReGeorg的两个版本。Danfuan是之前未见过的恶意软件,它使用基于.NET动态编译技术。这种动态编译的代码存在于内存中,而不是在磁盘上创建。Danfuan主要用来充当受感染系统的后门。

02

针对加密货币行业的定向攻击

披露时间:2022年12月06日

情报来源:https://www.microsoft.com/en-us/security/blog/2022/12/06/dev-0139-launches-targeted-attacks-against-the-cryptocurrency-industry/

相关信息:

研究人员发现攻击者利用Telegram聊天组将目标锁定在加密货币投资公司。攻击者加入了用于促进VIP客户和加密货币交易平台之间交流的电报群,确定目标后,冒充另一家加密货币投资公司的代表,邀请目标加入另一个聊天组,并假装征求有关加密货币交易平台使用的费用结构的反馈。

在获得目标的信任后,攻击者发送了一个名为OKX Binance & Huobi VIP fee comparison.xls的武器化Excel文件,其中包含几张关于加密货币交易所公司费用结构的表格。该Excel通过VBA释放嵌入表单中的另一个Excel工作表,并以不可见模式执行它,进一步下载一个包含三个可执行文件的PNG文件:一个名为logagent.exe的合法Windows 文件、一个恶意版本的DLL wsock32.dll和一个XOR编码后门。

文件logagent.exe用于旁加载恶意wsock32.dll,它充当合法wsock32.dll的DLL代理。恶意DLL文件用于加载和解密XOR编码的后门,使攻击者可以远程访问受感染的系统。

03

Vice Society勒索团伙详情披露

披露时间:2022年12月06日

情报来源:https://unit42.paloaltonetworks.com/vice-society-targets-education-sector/

相关信息:

Vice Society勒索团伙于2021年夏天首次出现,采用双重勒索策略并遵循Raas(勒索软件及服务)操作,但并未开发自定义工具,而是利用此前已存在的各种勒索软件系列(例如HelloKitty、Zeppelin等)开展相关活动。

2021年6月,Vice Society被观察到利用了HelloKitty勒索软件,其最终将加密文件扩展名改为.v-society 。2021年和2022年,Vice Society开始使用Zeppelin瞄准Windows主机。此外,在2021年感染期间,攻击者还利用了PrintNightmare(CVE-2021-34527)等漏洞来提升权限并进行横向传播,且被观察到在受害者网络中停留时间长达六天 。

Vice Society组织为机会主义攻击者,目前没有明显的地域重点。其目标是中小型企业,并因针对教育部门而臭名昭著,今年依旧保持着对学校组织的高调攻击姿态,其它的目标行业涉及医疗保健和非政府组织 (NGO)。

04

黑客使用PRoot隔离文件系统劫持Linux设备

披露时间:2022年12月05日

情报来源:https://sysdig.com/blog/proot-post-explotation-cryptomining/

相关信息:

近日研究人员发现黑客在BYOF(自带文件系统)攻击中滥用开源Linux PRoot实用程序,以提供可在多个Linux发行版上运行的恶意程序,PRoot 还提供仿真功能,允许运行基于其他架构(如 ARM)构建的恶意软件。

自带文件系统攻击是指威胁行为者在他们自己的设备上创建恶意文件系统,其中包含一组用于进行攻击的标准工具。然后下载此文件系统并将其安装到受感染的机器上,提供可用于进一步危害 Linux 系统的预配置工具包。

研究人员观察到攻击这使用PRoot在已经受损的系统上部署恶意文件系统,其中包括“masscan”和“nmap”等网络扫描工具、XMRig cryptominer 及其配置文件。大多数情况下,攻击者在“/tmp/Proot/”上解压文件系统,然后激活XMRig cryptominer。

恶意代码情报

01

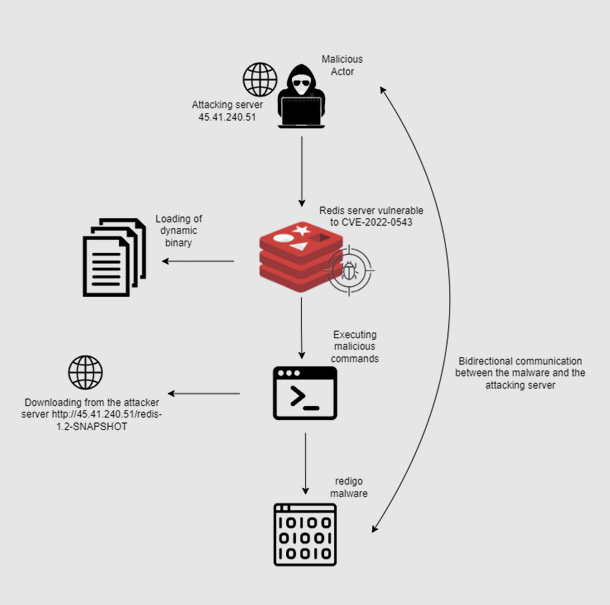

针对Redis服务器的新后门软件Redigo分析

披露时间:2022年12月01日

情报来源:https://blog.aquasec.com/redigo-redis-backdoor-malware

相关信息:

研究人员发现了针对Redis服务器的新的基于Go的恶意软件Redigo的攻击活动。该活动利用Redis漏洞CVE-2022-0543进行初始攻击,旨在针对Redis服务器,允许攻击服务器控制受感染的计算机。

攻击者首先使用扫描程序在端口6379上搜索暴露在互联网上的Redis服务器,成功连接后,攻击者会尝试运行多个Redis命令并下载恶意软件,恶意软件模仿Redis服务器通信,允许攻击者隐藏目标主机和C2服务器之间的通信。这时主机的角色会发生变化,受到攻击的Redis服务器变成了客户端,而攻击服务器变成Redis服务器端,这说明攻击者使用恶意软件以主从关系控制Redis服务器。当攻击者将目标主机添加到大型僵尸网络时,通常意味着受感染的服务器将参与针对目标的分布式拒绝服务(DDoS)攻击,另一种情况是在目标主机上运行加密矿工。此外,由于Redis是一个数据库,攻击者还可以窃取数据或机密信息。

02

新木马CryWiper伪装成勒索软件

披露时间:2022年12月01日

情报来源:https://securelist.ru/novyj-troyanec-crywiper/106114/

相关信息:

近日,研究人员发现了一个新的木马CryWiper,它被用于针对俄罗斯组织的攻击,俄罗斯媒体则透露它被用于攻击俄罗斯市长办公室和法院。该恶意软件伪装成勒索软件,但对代码的分析表明它实际上并未加密,只是破坏了被感染系统中的数据。

CryWiper样本用C++开发的64位Windows可执行文件,并使用 MinGW-w64 工具包和 GCC 编译器进行编译。该恶意软件还会删除被感染计算机上的卷影副本,以防止目标恢复文件。为了销毁用户文件,CryWiper使用著名的伪随机数生成器“Mersenne Vortex”生成一系列数据,并写入此数据而不是原始文件内容。值得注意的是,另一个擦除器IsaacWiper使用了完全相同的生成伪随机数的算法,但找不到它们之间的其他关系。

03

Zerobot僵尸网络借助物联网等多个漏洞传播

披露时间:2022年12月06日

情报来源:https://www.fortinet.com/blog/threat-research/zerobot-new-go-based-botnet-campaign-targets-multiple-vulnerabilities

相关信息:

研究人员近期观察到一个基于Go语言编写的新型僵尸网络Zerobot,正通过IoT设备的多个漏洞(例如CVE-2014-08361、CVE-2017-17106、CVE-2017-17215等)获取对受害者设备的访问权限,然后下载恶意脚本进行后续传播。Zerobot包含 21个漏洞,除了一些物联网漏洞外,还包括Spring4Shell、phpAdmin、F5 Big等,以提高其成功率。

Zerobot僵尸网络于11月18日首次出现,目前拥有两个版本。其最新版本包含多个功能模块:例如自我复制、针对不同协议的攻击和自我传播、利用WebSocket协议与其C2进行通信等。

漏洞情报

01

AMI MegaRAC BMC发现多个高危漏洞

披露时间:2022年12月07日

情报来源:https://mp.weixin.qq.com/s/xMUMJzpnn32hnsnmqhcqfA

相关信息:

近日,奇安信CERT监测到Eclypsium公开了American Megatrends Inc (AMI) MegaRAC 底板管理控制器 (Baseboard Management Controller,BMC) 软件中的3个高危漏洞,包括:AMI MegaRAC BMC远程代码执行漏洞(CVE-2022-40259)、AMI MegaRAC BMC默认凭据漏洞(CVE-2022-40242)以及AMI MegaRAC BMC信息泄露漏洞(CVE-2022-2827)。远程攻击者可利用这些漏洞以超级用户权限访问目标设备、在目标设备上以超级用户权限执行任意代码或进行信息泄露。

02

Linux新漏洞与两个低危害漏洞组合利用后可获得root权限

披露时间:2022年12月02日

情报来源:https://www.securityweek.com/three-innocuous-linux-vulnerabilities-chained-obtain-full-root-privileges

相关信息:

研究人员发现一个新的Linux漏洞和两个看起来低危害的漏洞组合后可以获得系统上root权限。此次新发现漏洞为CVE-2022-3328,会影响预安装在Ubuntu上的Snapd工具。该漏洞与两个Multipathd漏洞组合后可在目标系统上获得root权限。Multipathd 是一个守护进程,负责检查在 Ubuntu 和其他发行版的默认安装中以 root 身份运行的失败路径。

点击阅读原文至ALPHA 5.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh