免责声明

由于传播、利用本公众号李白你好所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号李白你好及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!

01 测试思路

在渗透测试过程中,碰见的web登录页面特别多,那么我们应该用什么样的思路去进行一个测试呢,下面看看我的一些测试师思路ba。

02 弱口令

我们可以看见 这个登录时并没有存在一个验证码,就会存在一个爆破问题 那么一般爆破的用户名又会存在那些呢

这里也可以去查找对应系统的的操作手测,收集管理账号,增加爆破机率在这里进行了爆破,并没有结果。

03 环境变量

我们可以去扫描目录 可能一些被扫描出来的目录未做鉴权 可直接访问。

04 JS未授权

上面方法都无果后,我们接下来去看下JS文件发现在index.js中存在一个/SystemMng/Index的url我们尝试拼接访问。

拼接进来后 发现什么都没有 是不是准备放弃了

别急 我们再看看JS 是不是发现惊喜了

拼接几个危害都挺大的 拿个可以继续利用的给大家

05 组合拳

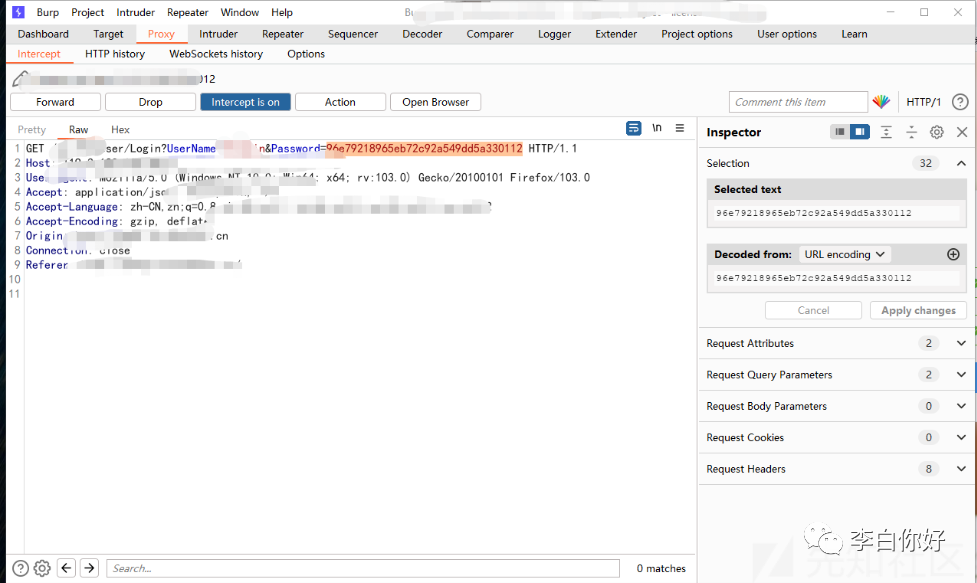

到这里我们拿到了管理员的账号以及电话了,也可以直接重置他们密码了(拿正确的账号再去尝试爆破)可以看见 password被加密了 发现为m5 我们利用burp自带的转码爆破即可

爆破成功 账号比较复杂 在没前面的操作下拿不到用户名

登录成功

06 登录返回包测试

随意输入登录的账号密码登录抓包,修改他的鉴权数据后

修改后发现跳转的还无数据 JS中还是存在泄露

06 越权

现在已经拿到了普通用户的账号密码了,那我们后面应该去尝试一个越权 垂直越权 或者 平行越权,拿爆破的号进行登录抓包处理,这个地方师傅们在挖掘的时候可以多看几遍数据包以及返回包

开始在构造时 以为是校验ID 后面多测试几轮下来,发现只会去识别code参数

从未授权到拿到网站的所有权限

06 往期精彩

文章来源:先知社区-MiNi

原文地址:https://xz.aliyun.com/t/11612

如需转载本样式风格、字体版权,请保留出处:李白你好

如有侵权请联系:admin#unsafe.sh