2022-11-18 09:0:49 Author: 白泽安全实验室(查看原文) 阅读量:16 收藏

APT攻击

APT攻击

Lazarus Group使用DTrack后门针对欧洲和拉丁美洲

近日,卡巴斯基的研究人员披露具有朝鲜背景的APT组织Lazarus Group,使用新版本的DTrack后门程序针对欧洲和拉丁美洲的攻击活动。DTrack是一个模块化后门,具有键盘记录器、屏幕截图捕捉器、浏览器历史记录检索器、运行进程窥探器、IP地址和网络连接信息捕捉器等功能模块。除此之外,它还可以运行命令来执行文件操作、获取额外的有效负载、窃取文件和数据,以及在受感染的设备上执行进程。与过去的旧版本相比,新的后门程序本身并没有太大的变化,只是将自己隐藏在一个看似合法程序的可执行文件中,并且在恶意负载释放和启动之前多了几个解密阶段。唯一与之前不同的便是现在部署的范围更广,针对的行业也更多了。

来源:

https://securelist.com/dtrack-targeting-europe-latin-america/107798/

XDSpy APT组织近期针对俄罗斯国防部的攻击活动分析

XDSpy是ESET于2020年首次披露的APT组织,该组织最早活跃于2011年,主要针对东欧和塞尔维亚地区的政府、军队、外交部及私人公司进行窃密活动。2020年9月,该组织在攻击活动中使用Covid-19主题诱饵下发恶意Windows脚本文件(WSF)。时隔两年,安恒信息的猎影实验室再次捕获到该组织利用WSF文件针对俄罗斯国防部的攻击活动。活动包含如下特点:此次攻击只针对特定用户,非目标用户不会触发恶意代码执行;样本中用于执行恶意行为的Windows API函数、DLL库、字符串等均被加密,且样本包含较为完整的反沙箱、反虚拟机、反杀软检测功能;后续负载为模块化恶意软件,主要功能为执行C2下发的其他恶意组件。

来源:

https://mp.weixin.qq.com/s/cW2Evf6Nqb3fhQ7ntnKHsA

俄罗斯APT组织Sandworm与Prestige勒索软件攻击有关

自10月以来,攻击者使用Prestige勒索软件针对乌克兰和波兰的运输和物流组织进行了一系列的攻击。在经过微软的研究人员根据取证分析、受害者、交易技巧、功能以及与该组织先前活动重叠的基础设施,将勒索软件攻击归因于俄罗斯Sandworm组织。几个显著关联特征包括:1.攻击者在受害者的企业网络中部署了勒索软件,这种策略在针对乌克兰的其他组织的攻击中很少见;2.该活动与此前的俄罗斯国家联盟行动存在受害者特征一致,并且与此前HermeticWiper破坏性恶意软件的受害者存在重叠。

来源:

https://www.microsoft.com/en-us/security/blog/2022/10/14/new-prestige-ransomware-impacts-organizations-in-ukraine-and-poland/

Konni APT组织针对东欧和东北亚地区的攻击活动分析

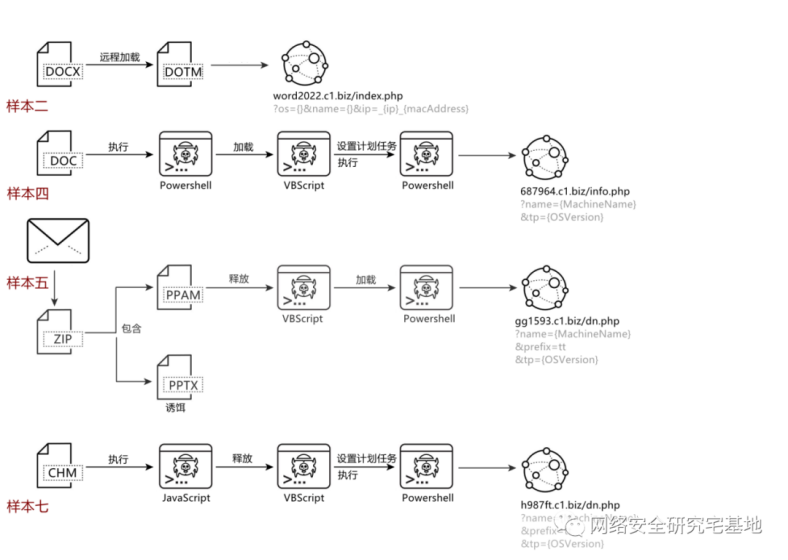

近日,安恒信息的研究人员发布了具有朝鲜背景的APT组织Konni,在2022年针对东欧和东北亚地区的攻击活动分析报告。报告中,安恒信息的研究人员捕获到一批来自Konni APT组织的恶意样本。按照针对地域,研究人员将样本区分为针对韩国地区和针对俄罗斯地区两类。针对韩国地区的样本中,发现该组织重新开始针对加密货币行业,而在针对俄罗斯地区的样本中,发现恶意样本主要针对外交实体及相关人员。此外,安恒信息还在10月中旬捕获了该组织利用政治新闻话题传播恶意CHM文件的样本,并怀疑该组织开始将目标转向东南亚地区国家。报告中还总结了该组织在后续下发的组件存在的更新:RAT重新启用x86版本,疑似扩大攻击范围,提高与目标机器适配性;启用除INI后缀之外的配置文件,逃避行为检测;采用新的加密算法对C2配置文件、Windows API函数等进行加解密;不再以明文传输窃取数据,而是通过AES加密避免流量检测;通过修改合法软件,设置异常函数,以加载恶意代码;灵活应用VBscript、Powershell等脚本组成攻击链。样本攻击链图如下所示。

来源:

https://mp.weixin.qq.com/s/uIurwbTha1WKbY52vXFPOQ

披露疑似Inception Framework的样本

近日,研究人员披露了疑似Inception Framework组织的恶意样本,IOC信息如下所示:

文件名:ДСП №3-2022 финал.doc、Действия работодателя в связи с Указом.doc

MD5:ae828e3c03cc1aaedc43bb391e8b47ed、c7a1dd829b03b47c6038afa870b2f965、89d40dd2db9c2cfd6a03b20b307dcdec

来源:

https://twitter.com/h2jazi/status/1592158354113462273

攻击活动

冒充西班牙税务局的网络钓鱼活动

近日,Avast的研究人员发现西班牙出现了一起新的网络钓鱼活动,攻击者在钓鱼活动中冒充西班牙税务局对受害者进行欺骗。钓鱼活动由一个欺诈性的短信开始,该短信通知受害者点击链接在网站中填写表格以获得财务报销。当受害者点击链接后,会被重定向至伪装成税务机构的页面,并在页面中询问信用卡的相关信息,包括信用卡的CVV码和PIN码等敏感信息。

来源:

https://blog.avast.com/phishing-spain-tax-agency

数据泄露

俄罗斯城市交通服务平台Whoosh发生数据泄露

Whoosh是俄罗斯领先的城市交通服务平台,在40个城市运营,并提供超过75000辆踏板车的共享服务。黑客对Whoosh进行网络攻击后,开始在黑客论坛上出售窃取的数据。黑客在论坛中出售相关数据库,其中有720万Whoosh客户的详细信息,包括电子邮件地址、电话号码和名字等,还包含190万名用户的部分支付卡信息。黑客表示将以4200美元或0.21490980比特币的价格将数据出售给五名买家,目前还没有人购买这些数据。

来源:

https://www.bleepingcomputer.com/news/security/whoosh-confirms-data-breach-after-hackers-sell-72m-user-records/

恶意软件

Google Play商店中存在恶意软件投放Xenomorph银行木马

近日,Zscaler的安全研究人员在Google Play商店的Lifestyle应用程序中发现了Xenomorph银行木马。该应用程序名为“Todo:Day manager”,下载量超过1,000次。除此之外,根据研究人员分析,Xenomorph恶意软件是在安装该应用程序时作为伪造的Google服务应用程序从GitHub上下载。其首先要求受害者启用访问权限。一旦提供,它会将自己添加为设备管理员,并阻止受害者禁用设备管理员,使其无法从手机上卸载。Xenomorph在合法的银行应用程序上创建一个覆盖层,以诱骗受害者输入自己的凭据。此外,Xenomorph木马还能够拦截受害者的短信通知,以窃取一次性密码和验证码信息。攻击链图如下所示。

来源:

https://www.zscaler.com/blogs/security-research/rise-banking-trojan-dropper-google-play-0

基于Golang的新KmsdBot恶意软件

近日,Akamai的安全研究人员披露了一种基于Golang的新型恶意软件KmsdBot。攻击者对多个领域的公司进行SSH爆破并植入此恶意软件。恶意软件的程序名称为“kmsd.exe”,研究人员基于此名称将其命名为KmsdBot。KmsdBot具有扫描功能并且可以通过下载用户名和密码组合列表进行传播,也配备挖矿、自我更新和发起分布式拒绝服务攻击(DDoS)的功能。现已发现攻击针对各种公司,从游戏到豪华汽车品牌再到安全公司。

来源:

https://www.akamai.com/blog/security-research/kmdsbot-the-attack-and-mine-malware

勒索软件

俄罗斯黑客组织FRwL使用新的Somnia勒索软件针对乌克兰

近日,乌克兰计算机应急小组(CERT-UA)披露了俄罗斯黑客组织FRwL(又名Z-Team)新一轮的攻击活动。攻击者使用了冒充Advanced IP Scanner软件的网站来诱骗目标下载安装程序。实际上,安装程序会使用Vidar窃取程序感染系统,并窃取Telegram会话数据来控制他们的帐户。然后,其会利用目标的Telegram帐户来窃取VPN连接数据(身份验证和证书),用来部署Cobalt Strike信标和窃取数据,之后使用Netscan、Rclone、Anydesk和Ngrok执行各种监视和远程访问活动。除此之外,CERT-UA还指出,这些攻击中使用了新版本采用了AES算法的Somnia勒索软件。该勒索软件在加密文件时会将.somnia扩展名附加到加密文件后,但是其不要求受害者支付赎金以换取可用的解密器,因为攻击者的动机在于破坏而非牟取经济收益。

来源:

https://cert.gov.ua/article/2724253

往期推荐

新APT组织OPERA1ER针对非洲目标开展攻击活动——每周威胁情报动态第103期(11.04-11.10)

"南亚之蟒"针对印度国防部投递新型Python窃密软件——每周威胁情报动态第102期(10.28-11.03)

响尾蛇组织使用新的后门WarHawk针对巴基斯坦——每周威胁动态第101期(10.21-10.27)

Ducktail使用Infostealer新变种攻击Facebook企业用户——每周威胁动态第100期(10.14-10-20)

如有侵权请联系:admin#unsafe.sh