2022.11.03~11.10

攻击团伙情报

Transparent Tribe组织利用新TTP和工具瞄准印度政府

疑似FIN7组织与Black Basta勒索团伙存在关联

金刚象组织利用虚假的社交聊天软件针对巴基斯坦军方人员

Crimson Kingsnake组织冒充律师事务所攻击全球公司

攻击行动或事件情报

针对印度银行客户的大规模网络钓鱼活动分析

针对利比亚的政治主题攻击活动披露

攻击者针对微软语音邮件服务发起网络钓鱼攻击

恶意代码情报

解密大黄蜂Bumblebee木马

Laplas Clipper恶意软件通过SmokeLoader广泛传播

研究人员发现针对开发人员的恶意PyPI包

Outlaw(亡命徒)挖矿僵尸网络分析

漏洞情报

微软补丁通告:2022年11月版

攻击团伙情报

01

Transparent Tribe组织利用新TTP和工具瞄准印度政府

披露时间:2022年11月03日

情报来源:https://www.zscaler.com/blogs/security-research/apt-36-uses-new-ttps-and-new-tools-target-indian-governmental-organizations

相关信息:

Transparent Tribe(也称为APT-36)是一个源自巴基斯坦的APT组织,主要针对印度政府组织。Zscaler在对该组织的追踪过程中发现其不断发展攻击策略,并结合了新分发方法和工具来持续攻击印度政府人员。

Transparent Tribe组织首先注册了多个新域并伪装成印度国家信息中心的Kavach官方应用程序的下载网页。然后通过利用Google Ads付费搜索功能,将恶意域名推送到印度用户的Google搜索结果顶部以引诱其下载木马化的Kavach恶意软件。且此次活动,攻击者最终使用了全新的数据泄露工具:Limepad,该工具基于PyInstaller的有效负载并作为打包在VHDX文件中的应用程序分发,其最终目的是窃取印度政府雇员的登录凭据。

此外,Transparent Tribe组织还控制了例如acmarketsapp.com的第三方应用程序商店,该站点被攻击者添加了一些诱惑性的帖子以诱导用户下载与印度政府相关的木马化应用程序(例如Kavach和Hamraaz)。

02

疑似FIN7组织与Black Basta勒索团伙存在关联

披露时间:2022年11月03日

情报来源:https://www.sentinelone.com/labs/black-basta-ransomware-attacks-deploy-custom-edr-evasion-tools-tied-to-fin7-threat-actor/

相关信息:

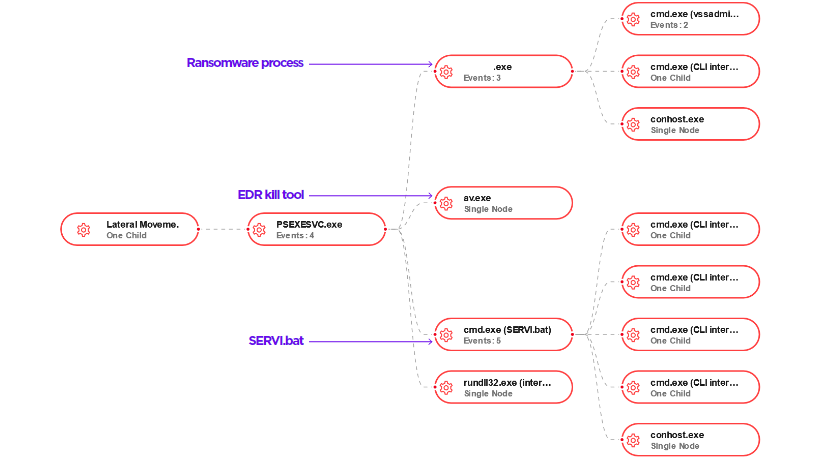

近日,研究人员发布了关于勒索软件Black Basta的分析报告,Black Basta于2022年4月首次出现,截至2022年9月已入侵90多个组织。报告详细分析了Black Basta勒索团伙的TTP,攻击者在活动中主要使用了ADFind恶意软件的混淆版本,并利用ZeroLogon (CVE-2020-1472)、NoPac (CVE-2021-42287、CVE-2021-42278)和PrintNightmare (CVE-2021-34527)等组件漏洞进行后续提权。

此外,Black Basta勒索团伙还使用了可能由FIN7组织开发的自定义工具(例如EDR绕过工具)。FIN7是一个出于经济动机的黑客组织,自2012年以来一直活跃。最初,FIN7使用POS恶意软件进行金融欺诈,但自2020年以来,其转向开展勒索软件业务。研究人员由此推测,Black Basta很可能与FIN7组织存在关联。

03

金刚象组织利用虚假的社交聊天软件针对巴基斯坦军方人员

披露时间:2022年11月04日

情报来源:https://mp.weixin.qq.com/s/103MfZHdQ9lWlM6rSLfqcA

相关信息:

近期,研究人员发现一起自2022年4月起针对于巴基斯坦军方的攻击行动,受害者人员共计十余名,其中包括有巴基斯坦特殊人员保护部队(spu)、巴基斯坦特种部队(ssg)、巴基斯坦陆军骑兵团、巴基斯坦空军、巴基斯坦海军以及巴基斯坦坦克制造商(HIT);此外受害者还包括印度和尼泊尔人员,不包含我国用户。

根据此次移动端攻击活动的攻击武器特征、投递传播方式、受害者特征等情况关联到南亚背景的APT组织——金刚象。本次攻击武器样本为Ahmyth高级定制版本(定制化L3mon开源木马),包含了常见的间谍木马功能,并将窃取的用户数据上传到谷歌云存储空间中。相较于该组织在3月使用的移动端攻击武器,此次攻击活动中对C2服务器文件访问做了token限制优化。两次攻击活动中被披露的攻击武器样本特性对比如下:

04

Crimson Kingsnake组织冒充律师事务所攻击全球公司

披露时间:2022年11月03日

情报来源:https://abnormalsecurity.com/blog/crimson-kingsnake-bec-group-attacks

相关信息:

最近,研究人员发现了一个疑似来自英国的新BEC组织:Crimson Kingsnake,攻击者主要通过冒充知名的律师事务所以欺骗会计专业人士支付虚假债务资金,其攻击目标遍及美国、欧洲、中东和澳大利亚等全球多个公司。

Crimson Kingsnake的攻击始于一封来自虚假律师事务所的网络钓鱼电子邮件,为了促使受害者立即采取行动,其邮件主题通常包含“逾期”、“未付”或“最终通知”等社会工程学诱导语言。此外,该组织还使用了与真实律师事务所公司所在域极其相似的电子邮件地址。目前,研究人员已公布了此次活动中冒充多个律师事务所的恶意域名。

攻击行动或事件情报

01

针对印度银行客户的大规模网络钓鱼活动分析

披露时间:2022年11月07日

情报来源:https://www.trendmicro.com/en_us/research/22/k/massive-phishing-campaigns-target-india-banks-clients.html

相关信息:

最近观察到针对印度银行客户的大规模攻击活动,活动入口点始于含有网络钓鱼链接的短信,短信内容引导受害者打开链接以定位到恶意程序下载网站,网站通过合法银行的标识及名称伪装,且页面以退税和信用卡积分奖励为由诱导用户填写个人身份信息和信用卡详细信息。

此次活动涉及的5个恶意软件包括:Elibomi、FakeReward、AxBanker、IcRAT和IcSpy。其中FakeReward和AxBanker则是新型银行木马,于今年8月首次被发现,均可监控受害主机并通过SMS将收集到的信息上传至远程服务器。目前,攻击者利用这些恶意软件攻击了来自印度的7家银行客户。

02

针对利比亚的政治主题攻击活动披露

披露时间:2022年11月03日

情报来源:https://mp.weixin.qq.com/s/NMl9RJot-oKZQTX4gpAoWw

相关信息:

近几月来,研究人员陆续追踪到针对利比亚的攻击活动。分析发现在这些攻击背后的攻击者,已经针对利比亚进行了长达十年以上的持续性活动,并且在多次攻击中使用了来自利比亚政府的网络资产。在已监测的活动中,攻击者的攻击既包含定向的钓鱼攻击,也曾通过大规模的社交媒体传播。

近期捕获的攻击包含以下特征:

1. 使用cab包投递,在命名上使用利比亚地区的相关政治主题。

2. payload通过discord、onedrive等云服务附件下载,并且使用mp3、jpg、png等后缀伪装。

3. 脚本被高度混淆、多阶段执行,最终的载荷为njRAT远控木马,并且不落地执行。

4. 在本次攻击中涉及的资产大多至少从2020年便已开始使用,部分资产可以关联到最早开始于2012年的攻击活动,这起攻击活动是攻击者长期针对利比亚地区的攻击行动的一部分。

5. 攻击中使用的部分资产表现了攻击者成功入侵该国政府服务器的痕迹。

03

攻击者针对微软语音邮件服务发起网络钓鱼攻击

披露时间:2022年11月03日

情报来源:https://www.avanan.com/blog/abusing-microsoft-customer-voice-to-send-phishing-links

相关信息:

据报道,相关安全研究人员警告说,一个新的网络钓鱼活动滥用Microsoft Dynamics 365客户之声来诱骗收件人交出他们的凭据。Dynamics 365 Customer Voice 是Microsoft提供的反馈管理工具,旨在使公司能够更轻松地实时收集、分析和跟踪客户对其产品和服务的看法。一项功能允许客户通过电话进行交互并留下反馈。相关调查人员表示,此攻击说明了为什么永远不要点击未经请求的链接或附件很重要。即使原始链接是合法的Microsoft URL,它也会将用户定向到网络钓鱼页面。如果您坚持点击某个链接,请务必留意浏览器中的URL,该URL可能与重定向后链接显示的URL不同。请注意,即使网站的URL中包含https,也不一定安全。大多数网络钓鱼站点现在都有允许他们使用https的有效SSL证书。相反,这就是体现必须检查域名的拼写的重要性时刻了。

恶意代码情报

01

解密大黄蜂Bumblebee木马

披露时间:2022年11月09日

情报来源:https://mp.weixin.qq.com/s/J-sTi7cpGg1TaMn7CYSqhQ

相关信息:

据研究人员声称,Bumblebee是取代BazarLoader的下一代开门器木马。通过监测发现,近几个月来Bumblebee感染活动非常活跃,几乎每天都会出现新的木马样本和C2服务器。Bumblebee木马主要通过伪装成收款单,项目文档等内容的钓鱼邮件进行传播。主要攻击美洲和欧洲地区,对各种制造、互联网、金融等行业均有涉及。虽然国内只有与之相关的企业间接受害,但不排除未来不会被纳入到直接攻击的区域中。

Bumblebee木马一直处在开发和营运的状态。在最近版本的木马中新增加了下载执行插件的功能,并为开发更复杂的木马功能载荷做准备。同时对历史样本梳理后发现,至少有3个团伙长期投递使用该木马。

Bumblebee木马感染机器后会投递CobaltStrike,Sliver等后渗透木马,并以该主机为落脚点攻击渗透整个域内网络。攻击完成后,黑客团伙会将窃取的登录凭证或访问能力售卖给勒索团伙,投递Conti、Quantum、Diavol等勒索病毒,最终导致敏感文件泄露和主机被勒索。

02

Laplas Clipper恶意软件通过SmokeLoader广泛传播

披露时间:2022年11月02日

情报来源:https://blog.cyble.com/2022/11/02/new-laplas-clipper-distributed-by-smokeloader/

相关信息:

最近,研究人员观察到了一种名为SmokeLoader的加载器,其通常通过Word/PDF形式的恶意文档、垃圾邮件、鱼叉式网络钓鱼活动分发。它可将其它流行的恶意软件下载并加载到受害者系统中,如SystemBC和Raccoon Stealer 2.0,以及被称为Laplas Clipper的新型恶意软件。

SystemBC是一种代理和远程管理工具,于2019年首次出现。此前常被用于各种勒索攻击,可控制受害者的机器并执行后续恶意活动,例如窃取Windows用户名、下载额外的有效负载等,它还能够充当Proxy Bot以隐藏攻击者真实IP。Raccoon Stealer是一种可从受害者计算机中窃取各种敏感数据的恶意软件,于2022年6月被发现。Laplas Clipper则是一种针对加密货币用户的新型恶意程序。其通过监控受害者系统的剪贴板数据,生成与受害者钱包地址类似的地址,当用户尝试用加密货币账户付款时,它能够将交易地址重定向到攻击者的账户地址从而窃取其加密货币。此外,研究人员称在过去两周内发现了180多个与Laplas Clipper相关的不同样本,这表明该恶意软件在最近几周内得到了广泛传播。

03

研究人员发现针对开发人员的恶意PyPI包

披露时间:2022年11月01日

情报来源:https://blog.phylum.io/phylum-discovers-dozens-more-pypi-packages-attempting-to-deliver-w4sp-stealer-in-ongoing-supply-chain-attack

相关信息:

网络安全研究人员在Python编程语言的官方第三方软件存储库Python包索引(PyPI)中发现了29个包,这些包旨在用名为W4SP Stealer的恶意软件感染开发人员的机器。W4SP Stealer是一种基于Python的开源木马,具有窃取感兴趣文件、密码、浏览器cookie、系统元数据、Discord令牌以及来自MetaMask、Atomic和Exodus加密钱包的数据的功能。

恶意PyPI包列表如下:typesutil、typestring、sutiltype、duonet、fatnoob、strinfer、pydprotect、incrivelsim、twyne、pyptext、installpy、faq、colorwin、requests-httpx、colorsama、shaasigma、stringe、felpesviadinho、cypress、pystyte , pyslyte, pystyle, pyurllib, algorithmic, oiu, iao, curlapi, type-color, 和 pyhints。

据称,此次攻击似乎是在2022年10月12日左右开始的,然后在10月22日左右逐渐集中。这些软件包已被下载超过5,700次,其中一些库(例如twyne和colorsama)依赖于域名抢注来迷惑用户下载。欺诈模块通过在包的“setup.py ”脚本中插入恶意导入语句来重新利用现有的合法库,以启动一段从远程服务器获取恶意软件的Python代码。

04

Outlaw(亡命徒)挖矿僵尸网络分析

披露时间:2022年11月03日

情报来源:https://mp.weixin.qq.com/s/If7avA3OFhdT6FdibkXTMQ

相关信息:

Outlaw挖矿僵尸网络首次被发现于2018年11月,当时其背后的攻击者只是一个通过漏洞入侵IoT设备和Linux服务器并植入恶意程序组建僵尸网络的组织,主要从事DDoS攻击活动,在暗网中提供DDoS出租服务。在后续的发展过程中,受虚拟货币升值影响,也逐步开始在僵尸网络节点中植入挖矿木马,并利用僵尸网络对外进行渗透并扩张,获得更为庞大的计算资源,旨在挖矿过程中获取更多的虚拟货币。

分析时发现Outlaw挖矿僵尸网络在更新攻击组件后会有显著特征,如母体文件文件名分别为“dota.tar.gz”、“dota2.tar.gz”和“dota3.tar.gz”,所以我们将其命名为第一版本、第二版本和第三版本,在第一版本之前还发现两次更新活动特征,将其命名为第零版本和第零版本变种。

漏洞情报

01

微软补丁通告:2022年11月版

披露时间:2022年11月09日

情报来源:https://mp.weixin.qq.com/s/i1SoE9_Qnz9bH4vvO7fzgQ

相关信息:

本月,微软共发布了64个漏洞的补丁程序,修复了Microsoft Exchange Server、Visual Studio、Microsoft Office等产品中的漏洞。值得注意的是,本次已修复9月底披露的两个Exchange漏洞(CVE-2022-41040权限提升漏洞和CVE-2022-41082远程代码执行漏洞),奇安信CERT累计已发布关于这两个漏洞的六次更新,由于影响较大,建议尽快修复这些漏洞。

其中,CVE-2022-41091 Windows Web 查询标记安全功能绕过漏洞、CVE-2022-41082 Microsoft Exchange Server 远程代码执行漏洞、CVE-2022-41040 Microsoft Exchange Server 权限提升漏洞、CVE-2022-41128 Windows 脚本语言远程代码执行漏洞、CVE-2022-41125 Windows CNG 密钥隔离服务权限提升漏洞和CVE-2022-41073 Windows 打印后台处理程序权限提升漏洞已检测到在野利用,其中CVE-2022-41091、CVE-2022-41082、CVE-2022-41040已公开披露。详情见情报来源链接。

点击阅读原文至ALPHA 5.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh