2022.10.20~10.27

攻击团伙情报

发现Kimsuky组织针对Android的新恶意软件

PatchWork组织Herbminister行动武器库揭秘

APT组织SideWinder利用WarHawk后门攻击巴基斯坦

Domestic Kitten组织利用FurBall间谍软件监视伊朗公民

攻击行动或事件情报

LV勒索组织利用Microsoft Exchange攻击约旦公司

UAC-0132组织利用RomCom恶意软件攻击乌克兰

新的网络钓鱼活动针对沙特政府

攻击者利用SFX文档开展网络钓鱼

恶意代码情报

伪装更新补丁的Magniber勒索新变种分析

BlackByte勒索软件活动部署新渗透工具Exbyte

Gh0st木马通过虚假telegram网站感染Windows用户

漏洞情报

Apple修复用于攻击iPhone、iPad 的新零日漏洞

攻击团伙情报

01

发现Kimsuky组织针对Android的新恶意软件

披露时间:2022年10月24日

情报来源:https://medium.com/s2wblog/unveil-the-evolution-of-kimsuky-targeting-android-devices-with-newly-discovered-mobile-malware-280dae5a650f

相关信息:

研究人员最近发现了Kimsuky组织三种针对Android设备的新型恶意软件,通过在每个恶意APK的包名称中添加“Fast”以及每个恶意APK的特征将三个恶意APK分别命名为FastFire、FastViewer和FastSpy。

1. FastFire是目前由Kimsuky组织开发的恶意APK,伪装成Google安全插件。它从Google支持的应用开发平台Firebase接收命令,而不是像传统方法那样通过HTTP/S通信从C&C接收命令。

2. FastViewer恶意软件将自己伪装成“Hancom Viewer”,这是一个移动查看器程序,可以读取在韩国使用的韩文文档(.hwp),并在从受感染设备窃取信息后下载其他恶意软件。

3. FastViewer 恶意软件下载FastSpy,并通过TCP/IP协议从攻击者的服务器接收命令。FastSpy是基于AndroSpy的源代码开发的,AndroSpy 是一个开源的Android设备远程控制工具。

02

PatchWork组织Herbminister行动武器库揭秘

披露时间:2022年10月24日

情报来源:https://mp.weixin.qq.com/s/XMrWLx6KVeoDQ7WzvOcwqA

相关信息:

近期,研究人员在对PatchWork组织跟踪过程中发现该组织从去年开始对多国一系列科研目标进行渗透攻击,并掌握了归属于该组织的部分资产,获取了其批量攻击活动的工具,并依据这些工具名称将其命名为Herbminister行动。

根据分析情况来看PatchWork组织武器库大量采用开源红队工具,并在此基础上进行二次开发工作,其武器库存在多套攻击手法,全流程武器库包括不限于:信息收集、ByPass、域内横移、隔离网传播、安装部署、同种类多种武器类型(武器数目共计:76款)。根据分析其武器使用链条包括不限于以下使用方式:

1. 渗透链,由于此链条灵活度较高,在此描述其具备功能,支持多种渗透能力。

2. Herbminister链(其套件名称与武器库重名),由Python开发的C/S架构的窃密套件,支持HTTP&HTTPS上传,支持XOR&RC4加解密传输。同时套件支持Socks代理功能。

3. IMAT链,域横移&部署链,该链存在供应链攻击可能,通过安装器开启正常MATLAB安装包同时启动加载器,加载器通过创建服务启动域内横移&武器部署功能。

4. GRAT攻击链,该链条启动方式较多可通过加载器、漏洞、受感染文件启动,最终为开源RAT(GRAT)。

5. 隔离网传播链条。

03

APT组织SideWinder利用WarHawk后门攻击巴基斯坦

披露时间:2022年10月21日

情报来源:https://www.zscaler.com/blogs/security-research/warhawk-new-backdoor-arsenal-sidewinder-apt-group-0

相关信息:

最近,研究人员发现APT组织SideWinder在针对巴基斯坦的活动中使用了一种新的恶意软件:WarHawk后门,WarHawk可交付Cobalt Strike作为最终有效载荷。SideWinder(又名Rattlesnake、T-APT4)疑似来源于印度,至少自2012年起就开始活跃,历史记录中一直针对亚洲,尤其是巴基斯坦的政府、军队和企业。

SideWinder在此次活动中主要使用与LNK文件捆绑在一起的ISO文件,文件包含初始的PDF诱饵文件,它通过伪装为在巴基斯坦内阁部门官方网站上发布的网络安全建议来诱导用户下载,LNK文件则能够最终执行WarHawk后门。WarHawk后门包含各种提供Cobalt Strike的恶意模块,还结合了新的TTP,例如KernelCallBackTable注入和巴基斯坦标准时区检查,以确保攻击者活动取得胜利。

04

Domestic Kitten组织利用FurBall间谍软件监视伊朗公民

披露时间:2022年10月20日

情报来源:https://www.welivesecurity.com/2022/10/20/domestic-kitten-campaign-spying-iranian-citizens-furball-malware/

相关信息:

研究人员最近发现了一个新版本的Android恶意软件:FurBall,该恶意软件被APT-C-50组织在Domestic Kitten攻击活动中使用,且自2016年以来,Domestic Kitten活动持续针对伊朗公民进行移动监控操作。FurBall基于商业跟踪软件工具KidLogger创建,自2021年6月起开始伪装为翻译程序并通过伊朗钓鱼网站进行分发,该网站(downloadmaghaleh[.]com)可提供从英语翻译成波斯语的文章和书籍。一旦用户单击带有Google Play徽标的“下载应用程序”按钮后便可直接从攻击者的服务器下载FurBall间谍软件,安装后,Furball 每 10 秒向其 C&C 服务器发出一次 HTTP 请求,请求执行命令。

攻击行动或事件情报

01

LV勒索组织利用Microsoft Exchange攻击约旦公司

披露时间:2022年10月25日

情报来源:https://www.trendmicro.com/en_us/research/22/j/lv-ransomware-exploits-proxyshell-in-attack.html

相关信息:

研究人员分析了LV组织最近入侵约旦公司的勒索活动,LV组织自2020年底一直活跃,且执行Raas操作。此次活动中,攻击者采用双重勒索策略,加密受害者系统文件并威胁其将泄露所窃取的数据。

活动初始访问主要借助目标环境的Microsoft Exchange服务器漏洞,其中利用的Webshell通过ProxyShell漏洞被释放到共享文件夹中。已观察到攻击者利用ProxyShell(CVE-2021-34473、CVE-2021-34523和CVE-2021-31207)和ProxyLogon(CVE-2021-26855和CVE-2021-27065)漏洞针对政府机构。此后,攻击者将继续执行恶意代码以从C2服务器中下载并执行PowerShell后门文件。其横向移动则借助Mimikatz转储凭证。最后,攻击者使用受感染的域管理员账户并通过RDP访问域控制器,最终释放勒索软件并加密文件,且加密扩展名为17dm4566n。

据报道,LV组织似乎源于REvil组织,且LV勒索软件基于REvil v2.03测试版的配置,以实现对REvil二进制文件的重用。目前,LV组织的受害者多位于欧洲地区,其中,美国、沙特阿拉伯受攻击尤其明显,且主要受影响行业为制造业和技术相关行业。

02

UAC-0132组织利用RomCom恶意软件攻击乌克兰

披露时间:2022年10月22日

情报来源:https://cert.gov.ua/article/2394117

相关信息:

近期,乌克兰研究人员发现了一场冒充乌克兰武装部队总参谋部新闻处的网络钓鱼活动。

钓鱼邮件包括一个指向第三方网站的链接,用于下载名为“Наказ_309.pdf”的文档。钓鱼网页还将诱使用户更新下载PDF软件以阅读文档。用户单击“下载”按钮后,名为“AcroRdrDCx642200120169_uk_UA.exe”的可执行文件便被直接下载到受害者机器中。该可执行文件运行后将解码并最终运行“rmtpak.dll”DLL 文件,即ROMCOM RAT。

研究人员将此次RomCom后门的使用与威胁组织Tropical Scorpius(又名UNC2596) 关联,该组织也被乌克兰CERT-UA追踪为UAC-0132,它曾于2022年5月上旬被观察到使用包括自定义后门RomCom在内的新工具分发Cuba勒索软件。

03

新的网络钓鱼活动针对沙特政府

披露时间:2022年10月20日

情报来源:https://cloudsek.com/threatintelligence/phishing-campaign-targeting-the-saudi-government-service-portal-absher/

相关信息:

研究人员发现了多个模仿沙特政府服务门户网站Absher的网络钓鱼域,以向公民提供欺诈性服务并窃取他们的凭据。攻击者通过发送短信和链接来针对个人,诱使人们在仿冒的 Absher 登录页面上更新他们的信息,从而窃取登录凭据。

在虚假“登录”后,网站上会出现一个弹出窗口,要求将四位数的一次性密码 (OTP) 发送到注册的手机号码,这很可能用于绕过多因素身份验证 (MFA)在合法的 Absher 门户上。虚假网站可以接受任何四位数的数字都被接受为未经验证的 OTP,并且受害者可以成功登录到虚假网站。

完成虚假登录过程后,系统会提示用户填写注册表,诱骗受害者填写敏感的个人身份信息 (PII),注册完成后会重定向到要求他们选择银行的新页面。然后他们被带到一个伪造的银行登录页面,该页面旨在窃取他们的凭据。在提交网上银行登录详细信息后,会弹出一个加载图标,页面卡住,而用户银行凭据已被泄露。

04

攻击者利用SFX文档开展网络钓鱼

披露时间:2022年10月20日

情报来源:https://www.trustwave.com/en-us/resources/blogs/spiderlabs-blog/archive-sidestepping-self-unlocking-password-protected-rar/

相关信息:

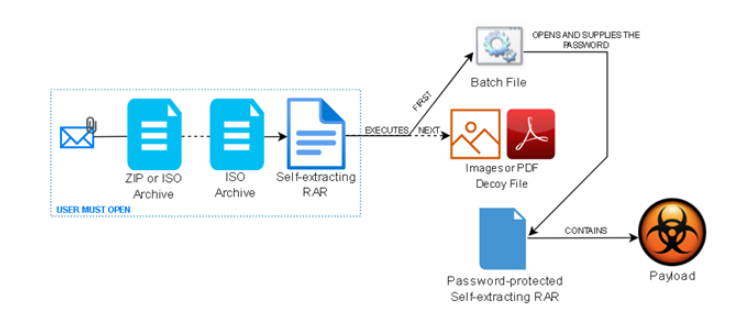

臭名昭著的Emotet僵尸网络被发现与新一轮恶意垃圾邮件活动有关,攻击者主要利用受密码保护的SFX文档文件最终将CoinMiner和Quasar RAT投放到受感染的系统中。

活动感染链始于以发票为主题的ZIP或ISO形式的诱饵文件,它包含一个嵌套的自解压(SFX)文档,SFX格式文档通常被攻击者用于分发恶意软件。SFX文档包含的第一个存档用于启动第二个存档,第二个RARsfx受密码保护,但是提取和执行其内容无需用户输入。此外,受密码保护的RARsfx包含一个可执行文件,它由.NET编写,并使用了ConfuserEX进行混淆,其有效负载从受感染系统的%AppData%文件夹中提取并执行。此次活动中观察到的有效载荷包括加密货币挖矿软件:CoinMiner和开源远程访问木马:Quasar RAT。

恶意代码情报

01

伪装更新补丁的Magniber勒索新变种分析

披露时间:2022年10月24日

情报来源:https://mp.weixin.qq.com/s/i3X3zmr6mvAadjJd3VBCLg

相关信息:

Magniber是一款臭名昭著的勒索软件,与常见的Hive及LockBit等勒索家族相比,Magniber更倾向于对个人进行勒索而非企业。由于面向的是个人用户所以通常要求的赎金也不会过高,一般在2500美元左右,且Magniber不具备自动化传播和上传用户文件的功能,因此目前其勒索还停留在仅加密文件这一阶段。2022年有关Magniber勒索的动态如下:

2022年1月Magniber使用签名的APPX文件(.APPX后缀)伪装成Chrome和Edge更新感染用户主机。

2022年4月Magniber勒索软伪装成Windows 10更新(.msi后缀)通过恶意网站进行分发进而感染用户主机。

2022年9月Magniber进一步对勒索技术进行更新迭代使用JavaScript(.js后缀)文件感染用户主机。

本次新变种的Magniber攻击手法与2022年5月份的攻击手法类似,均通过将自身伪装成Windows更新文件,诱骗用户点击,进而对用户主机文件进行加密,最后索要赎金。不同的是此次攻击违章样本使用.js后缀,其代码进行了简单的混淆。

02

BlackByte勒索软件活动部署新渗透工具Exbyte

披露时间:2022年10月21日

情报来源:https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/blackbyte-exbyte-ransomware

相关信息:

研究人员发现,至少有一个BlackByte勒索软件活动的分支机构在攻击期间开始使用自定义数据泄露工具:Infostealer.Exbyte。该恶意软件旨在加快从受害者网络中窃取数据并将其上传到外部服务器的速度。BlackByte是一种勒索软件即服务活动,由赛门铁克称为Hecamede的网络犯罪组织运营。

最近的BlackByte攻击中,攻击者主要利用了ProxyShell(CVE-2021-34473、CVE-2021-34523和CVE-2021-31207)和ProxyLogon(CVE-2021-26855 和 CVE-2021-27065)漏洞,并通过Microsoft Exchange服务器获得初始访问权限。活动使用了2.0版的BlackByte有效负载,已观察到攻击者在部署勒索软件负载之前会使用AdFind、AnyDesk、NetScan和PowerView等工具。最近,研究人员发现了勒索软件攻击者开发的最新渗透工具:Exbyte,该工具由Go编写,旨在将被盗文件上传到Mega.co.nz云存储服务,用于加速从受害者那里窃取数据。BlackByte的自定义工具这一事实表明,其可能正成为主要的勒索软件威胁之一。

03

Gh0st木马通过虚假telegram网站感染Windows用户

披露时间:2022年10月24日

情报来源:https://mp.weixin.qq.com/s/JdSMt4kqcs5V-s7Vpo3ViA

相关信息:

近日,研究人员监测到一起通过伪造中文版Telegram网站投放Gh0st远控木马的钓鱼活动,且本次攻击主要针对Windows系统用户。

攻击者主要通过创建虚假的中文版Telegram网站,诱导用户下载包含恶意代码的Telegram应用程序安装包。恶意代码使用“白加黑”技术,通过替换DLL文件劫持合法的Windows Defender程序以躲避安全软件查杀,之后经过多层shellcode及DLL文件加载执行最终的Gh0st远控木马,实现对用户设备的远程控制。

Gh0st远控木马采用C/C++语言编写,具有远程下载执行、文件管理、键盘记录等多种功能,由于其开源特性,在互联网上存在大量的变种修改版本,行为更加隐蔽,功能更加多样化、定制化,对用户计算机安全造成极大危害。

漏洞情报

01

Apple修复用于攻击iPhone、iPad 的新零日漏洞

披露时间:2022年10月24日

情报来源:https://www.bleepingcomputer.com/news/apple/apple-fixes-new-zero-day-used-in-attacks-against-iphones-ipads/

相关信息:

在周一发布的安全更新中,Apple修复了自今年年初以来用于攻击 iPhone 的第九个零日漏洞。该漏洞(CVE-2022-42827)是一位匿名研究人员向Apple报告的越界写入问题,由于Apple iOS和iPadOS系统内核边界检查不当,会导致越界写入问题,该问题可允许恶意程序以内核权限执行任意代码,此外该漏洞可能导致数据损坏、应用程序崩溃。

受影响设备的完整列表包括iPhone 8及更新机型、iPad Pro(所有型号)、iPad Air第3代及更新机型、iPad第5代及更新机型以及iPad mini第5代及更新机型。

点击阅读原文至ALPHA 5.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh