概述

摩诃草,又名Hangover、Patchwork、The Dropping Elephant、白象等,奇安信内部跟踪编号为APT-Q-36[1]。该APT组织被广泛认为具有南亚地区某国家背景,其最早攻击活动可以追溯到2009年11月,已持续活跃10余年。该组织主要针对亚洲地区和国家进行网络间谍活动,攻击领域为目标国家的政府、军事、电力、工业、科研教育、外交和经济机构等。

奇安信威胁情报中心红雨滴团队在日常的样本跟踪分析过程中,捕获该组织多个近期针对周边国家和地区的定向攻击样本。结合近几个月我们收集的数据来看,该组织正在对其武器库进行更新迭代,并且使用被窃取的签名伪装攻击样本,我们总结出该组织近期的木马特点如下:

引入开源加密库,对加密算法进行更新;

所属攻击样本大部分都打上了被窃取的签名,降低在主机上暴露的风险;

Shellcode绕过部分安全产品对重点API调用的监控;

开发新的注入器,并使用mimikatz窃取受害主机密钥;

线索

今年五月份的时候,我们披露了摩诃草组织最新的攻击活动,其中使用的攻击组件BADNEWS木马携带了被窃取的签名5Y TECHNOLOGY LIMITED,首次披露时该签名验证仍然有效[2]。在我们对该签名进行披露过后,签名颁发者将该签名进行了吊销处理。

后续我们在对该签名进行持续监控中发现,摩诃草组织从6月份至今仍在使用该签名对攻击组件进行伪装,期间共有15个攻击样本被上传至VirusTotal。

我们在对这些攻击样本进行整理后发现,摩诃草组织使用多种不同的感染方式对目标进行攻击。例如名为‘C’的BADNEWS变种木马,被摩诃草组织挂载在某个WordPress管理系统的网站上,上传时间为9月30日17时51分。

BADNEWS变种木马

该BADNEWS变种木马的基本信息如下:

文件名 | c |

MD5 | 3573fb365cb90f54324ed47ed2bfdfdb |

文件类型 | exe |

时间戳 | 6336D605 (2022/9/30 19:41:57) |

通过对时间戳来看,样本在被编译10分钟后就被上传至受害网站上,其工作效率颇高。

该类型的BADNEWS变种木马我们在5月份的报告中就曾作过详细分析,这里我们只分析该木马近几个月以来做出的变革,不再赘述相同的部分。

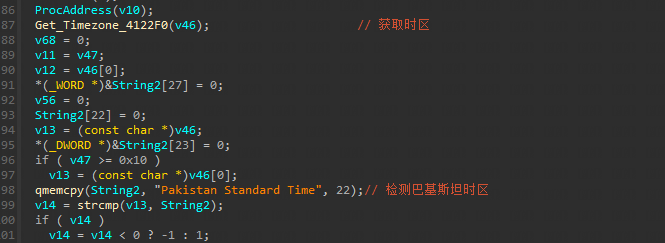

该BADNEWS变种木马较之前新增了检测时区这一操作,通过对时区的检测从而攻击指定地区的目标,具有一定的定向攻击功能。

对受害系统的信息收集逐渐转变为以命令为主,新增几个函数对以下命令进行分别查询。

命令 | 功能 |

wmic product get name | 通过WMI获取安装的软件名称 |

ipconfig /all | 获取网络配置相关信息 |

sc query | 查看所有的已运行的服务 |

systeminfo | 显示关于计算机及其操作系统的详细配置信息 |

对于通信加密,抛弃了之前我们所披露的RC4算法,改为使用C++开源加密库,该C++加密库于今年8月8日发布了最新版本[3]。

使用的是该加密库的AES算法,其中密钥为b14ca5898a4e4133bbce2ea2315a191,加密的IV为1234567891234567。

将密钥转为16进制后,对其收集的信息可进行解密。

通过在IDA中使用字符串检索功能,我们可以看到疑似摩诃草的开发人员使用了admin的用户名,在后续的关联中,我们同样发现了包含admin用户名的pdb路径。

在获取公网IP时,则通过访问http://myexternalip.com/raw来进行获取,而在之前的版本中,则是通过执行命令nslookup myip.opendns.com resolver1.opendns.com来进行获取。

新版本的BADNEWS变种木马在远控指令方面未做较大变革,仅新增了一个远控指令字符‘8’,其指令码功能如下:

指令码 | 功能 |

1 | 把收集的文件上传 |

2 | 截图后加密上传 |

3 | 退出 |

4 | 下载TGJdbkds_kxen.exe并执行 |

5 | 打开指定文件并将结果写入文件加密后上传 |

6 | 把键盘记录器记录的atapi.sys文件经加密后上传 |

7 | 远程命令执行 |

8 | 从C2返回的url下载指定文件 |

Bozok RAT

对收集的样本进行整理时我们发现当中有一个样本名称为TGjdbkds_qfyd.exe,这与上述远控功能下载的TGJdbkds_kxen.exe名称上具有一定的相似性。经过分析,TGjdbkds_qfyd.exe为摩诃草组织常用的Bozok RAT木马,并且极有可能是BADNEWS变种木马下载的后续组件。

文件名 | TGjdbkds_qfyd.exe |

MD5 | d063c4647678fcd44a87b4ec269f64c9 |

文件类型 | exe |

外层样本实际是一个注入器,样本多次调用sub_4044A5这个函数,通过打印大量数字来达到延时、躲避沙箱检测的目的。

对字符串采用简单加密处理,规避静态检测。

随后创建自身的傀儡进程,注入Bozok RAT木马并执行。

连接的C2为162.216.240.173:1991。

侧载攻击

在对BADNEWS变种木马的线索挖掘中,我们发现了两例使用CVE-2017-11882漏洞的RTF文档,释放隐藏的mcods.exe、McVsoCfg.dll文件。由mcods.exe侧载McVsoCfg.dll执行恶意代码,其中McVsoCfg.dll与上述分析的BADNEWS木马几乎一致,AES密钥均未改变。

诱饵1

以巴基斯坦总理水灾救济基金相关文档为诱饵。

诱饵相关信息如下:

文件名 | ContributionStatus.doc |

MD5 | 236b62124c862664c4cb179b4b3b844a |

文件大小 | 1635712 bytes |

样本上传地 | 巴基斯坦 |

诱饵2

以巴基斯坦相关部门研讨注册表单相关文档为诱饵。

诱饵相关信息如下:

文件名 | AML-CFT.doc |

MD5 | 43e2a8601a4f70897d73353c4908f224 |

文件大小 | 1916332 bytes |

样本上传地 | 巴基斯坦 |

漏洞利用

两个钓鱼文档都内置了CVE-2017-11882漏洞利用代码,通过触发Office应用中公式编辑器组件的栈溢出漏洞,从而执行指定的shellcode。

漏洞利用将触发两段shellcode。第一段shellcode的主要功能为通过栈地址计算得到第二段shellcode的起始位置,并跳转至第二段shellcode执行。

Shellcode使用动态获取的方式获取API进行调用,首先在C:\ProgramData\Microsoft\DeviceSync目录下释放隐藏的mcods.exe和McVsoCfg.dll文件,并为mcods.exe添加注册表启动项。

值得一提的时,在最终调用ShellExecuteA执行mcods.exe时,shellcode专门申请了一块内存空间,将ShellExecuteA函数前31位字节码拷入该空间,后经计算将将ShellExecuteA函数第32位字节码的调用地址填充在后,随后跳转到该地址执行。通过上述操作,可以绕过部分安全产品对重点API调用的监控。

执行的mcods.exe伪装成McAfee病毒扫描组件,其pdb路径为E:\BuildEngineSpace\Temp\f3d8b4dd-f3fc-447e-85ad-7e6a57a9176f\build\Win32\Release\mcods.pdb,并且携带了被窃取的签名。

由mcods.exe侧载伪装成McVsoCfg.dll的BADNEWS变种木马,其木马与前述分析基本一致,其C2为51.89.251.8。

疑似针对我国的攻击

无独有偶,我们还发现摩诃草疑似针对我国的攻击,其诱饵名称为登记表,执行后经CVE-2017-11882释放BADNEWS木马。

该BADNEWS木马的基本信息如下:

文件名 | mcods.exe |

MD5 | bb7445a70c39e4fc04c0ee4d36659fff |

文件类型 | exe |

时间戳 | 63201318 (2022/9/13 13:20:24) |

该BADNEWS木马会检测中国时区来实施定向攻击,并且木马的C2: 74.119.193.145位于香港。

该木马同样使用AES加密,且密钥为DD1876848203D9E10ABCEEC07282FF37,早在2019年我们就在《摩诃草团伙利用公用平台分发C&C配置攻击活动揭露》[4]一文中披露过类似木马,这里就不在赘述其相关功能。

有趣的是,我们很好奇该密钥为什么使用四年之久仍未更换,且其位数为32位,这与MD5的位数不谋而合,于是我们尝试反向查询。果然,该密钥为字符串‘whitehouse’的MD5,或许是摩诃草开发人员的戏谑,或是有别的隐情,耐人寻味。

关联分析

摩诃草组织似乎对木马进行签名情有独钟,在对相同签名的关联分析中,我们发现近期摩诃草组织在使用mimikatz窃取受害主机密钥。

MD5 |

17a6881088d1214e2a58b7a7cc09e9d6 |

3114808176d8adaa4078a5c536a8fb7c |

该木马在运行初期创建互斥体“MyCompanyappsUpdate”,我们在摩诃草组织的多个木马中均观察到了该互斥体。另外,样本还包含pdb路径“C:\Users\admin\source\repos\Cryptcmdpylod\x64\Release\Cryptcmdpylod.pdb”,其中“admin”用户名与我们在BADNEWS变种木马中看到的一致。

并且该木马与Bozok RAT木马所使用的注入器有比较强的相似性,并且木马还会打印步骤注释,种种迹象表明,摩诃草组织复用了部分代码,正在开发新的注入器。

该注入器将内嵌在样本中的mimikatz解密后,创建自身的傀儡进程,将mimikatz注入其中执行。

注入的mimikatz为最新版本,该项目可以从内存中提取明文密码、哈希、PIN 码和 kerberos 凭证等,摩诃草组织应该是通过 mimikatz收集密码等信息为横向移动以及持久驻留做准备。

总结

近期南亚板块热点事件频发,利用热点事件进行定向攻击成为趋势。摩诃草组织攻击武器较为丰富,其攻击武器并不会因为被安全公司多次曝光而有所收敛,反而会持续更新其攻击武器库。此次捕获的攻击活动也可以看出该组织攻击手法灵活多变,是攻击能力较强的APT团伙。

奇安信红雨滴团队在此提醒广大用户,切勿打开社交媒体分享的来历不明的链接,不点击执行未知来源的邮件附件,不运行夸张标题的未知文件,不安装非正规途径来源的APP。做到及时备份重要文件,更新安装补丁。

若需运行,安装来历不明的应用,可先通过奇安信威胁情报文件深度分析平台(https://sandbox.ti.qianxin.com/sandbox/page)进行判别。目前已支持包括Windows、安卓平台在内的多种格式文件深度分析。

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、奇安信天狗漏洞攻击防护系统、天擎、天眼高级威胁检测系统、奇安信NGSOC、奇安信态势感知等,都已经支持对此类攻击的精确检测。

IOCs

PDB

C:\Users\admin\source\repos\Cryptcmdpylod\x64\Release\Cryptcmdpylod.pdb

E:\BuildEngineSpace\Temp\f3d8b4dd-f3fc-447e-85ad-7e6a57a9176f\build\Win32\Release\mcods.pdb

互斥体

MyCompanyappsUpdate

MD5

17a6881088d1214e2a58b7a7cc09e9d6

3573fb365cb90f54324ed47ed2bfdfdb

3114808176d8adaa4078a5c536a8fb7c

8bbc427565b008cd61af90d50256865b

d063c4647678fcd44a87b4ec269f64c9

bb7445a70c39e4fc04c0ee4d36659fff

327ab2061b7965f741ac10ffcf4dcc86

5fc1d8fa666a60c65d74b6a4dbf10413

53dd49f39b0f8d41756edc2787473b67

90cf2ef763b2b70e74dd5ffec1b90327

df7f14690566ad5f1c0e0048c9b3197c

5dc86d29f26cb9792a285533fdff8835

1f7f6928534ff002dbe843380d619e45

4870de0cad3c841327990fd9b7513328

c55682d9dbf45e1d91329d890b7fb49c

e6abe882ca98e0a69d9e72d23f270161

103f7c56772b5463a51c4992d1a1289f

a36cc3ad0d74b621b8414fd33b65caad

5b3498a0315f7a79dbfd34e5f048f11c

9f2ff05f9f14b430d3207644268048bc

6f2dd8fa31ec31a80d7d907f301fc62d

7421610c8b7fb075bcff720b851bd2c9

864bc9880c9f8c7123637f1bec3d0959

f03314a168aa57bfdedba22dd837ad6f

6cfa3be03fafa99546c7031169454fe1

c5321b4083e6f006293feaac615550ee

d7f5790287e1fc092685ac9d0a323435

b07c9827d340011db8ff006de307f0a4

af44bb69d3b03b9fffc71b347ab91c9a

3101670f41f457b87d7d2fe6da30f22d

236b62124c862664c4cb179b4b3b844a

43e2a8601a4f70897d73353c4908f224

C2

74.119.193.145

125.209.76.62

192.227.174.165

172.81.62.200

162.216.240.173:1991

housingpanel.info

参考链接

[1] https://ti.qianxin.com/apt/detail/5aa10b90d70a3f2810c4d3c5?name=%E6%91%A9%E8%AF%83%E8%8D%89&type=map

[2] https://ti.qianxin.com/blog/articles/analysis-of-the-attack-activities-of-patchwork-using-the-documents-of-relevant-government-agencies-in-pakistan-as-bait/

[3] https://github.com/weidai11/cryptopp

[4] https://ti.qianxin.com/blog/articles/capricorn-gang-uses-public-platform-to-distribute-c&c-configuration-attacks/

点击阅读原文至ALPHA 5.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh